Почнемо цю статтю, мабуть, із конкретно поставленого завдання. Яка з одного боку може здатися складною, проте Ви скоро переконаєтесь, що це не так. А завдання таке: у невеликому офісі є своя локальна мережа, до якої підключені всі комп'ютери. У тому числі, є і бездротова точка доступу , до якої підключені ноутбуки та різного роду гаджети. Але до офісу часто приходять відвідувачі, які мають із собою ноутбуки, планшетні ПК та інші комунікаційні пристрої. Завдання стояло в тому, щоб дозволити відвідувачам користуватися мережею, але так, щоб це не вплинуло на загальну роботу мережі. Іншими словами, щоб відвідувачі не забивали канал, дізнавшись про халявний інтернет. Та й щоразу давати пароль від основної мережі Wi-Fi, теж, як ви розумієте не вихід.

Перше що спадає на думку, почувши це завдання, це поставити ще одну точку доступу, підключити її до основної мережі та зробити в ній відповідні налаштування. Але по-перше, це зайві витрати, а по-друге у людей, які поставили це завдання, вже є відмінний роутер Mikrotik , з бездротовою точкою доступу. І як ви напевно здогадалися з назви статті – вирішувати це завдання ми будемо засобами Mikrotik RouterOS . А саме створимо віртуальну точку доступу, з усіма необхідними нам параметрами та обмеженнями, доступ до якої і буде у відвідувачів.

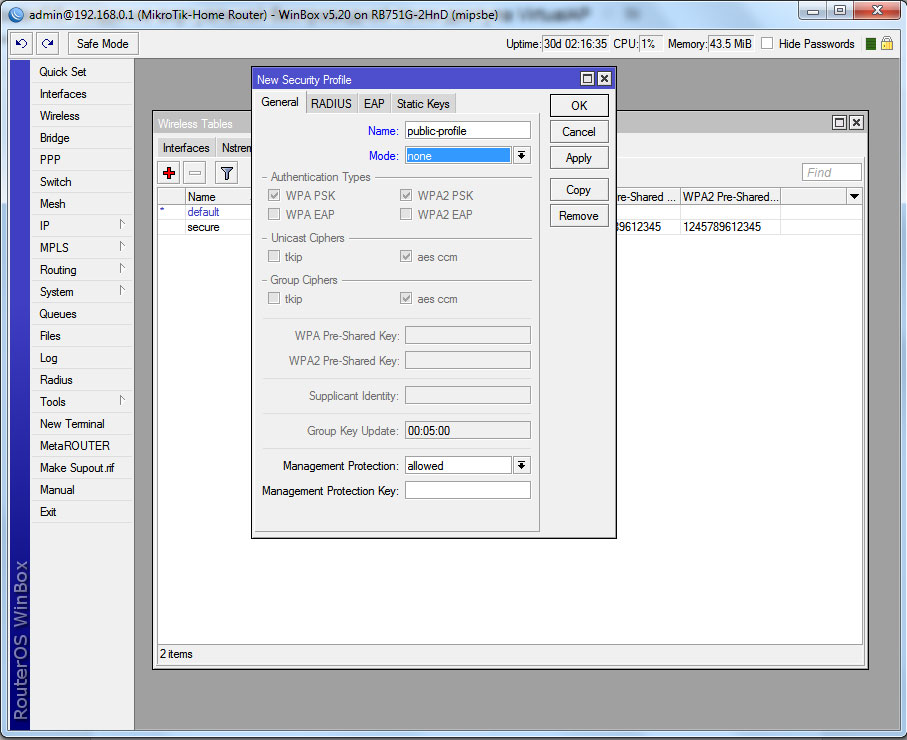

І так ми відкриваємо утиліту Winbox, підключаємося до роутера і заходимо в розділ WIreless. Де насамперед, на вкладці Security Profiles, ми повинні створити новий профіль безпеки. Робимо це за допомогою кнопки "+". У новому вікні на вкладці General, у полі Name – вписуємо ім'я нашого профілю, наприклад public-profile. А далі, якщо ми хочемо залишити нашу мережу відкритою, щоб відвідувачі могли безперешкодно до неї підключатися, не питаючи пароль у співробітників або секретаря, то в полі Mode вибираємо значення none і зберігаємо наш профіль, кнопкою Ok.

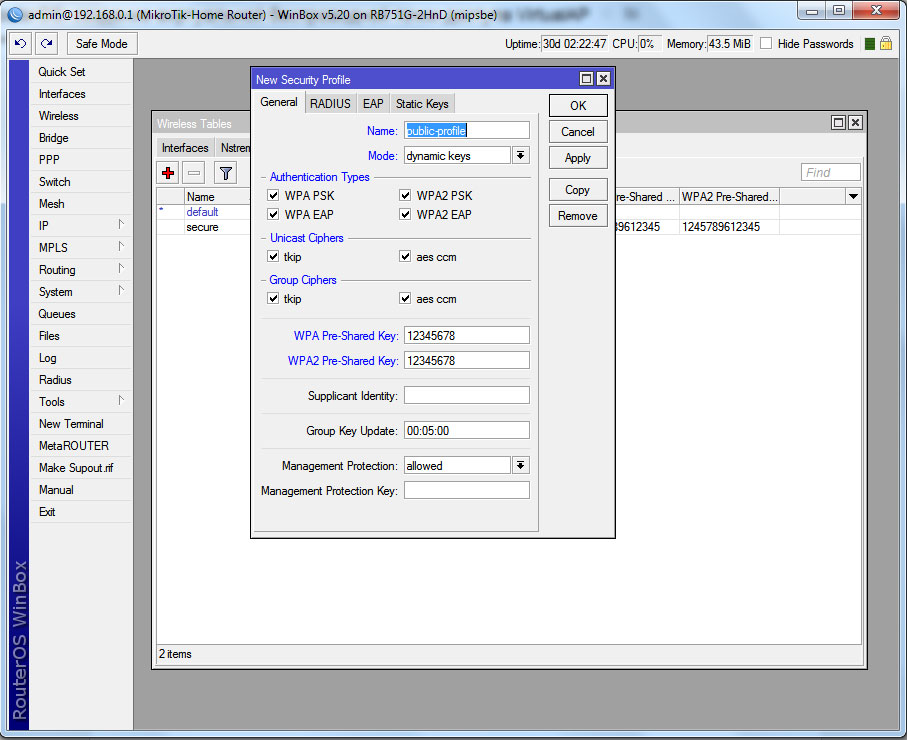

Але якщо ми все ж таки хочемо захистити цю точку доступу, то тоді в полі Mode, вибираємо параметр dynamic keys і відзначаємо галочки біля всіх типів шифрування. Робиться це для того, щоб усі відвідувачі змогли підключитися до нашої віртуальної точки доступу , незалежно від того, які системи шифрування та стандарти зв'язку підтримує їх пристрій. І в полях WPA Pre-Shared Key та WPA2 Pre-Shared Key вказуємо ключ шифрування. Зрозуміло, що в такому випадку він повинен бути простим.

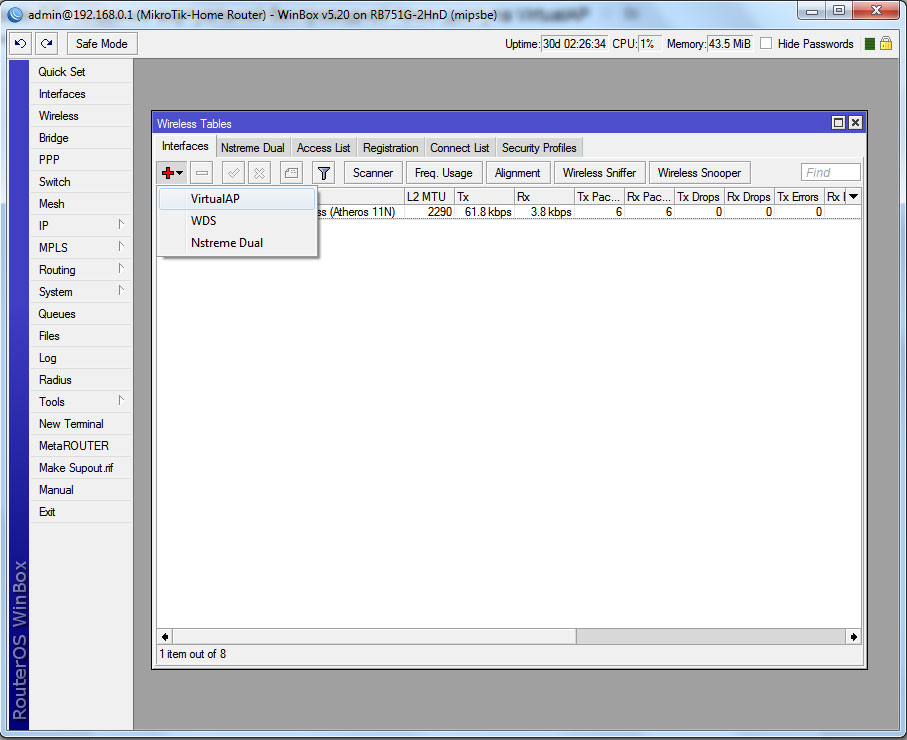

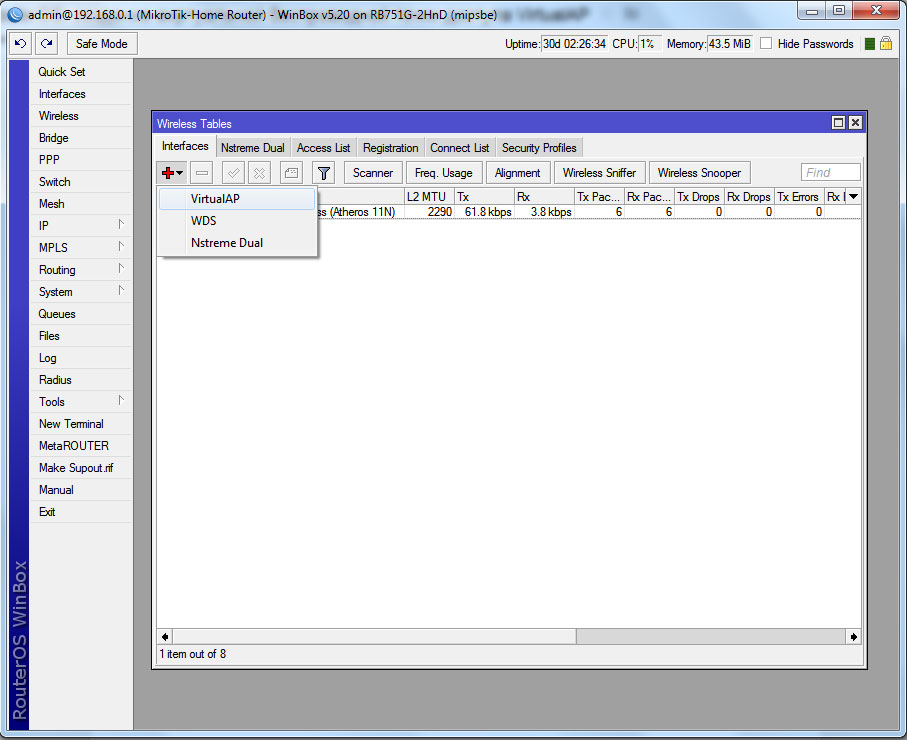

Зберігаємо новий профіль та переходимо на вкладку Interfaces. Тут, тією самою кнопкою “+” ми додаємо новий віртуальний інтерфейс, вибравши з меню пункт VirtualAP.

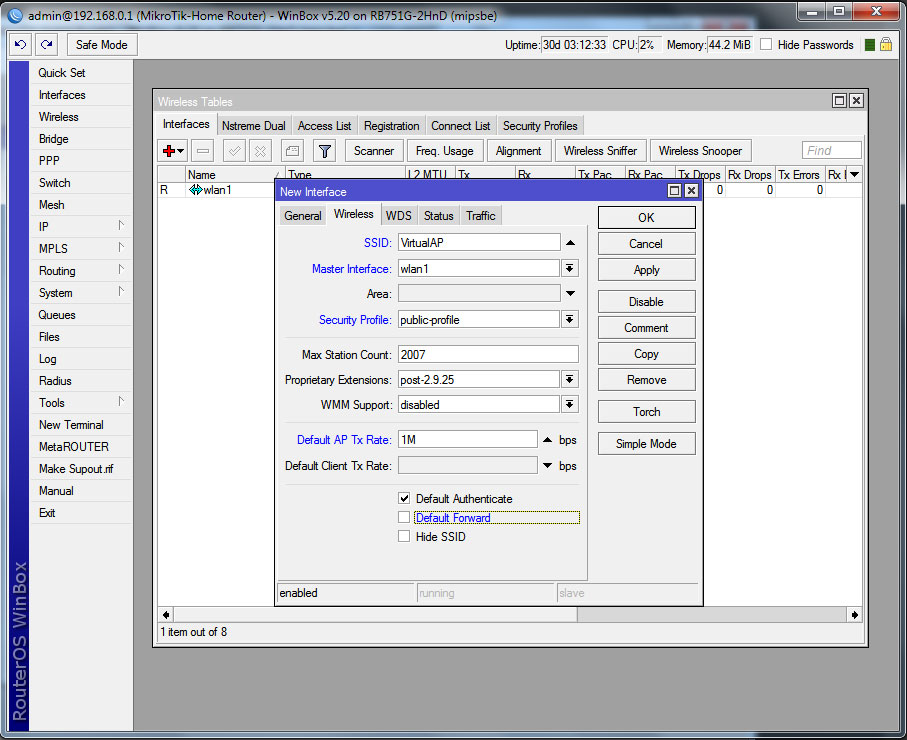

І тепер, у новому вікні, ми не чіпаючи нічого на вкладці General, переходимо на вкладку Wireless. Тут у полі SSID ми вказуємо назву нашої точки доступу, допустимо VirtualAP. Як Master Interface, вибираємо наш основний бездротовий інтерфейс, зазвичай це wlan1. А для Security Profile вибираємо створений нами раніше public-profile.

Звичайно ж, нам ще треба обмежити швидкість підключення, для всіх, хто буде підключатися до цієї точки доступу, для цього в полі Default AP TX Rate ми вписуємо значення нашого обмеження. Наприклад - 1Mbit, цього буде цілком достатньо для відвідування сторінок в Інтернеті, і ніяк не повинно позначитися на навантаження всієї мережі. І щоб наші відвідувачі не могли користуватись спільними ресурсами локальної мережі, прибираємо галочку біля Default Forward.

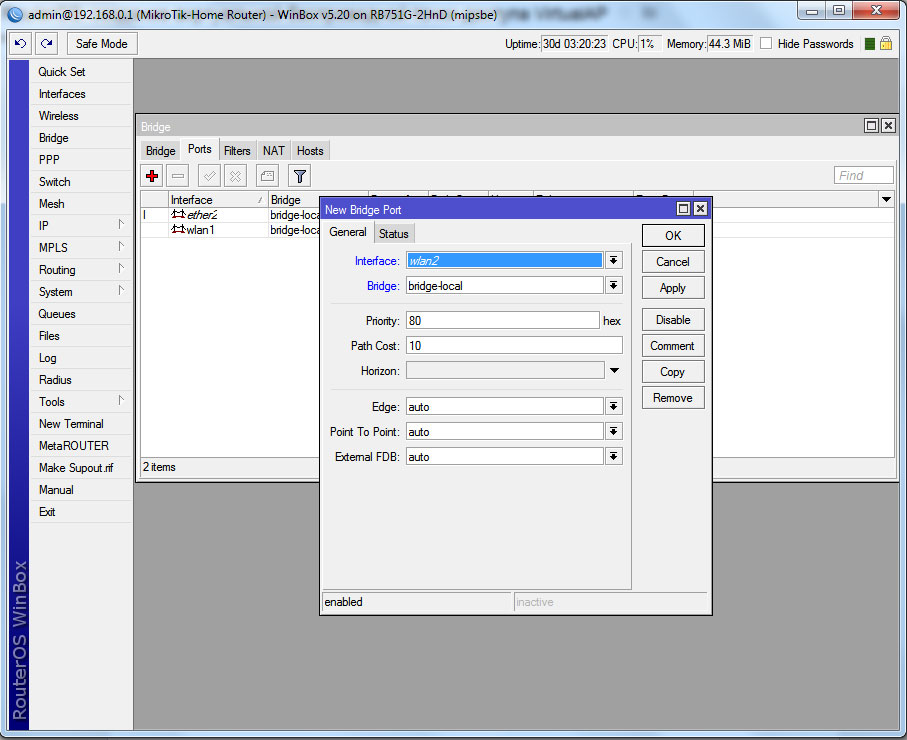

Зберігаємо налаштування нашої віртуальної точки доступу , і все, що нам залишилося, це додати нашу точку в Bridge. Для цього переходимо в однойменний розділ, де на вкладці Ports, кнопкою + додаємо наш порт в основний міст. У полі Interface, вибираємо створену нами віртуальну точку доступу wlan2, а як Bridge, наш міст, який пов'язує провідний і бездротовий інтерфейси.

Зберігаємо зроблені налаштування кнопкою Ok.

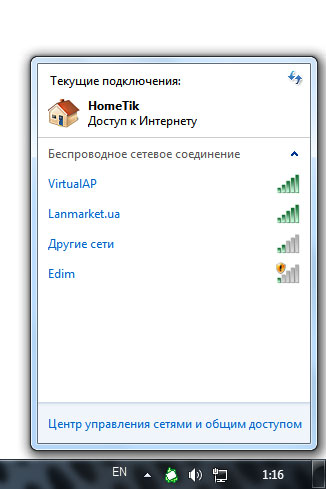

Тепер нам залишилося лише перевірити, чи ми правильно зробили. Відкриваємо бездротові з'єднання на нашому комп'ютері та у списку доступних, має з'явитися наша віртуальна точка доступу.

На цьому, створення та налаштування віртуальної точки доступу можна вважати закінченою. Тепер будь-який відвідувач може підключитися до неї та відправити пошту або знайти потрібну йому інформацію в мережі інтернет. При цьому обмеження створені для цього підключення повинні захистити основну мережу від перевантажень, що дозволить співробітникам вільно користуватися ним.

Олексій С., спеціально для LanMarket

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy  Cisco

Cisco

Авторизуйтеся, щоб додати відгук