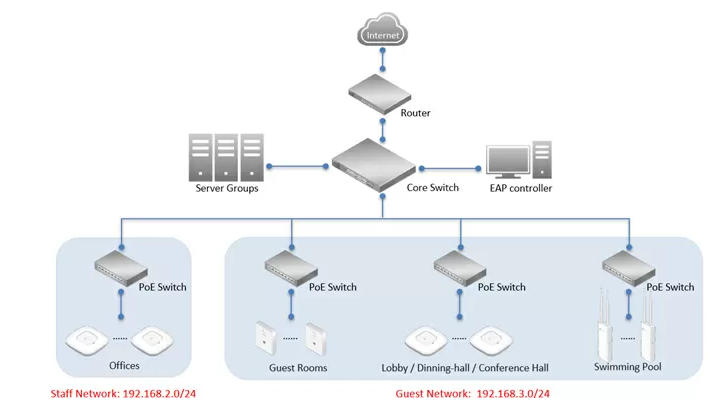

Сьогодні системи керування мережами можуть значно полегшити управління ІТ-інфраструктурою навіть на невеликих об’єктах, не кажучи вже про великі розподілені установки з філіями в різних частинах світу. Погодьтеся: сисадмін душу продасть за можливість одним натисканням кнопки налаштувати VPN-тунель між двома офісами, і це лише крапля в морі — один із тих моментів, які спрощують, здешевлюють і роблять вашу мережу більш гнучкою. На діаграмі нижче показано звичайний сценарій розгортання мережі в готельному комплексі: тут автентифікація використовується через портал для внутрішньої бездротової мережі плюс гостьова мережа, розподілена в кількох кімнатах або навіть будівлях. Без використання загального контролера було б неможливо організувати роботу в гостьовій мережі з підтримкою 802.11 k/r.

Сьогодні на прикладі обладнання TP-Link ми розглянемо процес налаштування доступу в Інтернет, VPN-тунелю та Wi-Fi через систему управління Omada. Відразу скажу, що вибір будь-якої системи оркестровки SDN означає еволюцію інфраструктури до монобрендовості: всі мережеві пристрої, починаючи від комутаторів і точок доступу і закінчуючи шлюзами, повинні мати не просто один бренд, а бути сумісними з SDN контролером. У цьому є як свої переваги (простіше управління, зазвичай краща стабільність, єдине вікно центру гарантійного обслуговування), так і недоліки - наприклад, постачальник може просто не виробляти пристрої з необхідною вам специфікацією. Компанія TP-Link сьогодні має в своєму арсеналі всю номенклатуру для побудови мереж Wi-Fi 6, починаючи від шлюзів і закінчуючи точками доступу.

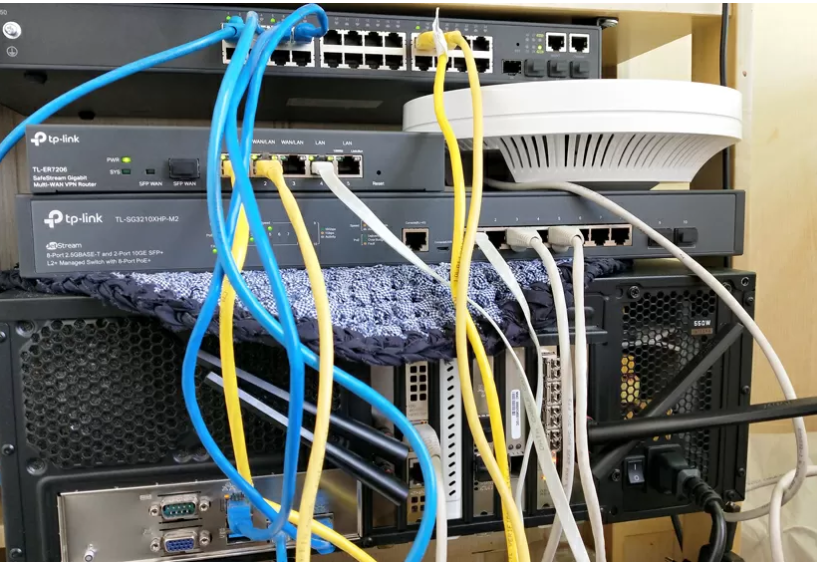

Випробувальний стенд

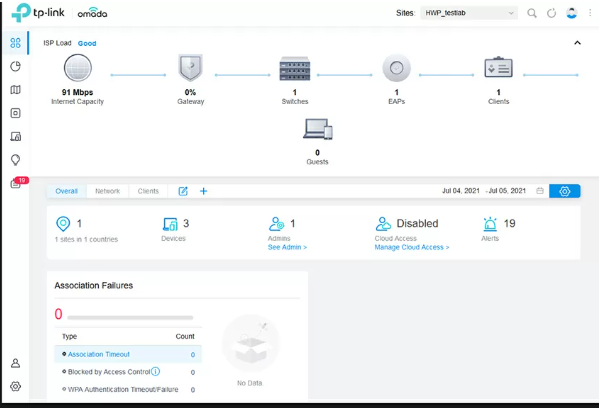

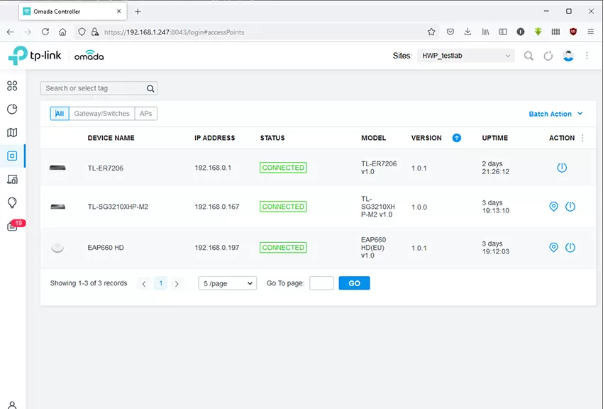

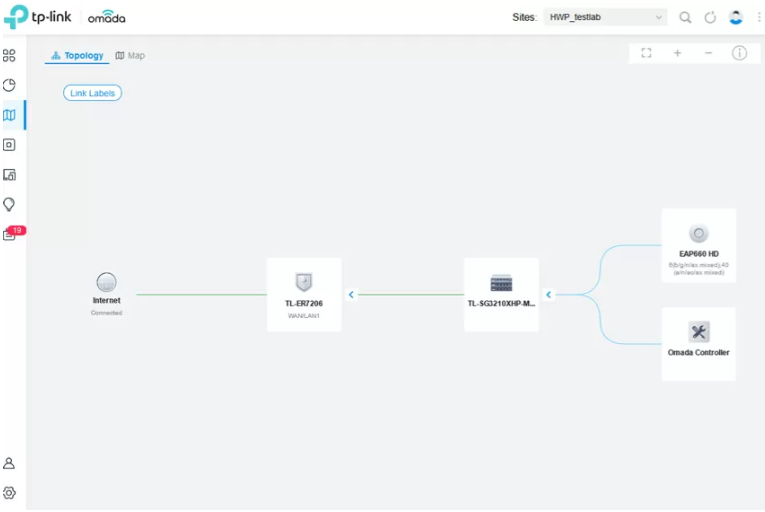

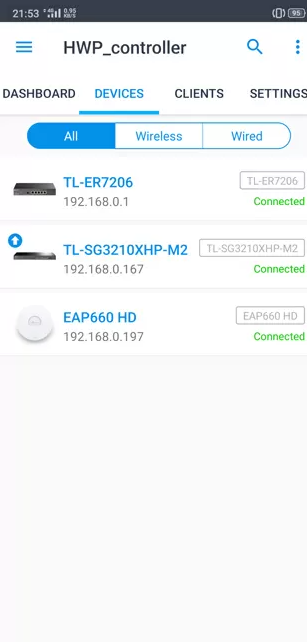

Звичайно, сучасні системи оркестровки не завжди дозволяють налаштувати розширені параметри, і саме TP-Link Omada робить акцент на простоті і візуальному сприйнятті, але насправді - в моїй практиці розгортання мережі Wi-Fi з відмовостійким Інтернетом ніколи не було так просто. Візьмемо типовий парк пристроїв: шлюз, комутатор і точку доступу і встановимо його.

-

Шлюз: TL-ER7208

-

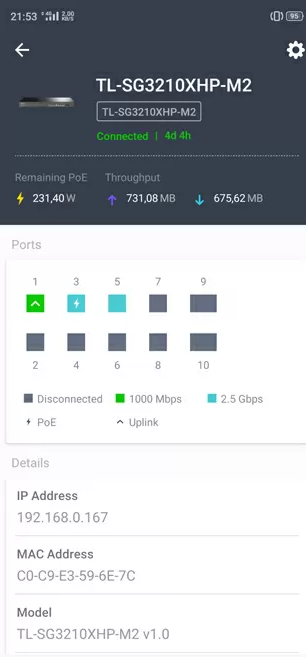

Комутатор TL-SG3210XHP-M2

-

Точка доступу: EAP660HD

-

Сервер на базі AMD EPYC 7531p

Будувати мережу ми почнемо з сегментації локальної мережі, але спочатку кілька слів про контролер програмного керування.

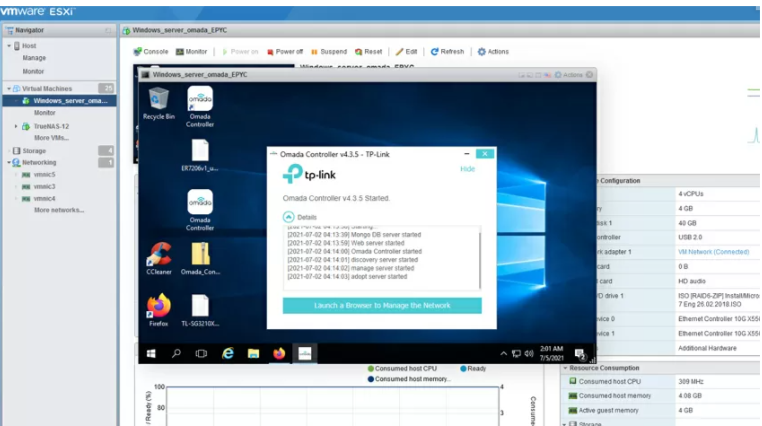

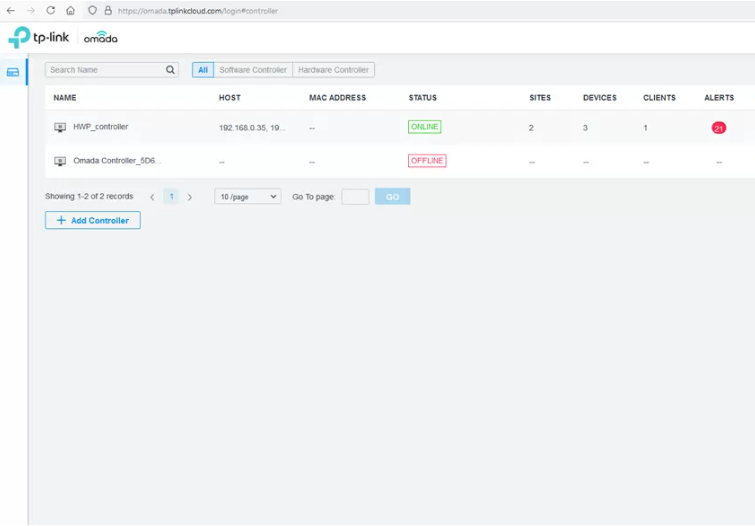

Перший крок. В локальній мережі встановлюємо програмний контролер TP-Link Omada

Перше покоління систем SDN являло собою фізичний пристрій, який монтувався в стійку. Потім почали з'являтися засоби управління програмним забезпеченням, встановлені у віртуальну машину в локальній мережі (цим займалася Ubiquiti), пізніше з'явилося хмарне рішення (Zyxel Nebula), що працює через Інтернет, і наймолодший продукт цього класу Omada від TP-Link поєднує в собі всі перераховані вище види використання: у компанії також є апаратні контролери (OC200 і OC300), є програмне забезпечення для Windows і Linux, ось-ось з’явиться хмарне. Крім апаратних моделей OC200 і OC300, все інше безкоштовно, що дуже важливо з точки зору економії бюджету.

За винятком хмарного рішення, контролер Omada розташований у вашій локальній мережі, і найпростіший спосіб інсталювати його – розмістити його десь у віртуальній машині Windows Server і встановити дистрибутив із веб-сайту TP - Link. також потрібно встановити останню версію Java.

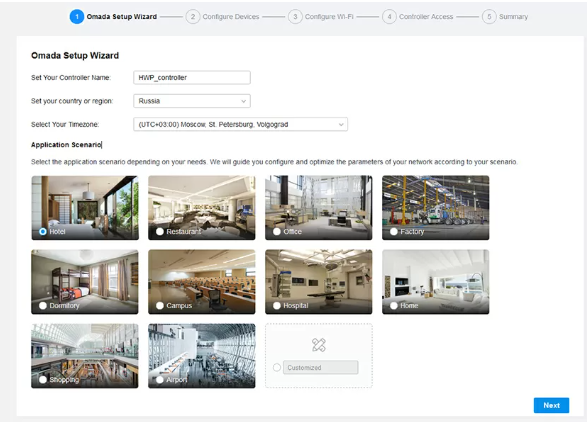

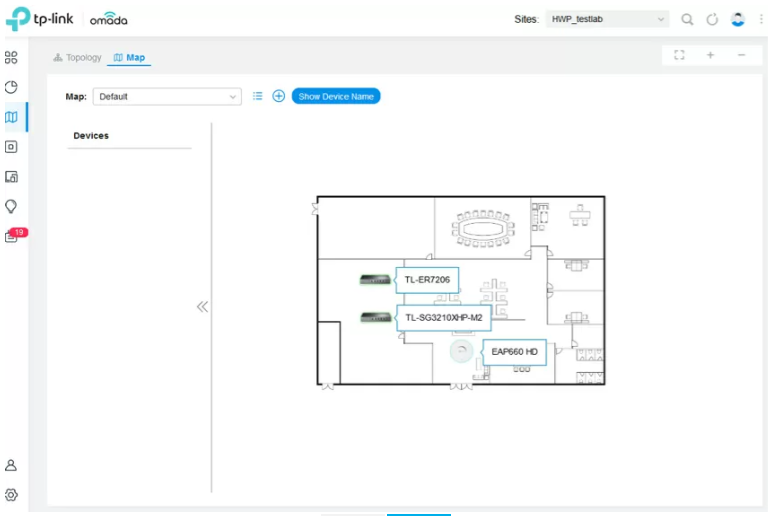

Власне, після інсталяції ви знайдете просту настройку з пресетами для різних сценаріїв розгортання системи: готелі, офіси, кафе тощо. Для зручності адміністрування топологічна схема мережі буде автоматично перебудована, яку ви можете перенести в схему плану.

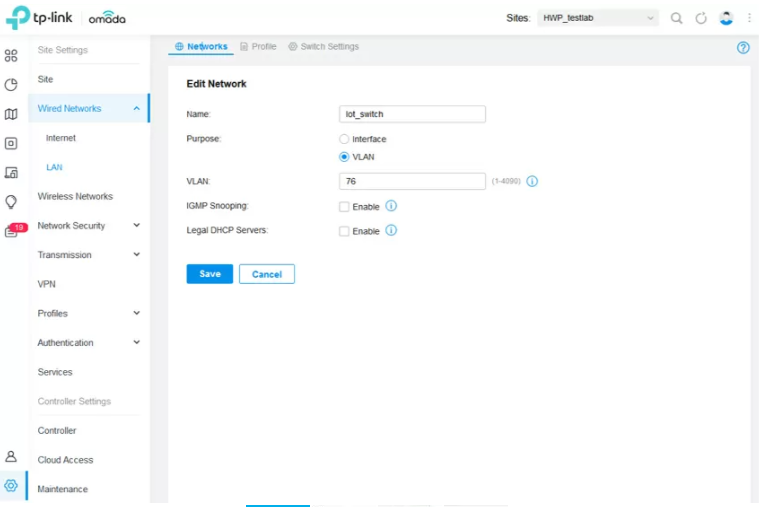

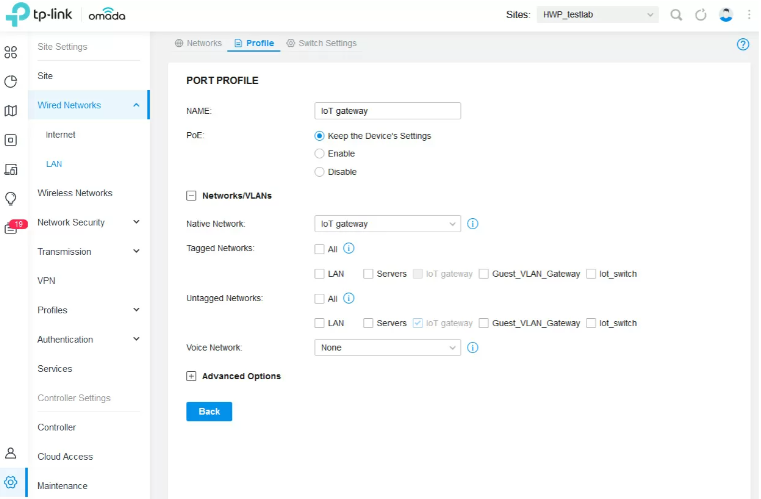

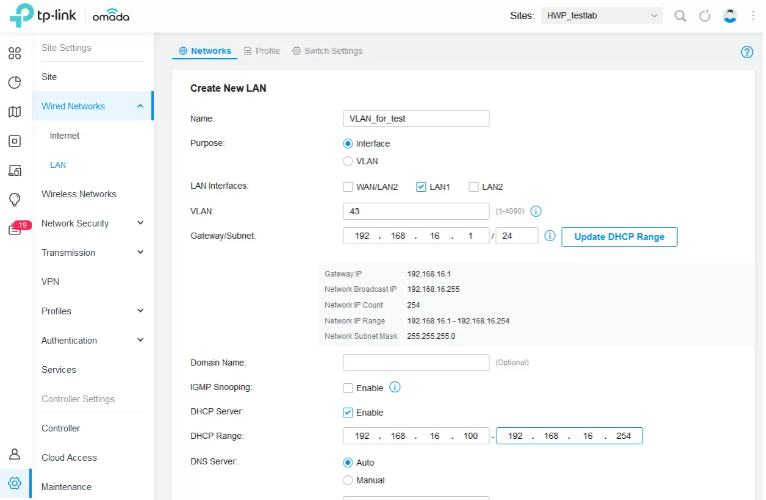

Другий крок. Налаштування VLAN і підмереж

У нашому випадку почнемо з облаштування віртуальних мереж, VLAN в меню редагування об'єкта (сайту) в розділі Дротові мережі (Wired Networks). TP-Link Omada дозволяє налаштувати VLAN двома способами: перший – це просто віртуальна мережа, цей поділ використовуватиметься на комутаторах. Другий - це конфігурація сегментів підмережі на шлюзі доступу з власними діапазонами IP-адрес і DHCP-серверів, що дає можливість відразу ідентифікувати клієнта в потрібній віртуальній мережі і писати в заданий діапазон IP.

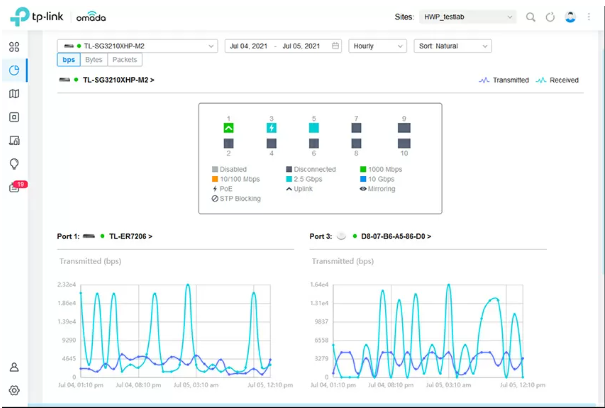

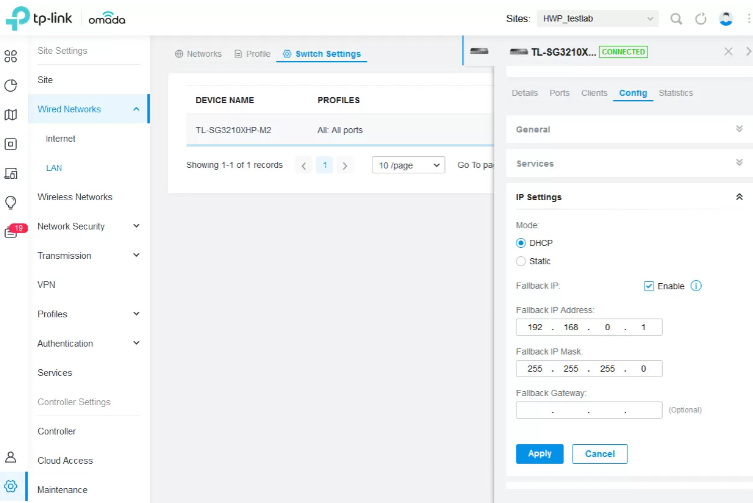

Ми використовували комутатор TL-SG3210XHP-M2 PoE, який спеціально розроблений для розгортання в середовищах Wi-Fi 6. Він має два 10-гігабітних SFP порти як аплінк, а розподільна частина — 8 портів PoE+ RJ45 зі швидкістю 2,5 Гбіт/с. Загальний бюджет PoE оцінюється в 240 Вт, сам комутатор споживає 17 Вт. Пристрій охолоджується двома вентиляторами, тому працює досить голосно навіть без підключеного навантаження PoE, тому монтувати TL-SG3210XHP-M2 потрібно в окремій кімнаті або звукоізоляційній шафі. Матриця комутації становить 80 Гбіт/с, що дорівнює сумі швидкостей всіх портів в дуплексному режимі.

Цікаво, що комутатор відноситься до пристроїв класу L2+ і може прив'язувати IP-адресу до порту, але не всі функції L3 зараз налаштовуються через контролер: наприклад, доступна статична маршрутизація через контролер, а VPN VLAN і прив’язки IP-MAC-порт налаштовані вже в автономному режимі.

Але арсенал того, що ми маємо зараз, достатній: може бути до 4096 віртуальних мереж, і, налаштувавши кожну VLAN разом із описом, ми можемо далі оперувати їхніми назвами, щоб легше було орієнтуватися в профілях, підмережах і тегах VLAN. Що стосується доступу, кожному порту можна призначити окремий профіль, у якому ви можете вказати, який тегований і немаркований трафік з яких VLAN обслуговуватиметься цим конкретним портом. Для високопріоритетного голосового трафіку ви можете використовувати окрему VLAN і ввімкнути LLP-MED, тоді комутатор автоматично збільшить пріоритет над 802.11 p усього трафіку в цій віртуальній мережі, позбавивши вас від налаштування QoS. Порти можна ізолювати або вимикати, а пропускну здатність можна обмежувати як для всіх, так і для окремих MAC-адрес. Також є підтримка агрегації каналів. Насправді комутатор є потужним, і налаштувати його простіше, ніж будь-який інший аналог.

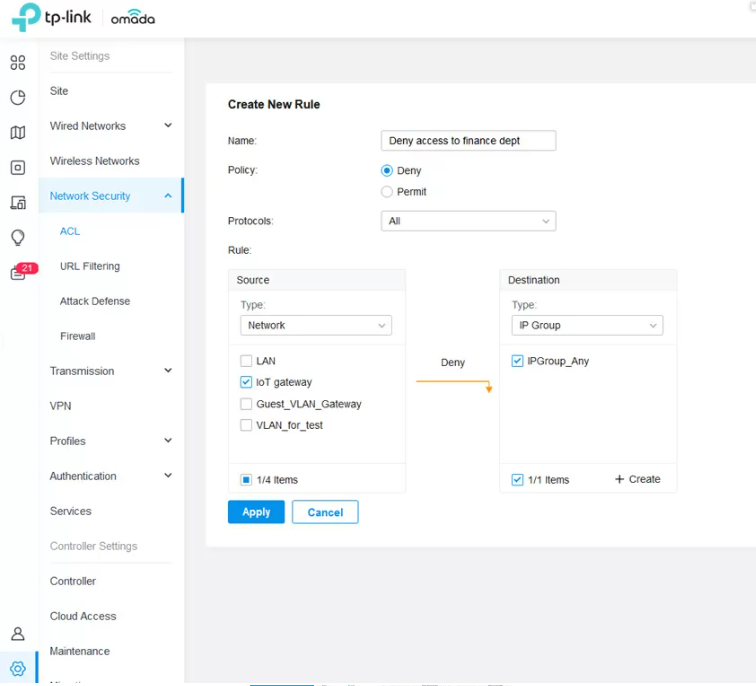

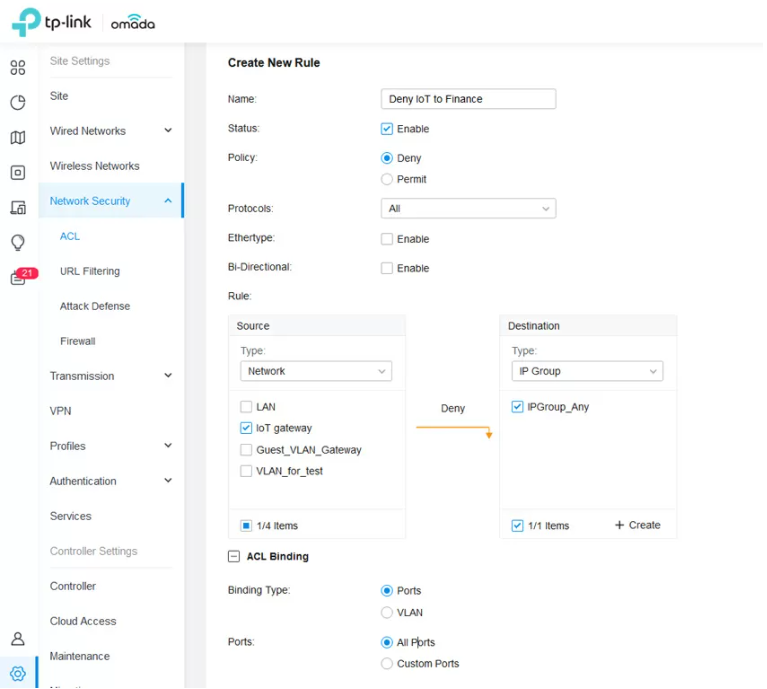

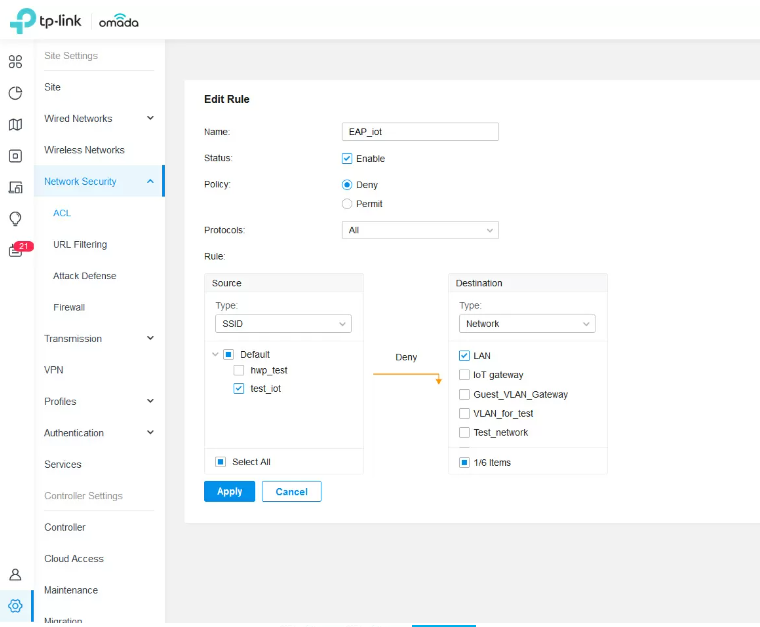

Третій крок. Встановлюємо базовий захист мережі

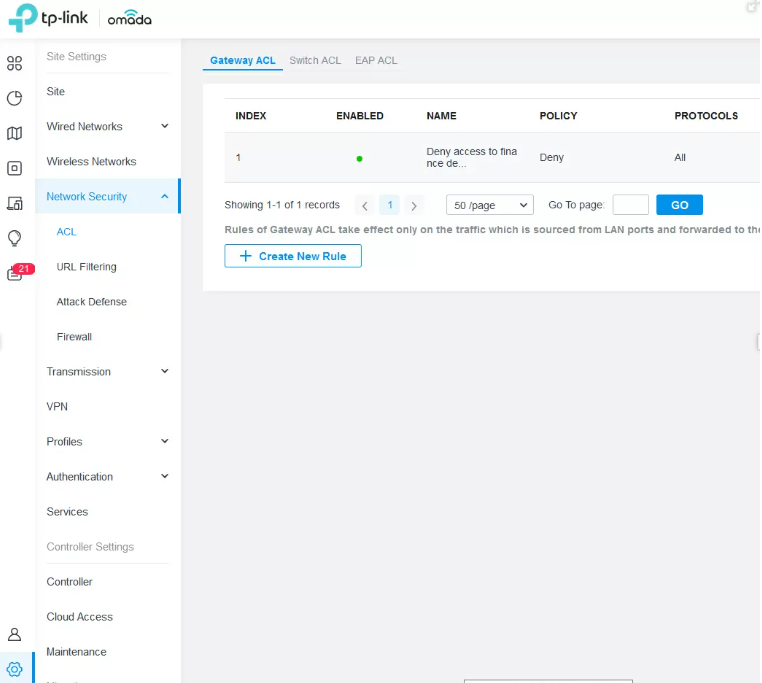

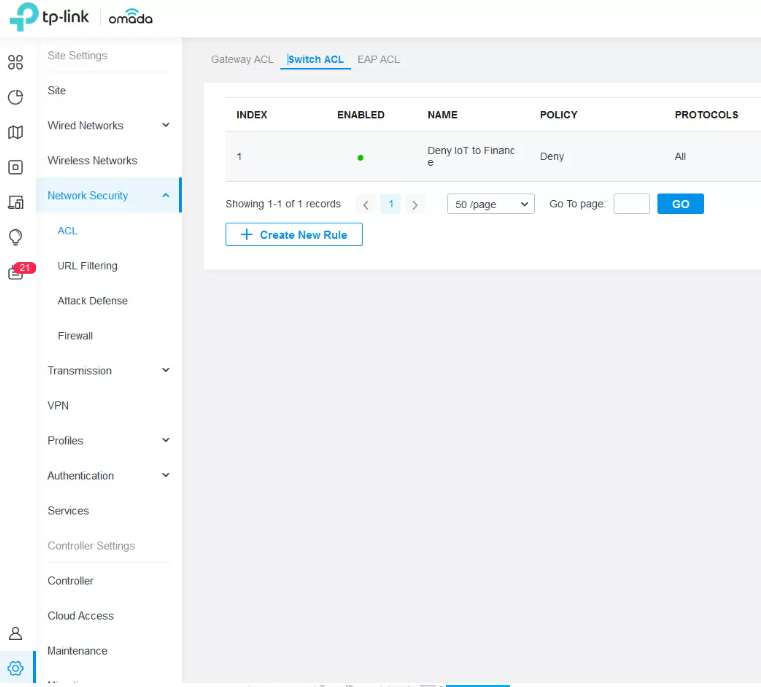

Параметри безпеки представлені правилами для ACL списків, реалізованих на шлюзі доступу, комутаторі або точці доступу. Якщо ви хочете заблокувати пристроям доступ до вказаних підмереж, залишивши лише доступ до Інтернету, тоді вам сюди. Цікаво, що ACL налаштовується окремо для точок доступу, комутаторів і шлюзів, але принцип всюди однаковий: ви вказуєте, яку підмережу заборонити або дозволити доступ до якого діапазону IP, ну, плюс на комутаторі цю прив'язку можна зробити до VLAN або портів.

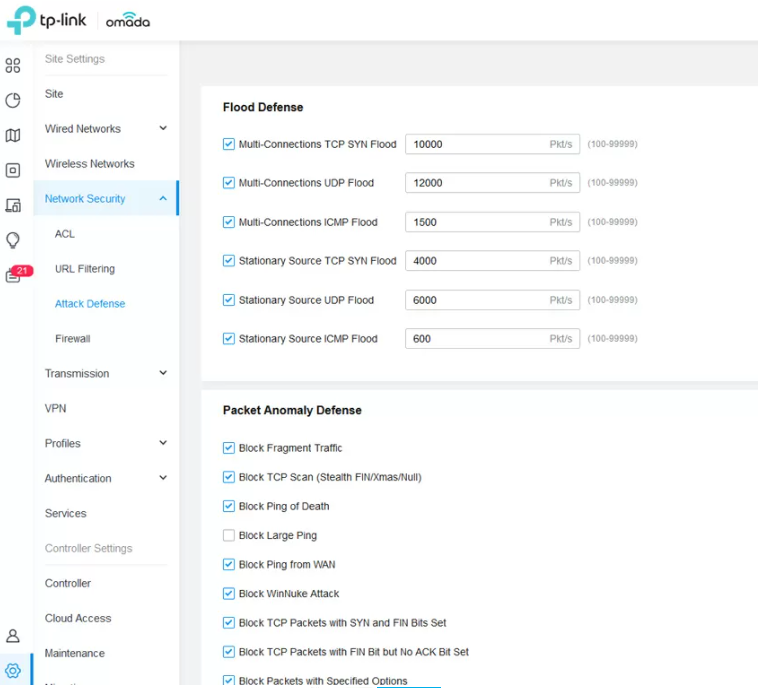

Для захисту від DDoS-атак за допомогою методу переповнення буфера існує антифлуд для TCP, UDP і ICMP.

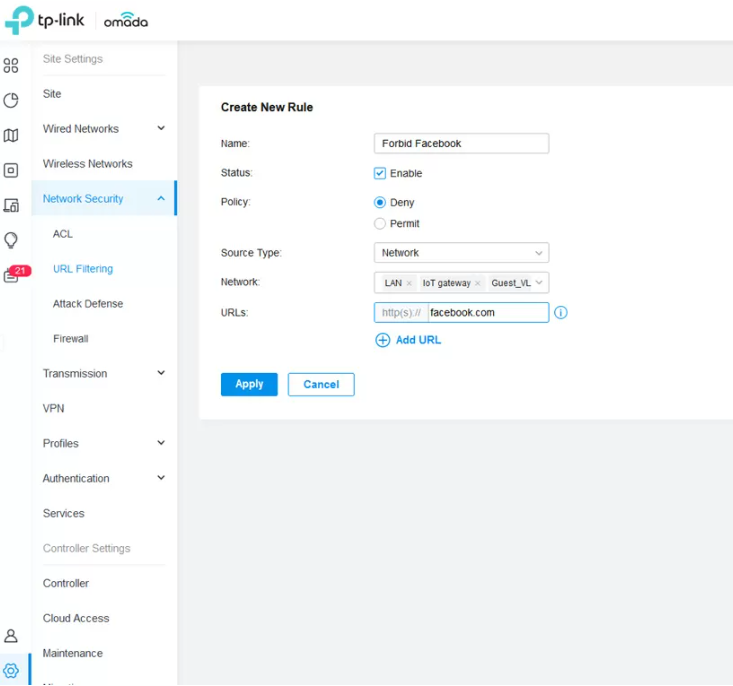

Але обмеження доступу до інтернет-сайтів зроблено для показухи, оскільки кожен такий URL вам доведеться вводити вручну. Думаю, цією функцією навряд чи хтось скористається.

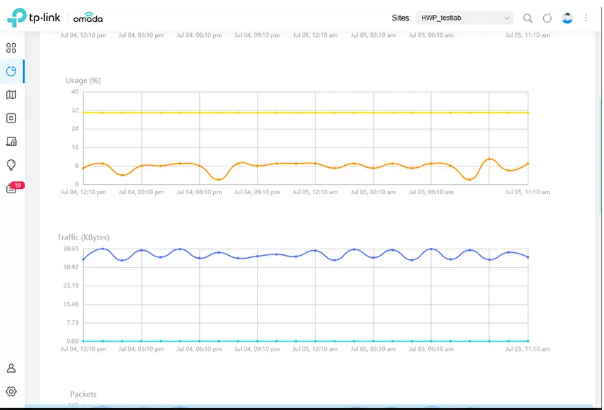

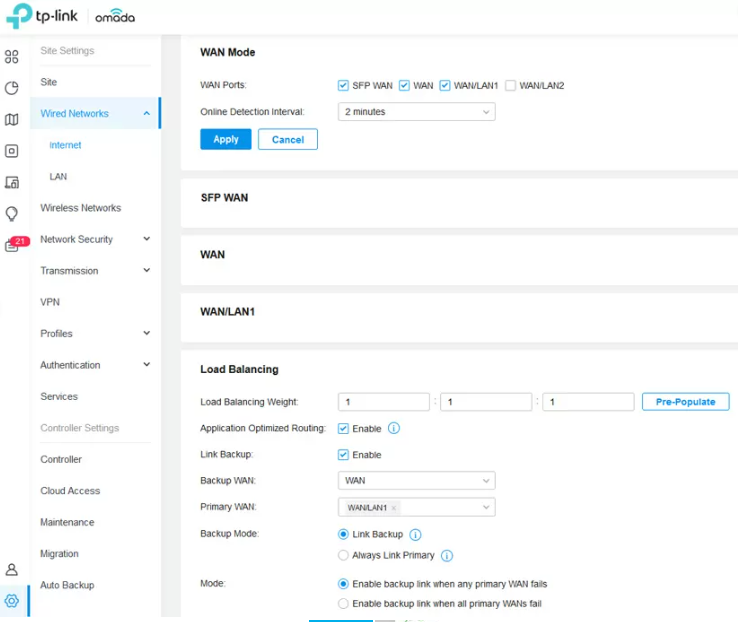

Четвертий крок. Налаштовуємо SD-WAN, відмовостійкий і збалансований Інтернет

Сьогодні жодна розумна мережева компанія не обходить стороною технологію SD-WAN, і в пошукових запитах ви знайдете безліч публікацій на тему програмно-визначеного доступу до Інтернету. Найпростіша реалізація SD-WAN полягає в забезпеченні відмовостійкості разом із балансуванням навантаження каналу трафіком.

Наш тестовий шлюз TP-Link TL-ER7206 має аж 4 порти WAN: виділений SFP і RJ45 і комбінований WAN/LAN RJ45. Всі порти гігабітні, з можливістю заміни MAC-адреси. Під час балансування навантаження ви можете встановити власну вагу для кожного з портів, віддаючи пріоритет найшвидшому.

Щоб додатки та служби, які використовують кілька з’єднань, залишалися функціональними, коли два Інтернет-канали працюють одночасно, контролер Omada призначає маршрутизацію, щоб трафік з однієї IP-адреси підмережі з однакових портів проходив через той самий канал WAN.

Однак можна просто використовувати два інтернет-канали в режимі «активний/очікувальний» з перемиканням і подальшим поверненням у разі поломки.

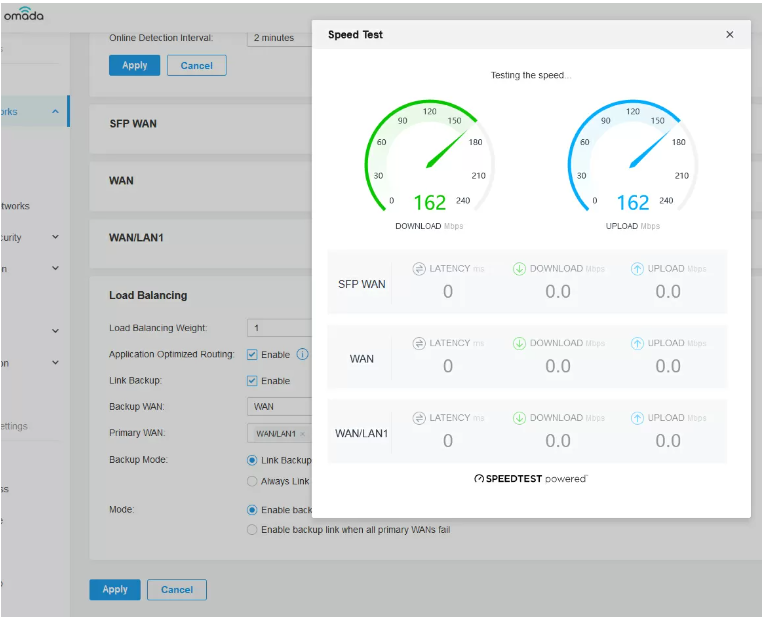

Періодично шлюз перевіряє швидкість Інтернету, завантажуючи з сайту Speedtest.net, тож якщо ваша компанія використовує кілька каналів зв’язку, ви можете налаштувати шлюз так, щоб він завжди вибирав найшвидший і найменш завантажений.

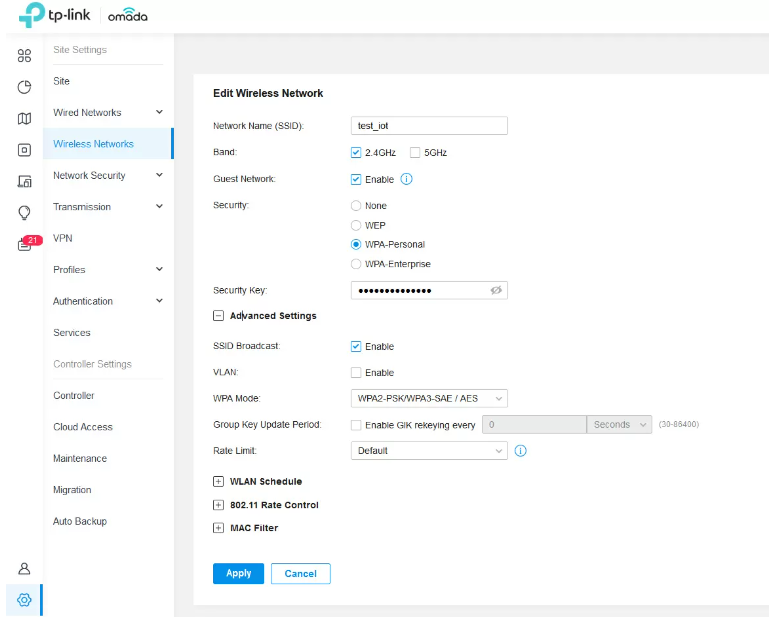

П'ятий крок. Налаштування WLAN та IoT

Наступним кроком буде налаштування бездротової мережі на точці доступу EAP660HD. Ми створимо дві мережі: одна спільна, з відкритим SSID в діапазонах 2,5 і 5 ГГц. Оскільки наша точка доступу підтримує Wi-Fi 6 (і не просто підтримує, а має 8 просторових потоків і 2,5-гігабітне підключення), для безпеки ми вже включимо стандарт WPA3, залишивши сумісність з WPA2. Хочу зауважити, що такі параметри, як Band Steering, роумінг або підтримка MESH, зазвичай задаються в налаштуваннях сайту і діють глобально на весь бездротовий простір.

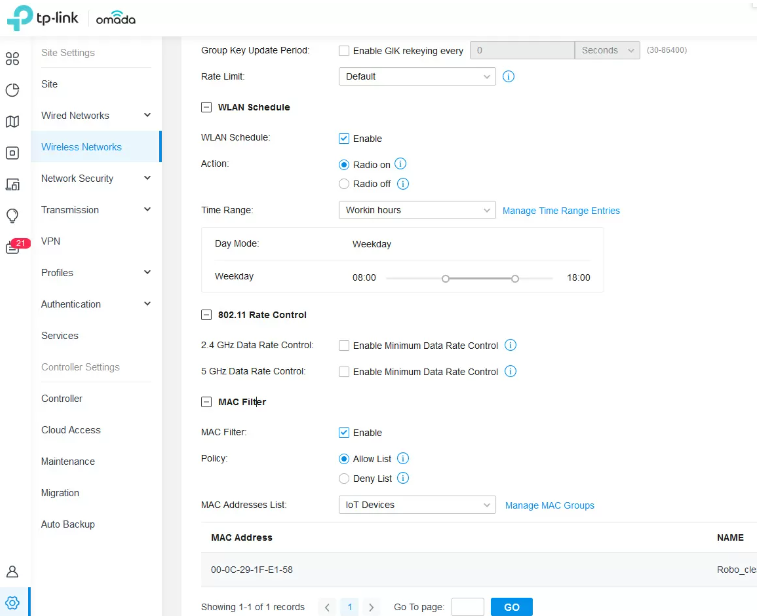

Другу мережу ми створимо тільки в діапазоні 2,4 ГГц, і вона буде призначена для бездротових пристроїв IoT. Увімкнувши параметр «Гостьова мережа» в налаштуваннях SSID, ми заборонимо доступ усіх пристроїв, підключених до цієї мережі, до приватних діапазонів IP-адрес, таких як 10.10.10.x, 192.168.x.x тощо, зберігаючи доступ до Інтернету. Це найпростіший спосіб безпечного підключення пристроїв IoT: з одного боку, всі ці китайські лампочки, принтери, метеостанції залишаються робочими через свої хмарні сервіси, а з іншого боку, навіть якщо вони зламані або спочатку містять експлойти, ваша локальна мережа захищена так само надійно, як за допомогою WLAN або ізоляції на рівні L2.

Звичайно, можна за аналогією створити окрему VLAN для пристроїв IoT і заблокувати доступ до локальної мережі на рівні комутатора, але це вже надмірний захист.

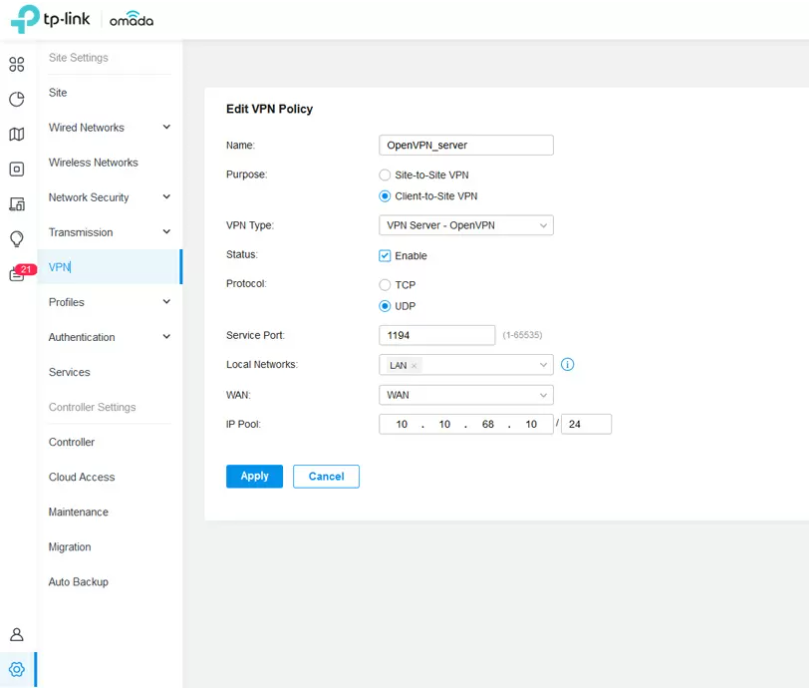

Крок шість. Налаштування VPN

Якщо у вас в арсеналі є кілька об'єктів з встановленим обладнанням TP-Link, і всі вони перераховані в Omada Cloud, то для встановлення VPN-тунелю між ними достатньо вибрати потрібний об'єкт у списку та натиснути одну кнопку. Ну а оскільки в реальному світі все дещо складніше, ви можете налаштувати VPN вручну, встановивши шлюз як клієнтом, так і сервером. Тут підтримуються протоколи L2TP, PPTP, IPsec і OpenVPN, що дозволяє підняти тунель на будь-якому порту та через транспорт UDP і TCP.

Майте на увазі, що VPN завжди тісно прив’язаний до інтерфейсу WAN, і вся магія SD-WAN у цьому випадку не застосовується. Отже, якщо у вас кілька каналів зв'язку, налаштуйте тунель для кожного з них.

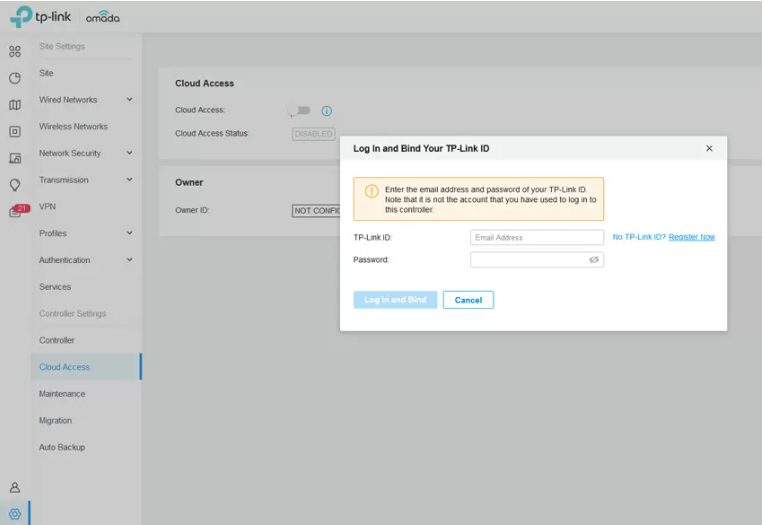

Крок сім. Фінальний штрих

Звичайно, ми залишимо багато дрібних, але корисних налаштувань (таких як NAT, увімкнення PoE за розкладом, виділення ваучерів для Wi-Fi...), тому що ми не можемо розкрити всю функціональність Omada за один раз. . Але що вам обов’язково потрібно пам’ятати, це підключити доступ до хмари через Інтернет, щоб ви могли керувати мережею, навіть якщо вона глибоко за NAT або має приватну IP-адресу.

Зараз для надання такого доступу зазвичай використовується «легка» хмара на стороні постачальника, і важливо розуміти, що навіть якщо вам доведеться зареєструватися на веб-сайті TP-Link, у цьому випадку вона буде просто працювати як шлюз доступу адміністратора до панелі керування. На серверах TP-Link не зберігаються особисті дані користувачів і налаштування - тільки хеші паролів, але... це те, що мені сказали, але це ніде не вказано ні в документації, ні на сайті, хоча таке має бути написано в шапці сайту 36-м шрифтом.

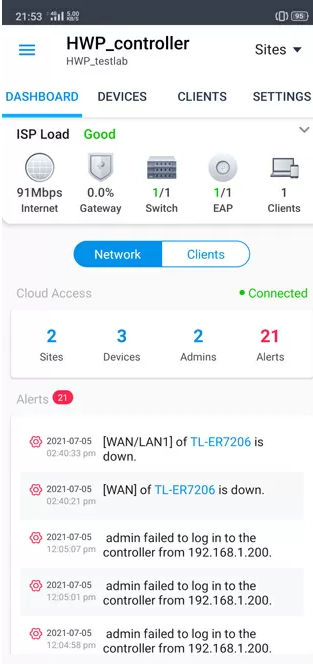

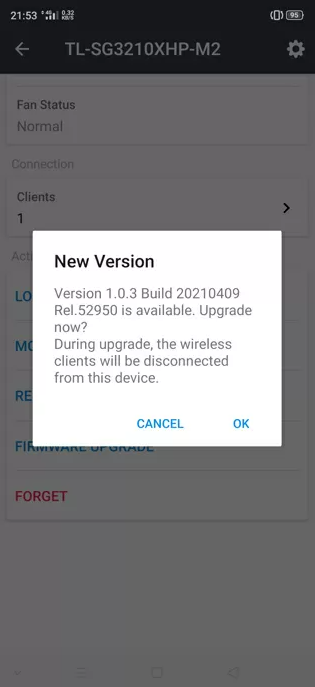

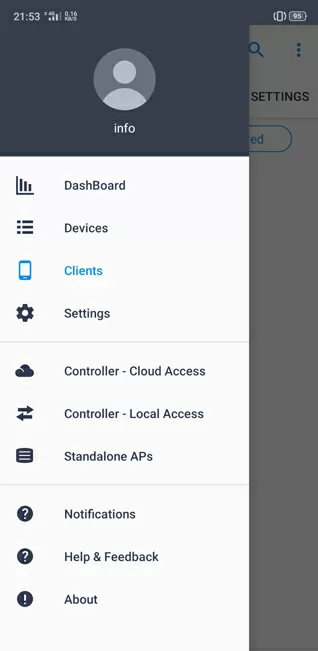

Що ж, залишилося завантажити програму Omada на смартфон, вибрати підключення до Cloud Center, ввести логін і пароль - і можна сміливо вирушати на курорт відпочивати: весь функціонал Omada буде у вас на долоні.

Без інтернет-браузера, який постійно гальмує, з усіма графіками та іконками, з усіма об’єктами, доданими до контролера – у вас повноцінний хмарний сервіс, і байдуже, що сам контролер захований за NAT.

Висновки

Завдання сучасного SDN-контролера також полягає в тому, щоб зберегти простоту роботи з мережею в міру її зростання, і цей момент TP-Link опрацювала на відмінно. Навіть якщо у вашій компанії одна одиниця обладнання TP-Link, використання Omada дасть свої переваги в зручності та інформативності. Але, як і будь-який сучасний продукт, це рішення має свої плюси і мінуси.

Недоліки:

- Функція Omada обмежує деякі підключені до неї пристрої. Наприклад, не всі можливості комутатора реалізовані в Omada, і з цим нічого не поробиш - або комутатор зареєстрований в контролері і ним керується, або він стоїть окремо.

- Немає способу вручну клацнути на клієнті та додати його до наявного профілю, до VLAN або взагалі заборонити. Тобто ваша взаємодія з клієнтом зводиться до обмеження швидкості та виділення статичної IP-адреси.

- Автоматичне оновлення прошивки працює лише за умови підключення до хмарного облікового запису

- Відсутня інтеграція зі службою технічної підтримки виробника

Переваги:

- Все безкоштовно. Omada працює без ліцензій, серійних номерів і пакетів послуг

- Дуже легко додавати та видаляти пристрої в мережі. Не потрібно сканувати QR-коди, наприклад як в Zyxel, або шаманити IP-адреси, Omada побачить усі доступні пристрої в мережі та дозволить вам їх перехопити. Ви також можете легко «забути» їх, скинувши їх до заводських налаштувань.

- Підключення до хмари не потрібне. Навіть мобільний додаток може працювати з локальною IP-адресою. Насправді абсолютно неважливо, де в топології вашої мережі ви поставите контролер: так, навіть в іншій гілці, але він залишається суворо під вашим контролем.

- Настроюваний інтерфейс із віджетами та яскравою графікою

- Можливість зберігати журнали необмежено довго, експортувати їх на сторонній сервер і взаємодіяти з системами моніторингу через SNMP

- Можливість спостереження за перешкодами в зоні дії точки доступу

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy  Cisco

Cisco

Авторизуйтеся, щоб додати відгук