MikroTik RouterOS очень мощная, гибкая и широко используется во всех типах сред, от простой домашней пользовательской сети до крупных корпоративных сетей. Это руководство предназначено, чтобы помочь вам понять MikroTik RouterOS и показать, как настроить маршрутизатор MikroTik от начала до конца с некоторыми из наиболее часто используемых настроек. Чтобы получить максимальную отдачу от настройки, необходимы базовые знания в области сетевых технологий.

Удалите всю конфигурацию

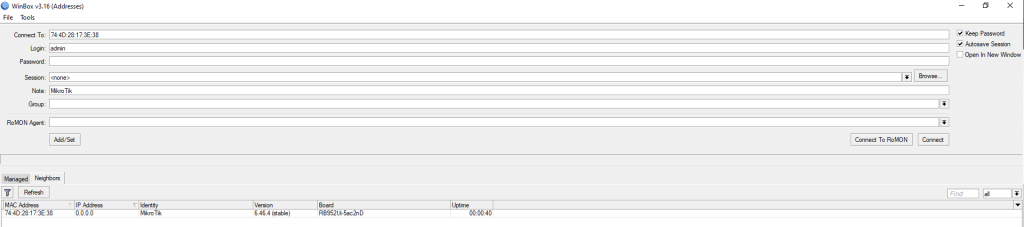

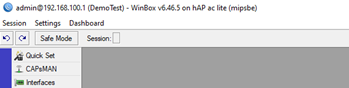

Загрузите WinBox с https://mikrotik.com/download и сохраните его на своем рабочем столе. Откройте WinBox, дважды щелкнув его (установка не требуется), и подключитесь к маршрутизатору, щелкнув MAC-адрес на вкладке. Убедитесь, что вы не подключены к порту 1 на маршрутизаторе, поскольку позже он станет интернет-портом.

Примечание: когда вы нажимаете MAC-адрес устройства, он автоматически появляется в поле «Подключиться к:». Это рекомендуемый способ подключения к устройству MikroTik для начальной настройки. Учетные данные для входа по умолчанию - admin (должны быть в нижнем регистре) и без пароля, поэтому оставьте поле пароля пустым и нажмите кнопку Connect.

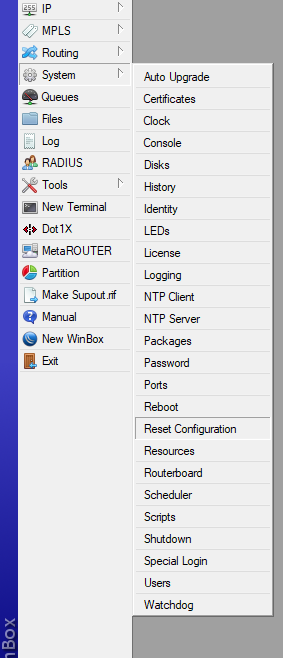

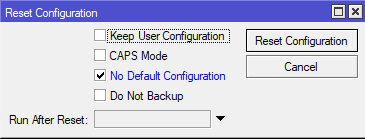

Чтобы сбросить настройки маршрутизатора и удалить все параметры конфигурации, перейдите в раздел «Система/System», «Сбросить конфигурацию/Reset Configuration» и отметьте «Нет конфигурации по умолчанию/No Default Configuration»:

Маршрутизатор перезагрузится, и вы будете отключены. Когда маршрутизатор перезагрузится, откройте WinBox и повторно подключитесь к маршрутизатору, как указано выше.

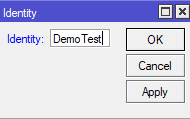

Дайте маршрутизатору имя

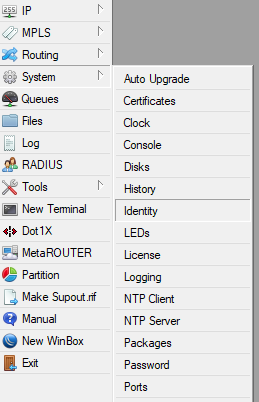

Перейдите в System, Identity и замените идентификатор по умолчанию выбранным вами именем и нажмите OK, я выбрал DemoTest.

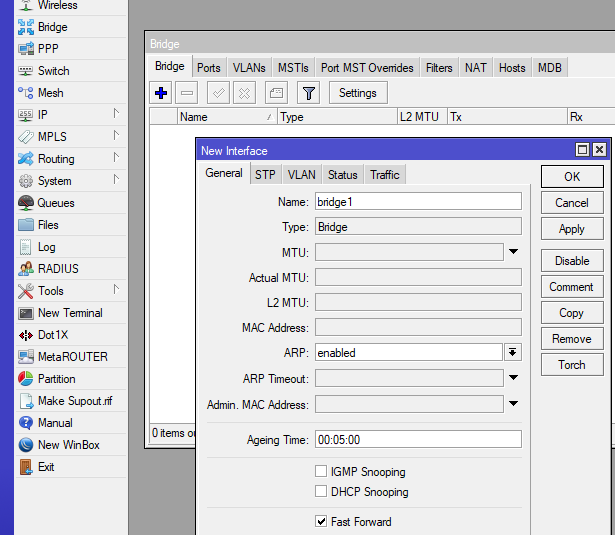

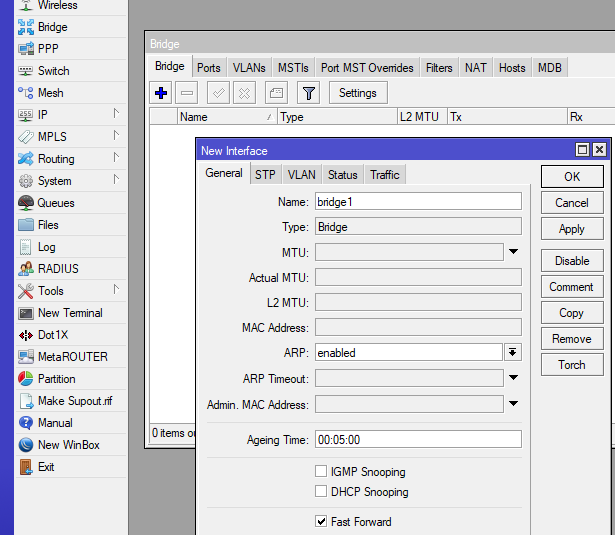

Создайте мост

Перейдите к Bridge и щелкните значок плюса, чтобы создать новый мост, затем щелкните OK. Это позволяет нам объединять порты Ethernet и интерфейсы WiFi в нашу локальную сеть или LAN. В этом примере мы не будем добавлять порт Ethernet 1, поскольку он станет портом Интернет позже. Его называют глобальной сетью или WAN.

После создания моста нам нужно будет добавить к нему порты Ethernet и интерфейсы Wi-Fi. Здесь следует отметить, что при добавлении интерфейса, через который вы подключены к маршрутизатору, вы будете отключены. Например, если ваш Ethernet-кабель подключен к порту номер 2 или ether2, как только вы добавите ether2 к мосту, вы потеряете соединение с маршрутизатором. Повторно подключитесь, щелкнув MAC-адрес и нажав кнопку «Подключиться» в WinBox, как указано выше.

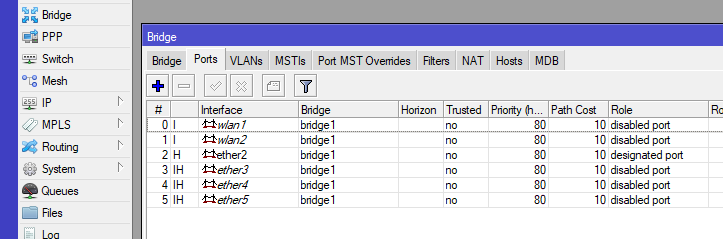

Когда окно моста все еще открыто, щелкните вкладку «Порты/Ports» и по очереди добавьте ether2, ether3, ether4, ether5 и любые имеющиеся у вас интерфейсы wlan. У моего маршрутизатора есть два интерфейса wlan или интерфейсы беспроводной локальной сети. Один для 2,4 ГГц и один для 5 ГГц, однако у вас может быть и один интерфейс wlan, поэтому просто добавьте его к мосту.

У вас должно получиться что-то вроде этого:

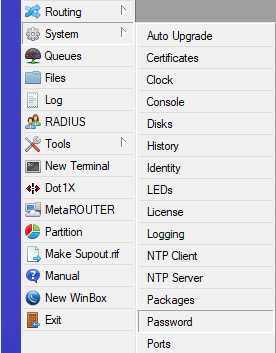

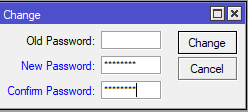

Придумайте пароль для входа

Создайте пароль для входа в систему, перейдя в раздел «Система/System», «Пароль/Password». Оставьте поле «Старый пароль/Old Password» пустым, так как в настоящее время у устройства нет пароля. Введите безопасный пароль в поле «Новый пароль/New Password», введите тот же пароль в поле «Подтверждение пароля/Confirm Password» и нажмите «Изменить/Change».

*** Обратите внимание, что каждый раз, когда вы входите в роутер, вам понадобится этот пароль ***

Следует отметить, что безопасный пароль должен состоять не менее чем из восьми символов, содержать прописные и строчные буквы и содержать как минимум одну цифру и один символ.

IP-адрес и настройки DNS

Дайте устройству IP-адрес, укажите его на общедоступный DNS-сервер и разрешите ему обслуживать DNS-запросы из локальной сети:

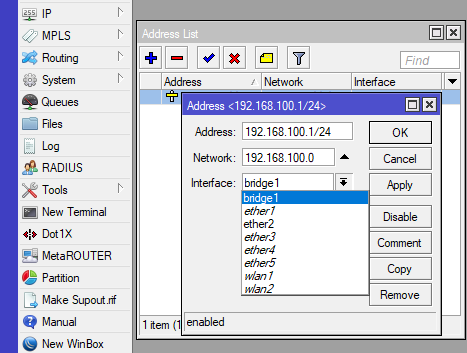

Затем мы дадим маршрутизатору IP-адрес. Перейдите в IP, Адреса/Addresses, щелкните значок плюса и введите новый IP-адрес и CIDR, представляющий маску подсети 192.168.100.1/24.

Также используйте раскрывающийся список Интерфейс/Interface и выберите bridge1. Это гарантирует, что устройство будет доступно по его новому IP-адресу через все интерфейсы, перечисленные ранее созданным вами bridge1.

С этого момента каждый раз, когда вы подключаетесь к маршрутизатору с помощью WinBox, щелкните IP-адрес вместо MAC-адреса и используйте admin в качестве имени пользователя и пароль, который вы создали выше. И имя пользователя, и пароль чувствительны к регистру.

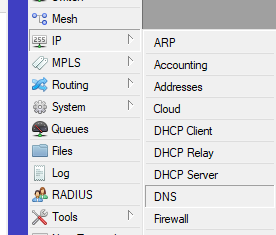

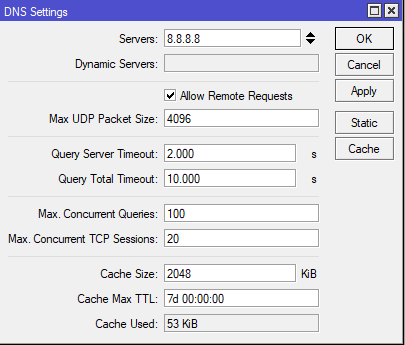

Чтобы указать маршрутизатору на общедоступный DNS-сервер, выберите IP, DNS, щелкните стрелку вниз справа от поля «Серверы/Servers » и введите 8.8.8.8, галочку «Разрешить удаленные запросы/Allow Remote Requests», чтобы компьютеры в локальной сети могли отправлять DNS-запросы, и нажмите «ОК».

Добавить DHCP-сервер

Затем мы создадим DHCP-сервер, чтобы маршрутизатор распределял и управлял IP-адресами для всех ваших сетевых устройств, таких как компьютеры, планшеты, смартфоны, точки доступа, IP-камеры, телевизоры, принтеры и другие сетевые устройства.

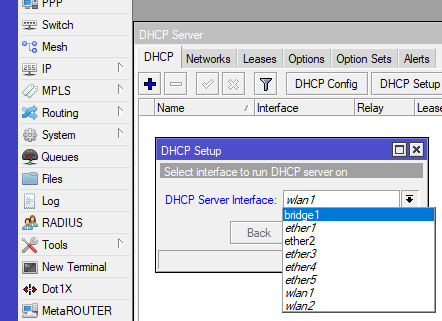

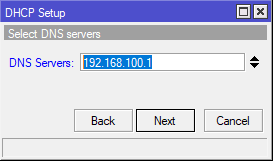

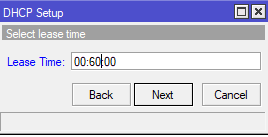

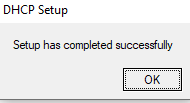

Перейдите к IP, DHCP-серверу, нажмите кнопку DHCP Setup, выберите bridge1 из раскрывающегося списка и нажмите Next.

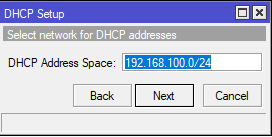

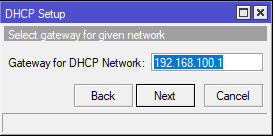

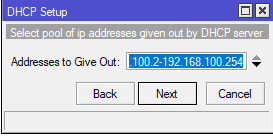

Оставьте значения по умолчанию для адресного пространства DHCP/DHCP Address Space, шлюза для сети DHCP/Gateway for DHCP Network и адресов для выдачи/Addresses to Give Out и введите 192.168.100.1 в поле DNS-серверы, измените Время аренды/Lease Time на 60 минут и нажмите кнопку Далее/Next. После завершения настройки нового DHCP-сервера вы увидите это сообщение. Нажмите OK, чтобы завершить настройку DHCP-сервера.

Проверьте соединение Ethernet на вашем компьютере:

Затем убедитесь, что для Ethernet-соединения вашего компьютера установлено значение «Получить IP-адрес автоматически» и для него установлено значение «Получить DNS-сервер автоматически».

Настроить WiFi

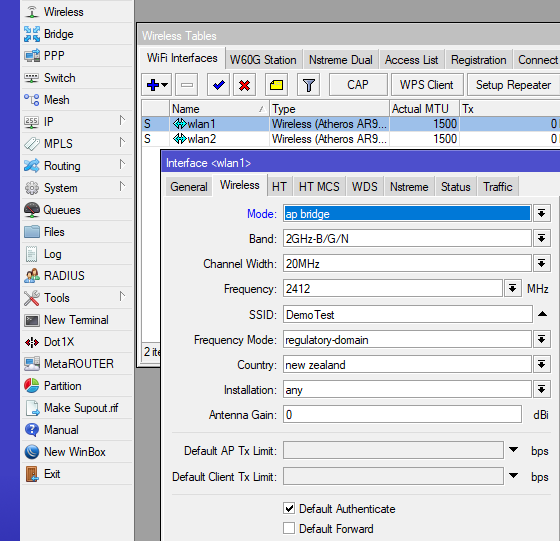

Перейдите в Wireless, выделите wlan1 и wlan2 (если они есть) и щелкните галочку, чтобы включить интерфейсы, если они не включены.

Дважды щелкните wlan1, перейдите на вкладку беспроводной связи, измените Режим/Mode на ap мост/ap bridge, измените диапазон на 2 ГГц-B / G / N, введите свой SSID (я использовал DemoTest) здесь, в разделе Frequency Mode выберите нормативный домен, измените Страну и нажмите ОК.

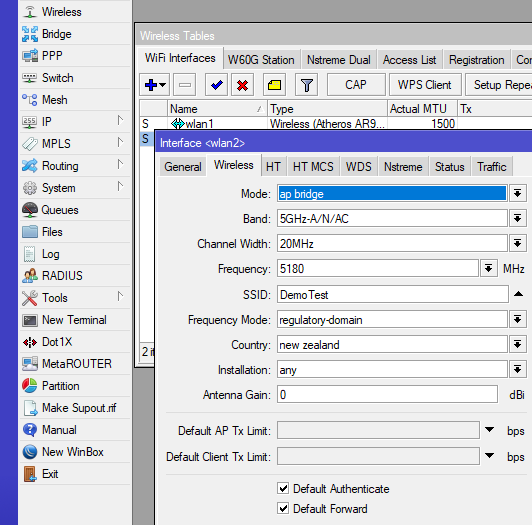

Если у вас есть wlan2, дважды щелкните его, перейдите на вкладку беспроводной связи и введите следующее: Mode ap bridge, Band 5 GHz-A / N / AC, SSID, что вам нравится (я снова использовал DemoTest, поэтому оба радиомодуля используют одинаковые настройки WiFi), Frequency Mode regulatory-domain и Страну, затем нажмите OK.

Затем мы создаем профиль безопасности беспроводной сети и применяем его к радиостанциям 2,4 и 5 ГГц.

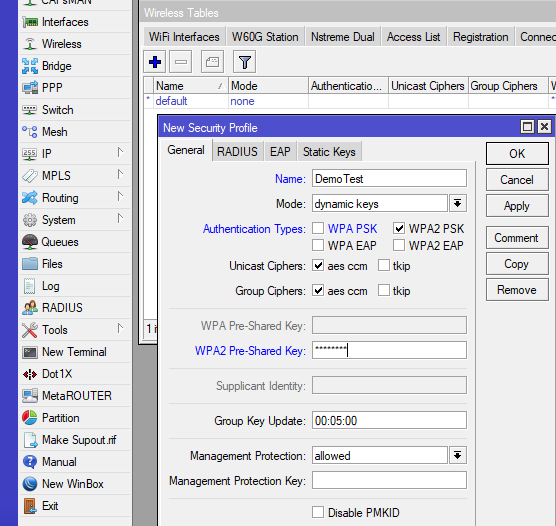

Пока окно Wireless Tables все еще открыто, перейдите в раздел «Профили безопасности/Security Profiles» и щелкните значок «плюс», чтобы добавить профиль безопасности. В разделе Тип имени/Name type, независимо от вашего SSID, я снова использовал DemoTest, чтобы позже я мог четко идентифицировать новый профиль безопасности, чтобы я мог применить его к SSID, созданному ранее. Убедитесь, что WPA2-PSK отмечен галочкой для типов аутентификации. Затем введите свой пароль WiFi в разделе «Общий ключ WPA2/WPA2 Pre-Shared Key» и нажмите «ОК».

Как указано выше, рекомендуется использовать для паролей не менее восьми символов, включая прописные и строчные буквы, цифры и символы.

Примените новый профиль безопасности к обоим радиостанциям

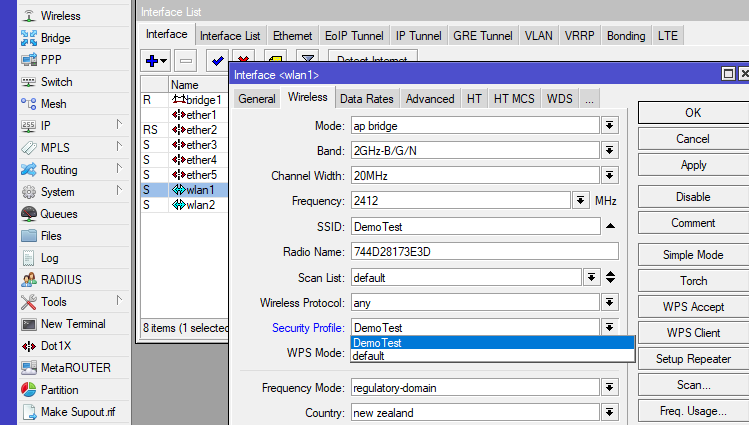

Перейдите в «Интерфейсы/Interfaces», дважды щелкните wlan1, нажмите кнопку «Расширенный режим/Advanced Mode» справа, затем измените профиль безопасности со значения по умолчанию на то, что вы назвали новым профилем безопасности, затем нажмите «ОК». Опять же, для этого урока я использовал DemoTest.

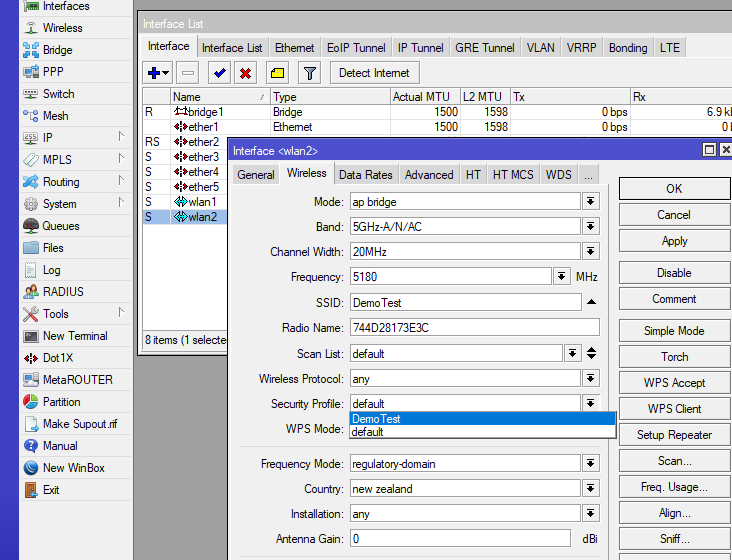

Сделайте то же самое с wlan2, если он у вас есть, помните, что некоторые маршрутизаторы MikroTik имеют только одну частоту.

Теперь у вас должен быть доступен Wi-Fi, но у нас есть еще несколько шагов, чтобы сделать его пригодным для использования.

Настроить глобальную сеть или интерфейс WAN

Как упоминалось ранее, мы будем использовать порт Ethernet номер 1 или ether1 в качестве порта, который соединяет нас с Интернетом. В зависимости от договоренности с вашим интернет-провайдером вам может потребоваться ввести статический IP-адрес, однако большинство домашних подключений являются динамическими. На этой основе мы создадим DHCP-клиента, чтобы глобальная сеть или интерфейс WAN могли автоматически получать IP-адрес от вашего интернет-провайдера, как в случае большинства подключений к Интернету.

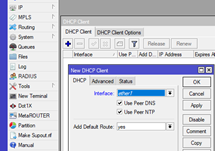

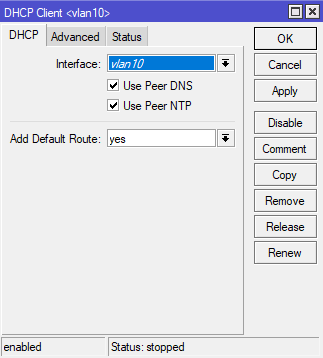

Перейдите в IP, DHCP-клиент, щелкните значок плюса, чтобы добавить DHCP-клиента, измените интерфейс на ether1, убедитесь, что установлен флажок Use Peer DNS, и нажмите OK.

Настроить брандмауэр (Firewall)

Брандмауэры могут быть очень сложными. В рамках этого руководства и в общих чертах необходимо учитывать несколько моментов, касающихся правил брандмауэра и того, как маршрутизатор смотрит на сетевой трафик. В частности, типы подключений, откуда они и куда направляются. Маршрутизатор просматривает пакеты источника или Src и пакеты назначения или пакеты Dst.

Маршрутизатор рассматривает четыре типа подключения:

- New - новое соединение с маршрутизатором, которое соответствует критериям правил, как ожидаемый источник.

- Established - новое соединение обновляется до Established после соответствия критериям правил.

- Related - когда установленное (Established ) соединение имеет связанный поток, маршрутизатор будет следить за обоими типами.

- Invalid - поврежденные пакеты или неверный источник и / или место назначения.

В этом руководстве мы будем использовать два типа каналов: входной канал для защиты маршрутизатора и прямой канал для защиты устройств LAN. Другими словами, с какой стороны маршрутизатора идет трафик (LAN или WAN) и как пакеты отправляются на устройства в LAN и от них.

В качестве последней меры безопасности маршрутизатор решит, принимать (все в порядке) или отбрасывать (не обрабатывать) новые, установленные, связанные и недействительные соединения в каналах ввода и пересылки.

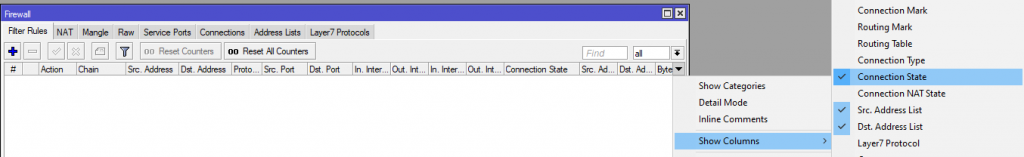

Чтобы убедиться, что мы можем видеть все детали каждого правила, перейдите в IP, Firewall и щелкните раскрывающееся меню справа от Packets, выделите Показать столбцы/Show Columns и убедитесь, что нажата кнопка Состояние подключения/Connection State. Это представление понадобится вам позже, чтобы проверить правила брандмауэра.

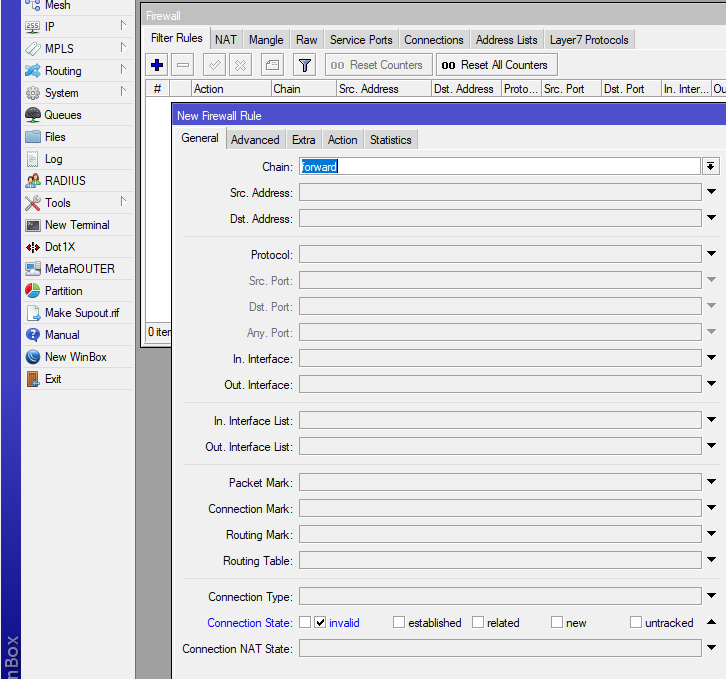

Во-первых, мы приказываем маршрутизатору отбрасывать все недопустимые пакеты в канале пересылки.

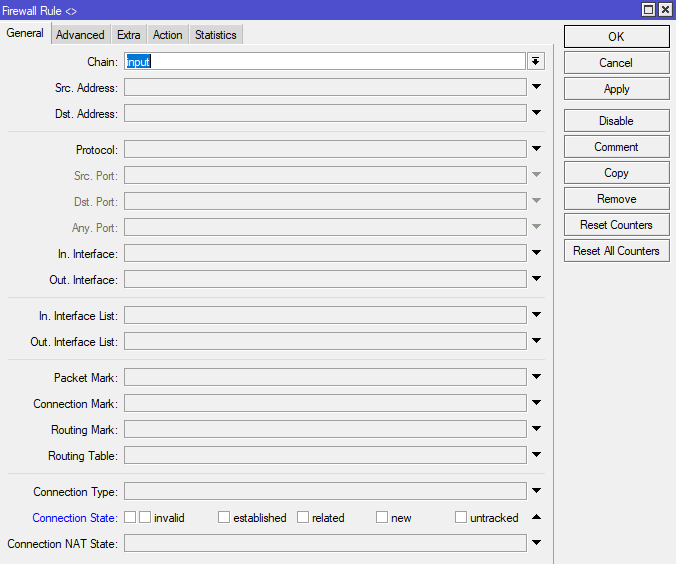

Когда окно брандмауэра все еще открыто, щелкните вкладку «Правила брандмауэра/Firewall Rules», затем нажмите на знак «плюс», чтобы добавить новое правило.

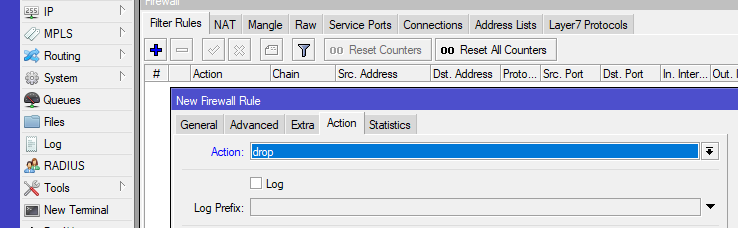

Rule 0 - на вкладке «Общие/General» убедитесь, что forward chain присутствует в поле «Chain», затем щелкните стрелку «Состояние подключения/Connection State» внизу, чтобы отменить скрытие состояний подключения. Отметьте Invalid и перейдите на вкладку Action. На вкладке «Action» выберите drop из раскрывающегося меню «Action» и нажмите «ОК».

Rule 1 - Повторите описанный выше процесс, чтобы отбросить недопустимые пакеты во входном канале.

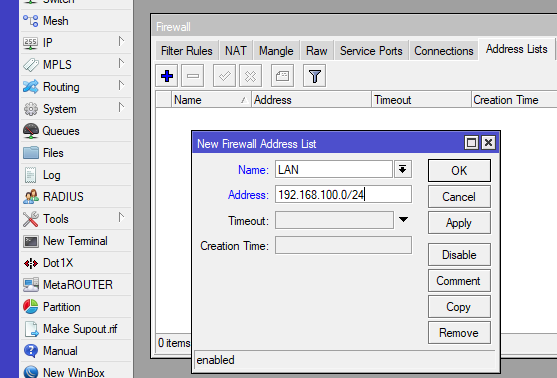

Затем мы создадим список адресов, который будет использоваться в правилах брандмауэра. Это упрощает создание некоторых правил брандмауэра.

Перейдите в IP, Firewall, щелкните вкладку «Списки адресов/Address Lists», щелкните значок «плюс» и введите «LAN» в качестве имени списка адресов и 192.168.100.0/24 в качестве адреса и нажмите «ОК».

Rule 2 - Когда окно брандмауэра все еще открыто, щелкните значок «плюс» на вкладке «Общие/General» и убедитесь, что входной канал находится в поле «Chain». Затем перейдите на вкладку Advanced и выберите список адресов, который вы создали выше, из списка адресов Src, я использовал LAN в качестве имени моего списка адресов. Затем перейдите на вкладку «Действие/Action», выберите «Принять/accept» в раскрывающемся меню и нажмите «ОК».

*** Это правило позволяет администрировать маршрутизатор из любого места в вашей локальной сети, однако оно может быть дополнительно ограничено одним или несколькими устройствами. Эти дополнительные ограничения выходят за рамки данного руководства. ***

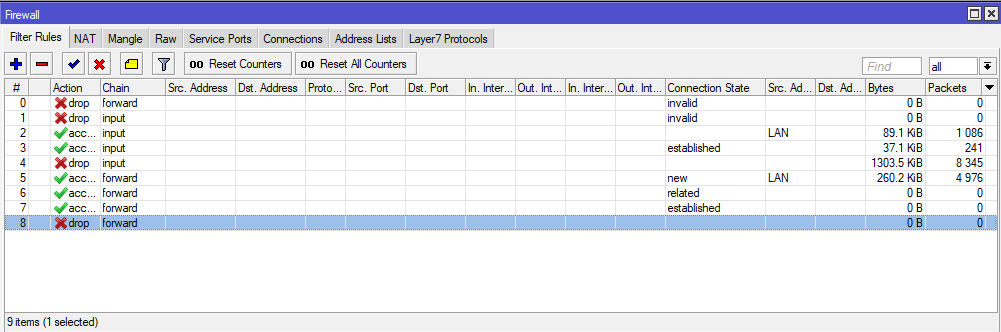

Чтобы настроить правила с 3 по 8, выполните указанные выше действия.

Rule 3 – Принять установленные соединения во входном (input) канале/Accept established connections on the input chain

Rule 4 – Отбросьте соединения во входном канале/Drop connections on the input chain

Rule 5 – Принимайте новые соединения в прямом (forward) канале, используя список адресов LAN/Accept new connections on the forward chain using the LAN address list

Rule 6 – Принимайте связанные соединения в прямом канале/Accept related connections on the forward chain

Rule 7 – Принимайте установленные соединения в прямом канале/Accept established connections on the forward chain

Rule 8 – отбрасывайте новые соединения в прямой цепочке от ether1/drop new connections on the forward chain from ether1

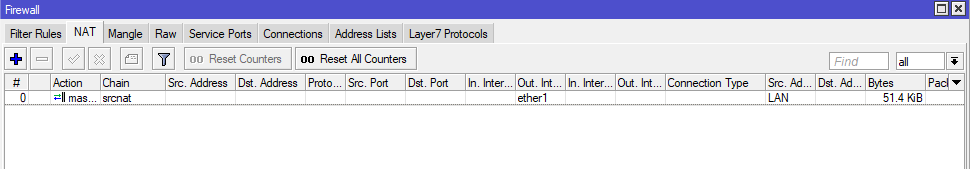

Внимательно изучите следующий снимок экрана, чтобы увидеть порядок, состояния подключения и место использования вашего списка адресов локальной сети.

Брандмауэр просматривает правила сверху вниз, пока не найдет совпадение. Как только совпадение найдено, поиск не будет продолжен, поэтому размещение правил в списке очень важно. С RouterOS Mikrotik вы можете перетаскивать правила в правильном порядке, если они у вас находятся вне указанной выше последовательности.

NAT или преобразование сетевых адресов

В этом руководстве мы рассматриваем два типа IP-адресов. Первый тип - это частные IP-адреса, которые мы использовали для нашей частной локальной сети или LAN. Мы использовали адреса из этой подсети 192.168.100.0/24. Это сеть, которую мы защищаем от Интернета с помощью наших правил брандмауэра.

Второй тип IP-адресов, который нас интересует, - это общедоступные IP-адреса. Общедоступные IP-адреса используются на устройствах с выходом в Интернет, чтобы они могли подключаться к другим устройствам или службам с выходом в Интернет. По сути, мы постоянно используем две сети, нашу частную локальную сеть, которая отправляет трафик в общедоступный Интернет или глобальную сеть.

Частные IP-адреса не предназначены для использования в общедоступном Интернете. Следовательно, нам необходимо преобразовать наши частные IP-адреса в общедоступные IP-адреса, чтобы компьютеры в нашей локальной сети могли взаимодействовать с компьютерами в Интернете, который является нашей общедоступной сетью или глобальной сетью. Для этого нашему маршрутизатору необходимо удалить частные IP-адреса из пакетов, направляемых в Интернет из нашей локальной сети, и заменить их общедоступным IP-адресом, назначенным нашему порту WAN. Это называется NAT или преобразованием сетевых адресов.

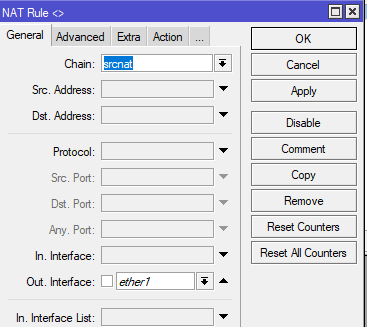

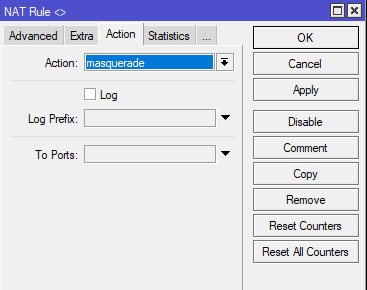

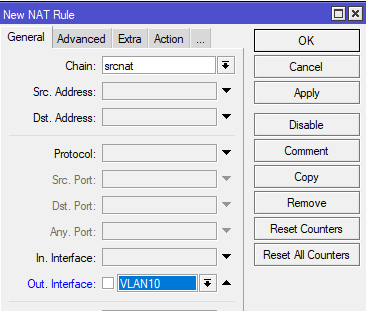

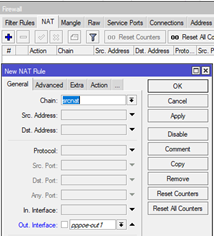

Перейдите в IP, Брандмауэр/Firewall, щелкните вкладку NAT и щелкните значок плюса (+). Убедитесь, что srcnat выбран в разделе Chain, а ether1 - в Out Interface. Теперь перейдите на вкладку «Действие/Action », убедитесь, что выбран маскарад/masquerade , и нажмите «ОК».

Это правило маскирует вашу исходную сеть или частную локальную сеть (используя список адресов вашей локальной сети) за ether1, который будет подключен к общедоступному Интернету.

Теперь вы можете использовать свой маршрутизатор MikroTik, подключив ether1 к порту LAN на существующем широкополосном модеме.

В оставшейся части этого руководства рассматриваются два варианта замены широкополосного оптоволоконного маршрутизатора маршрутизатором MikroTik. Возможно, вам потребуется связаться с вашим поставщиком услуг для получения информации о подключении. Следует отметить, что если у вас есть аналоговый телефон, подключенный к широкополосному модему для услуг VOIP через вашего интернет-провайдера, эти детали конфигурации выходят за рамки этого руководства и не включены. В качестве объяснения, некоторые широкополосные модемы преобразуют цифровые данные Voice Over IP или VOIP в аналоговые звуковые волны через встроенный ATA или аналоговый телефонный адаптер, чтобы можно было использовать старый аналоговый телефон, подключив его непосредственно к модему. Опять же, эти детали конфигурации выходят за рамки этого руководства и не включены.

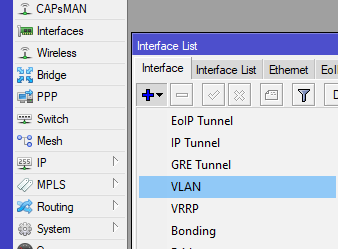

Иинтернет-провайдеры предъявляют разные требования к подключению маршрутизатора к своей службе. некоторые требуют добавления VLAN 10 к порту WAN. Некоторым требуется только настроить порт WAN и/или VLAN 10 для автоматического получения IP-адреса через DHCP, а некоторым требуется дополнительная настройка клиента PPPoE для аутентификации.

Вариант 1 - только DHCP

В этом примере мы будем использовать параметр только DHCP, однако, если вашему интернет-провайдеру также требуется клиент PPPoE, я предоставлю команду, которую вы можете скопировать и вставить в окно терминала внутри маршрутизатора в варианте 2.

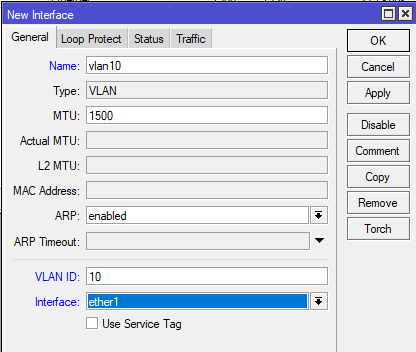

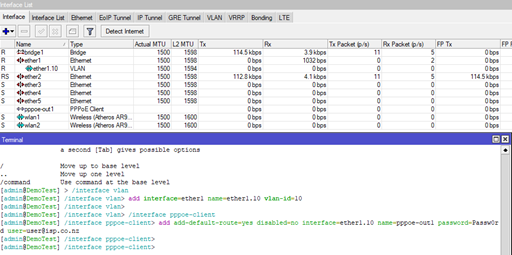

Сначала перейдите в Интерфейсы/Interfaces и щелкните значок плюса, чтобы добавить новый интерфейс. В поле Имя/Name введите VLAN10 и введите 10 в поле VLAN ID. В разделе «Interface» убедитесь, что выбран ether1, и нажмите «ОК».

Затем перейдите к IP, DHCP-клиент/DHCP Client и щелкните значок плюса. В раскрывающемся списке Интерфейс/Interface выберите VLAN10, отметьте галочкой Use Peer DNS и нажмите OK.

Затем перейдите в IP, Firewall, щелкните вкладку NAT и щелкните значок плюса. Убедитесь, что srcnat выбран в поле Chain, а VLAN10 выбран в поле Out Interface, затем нажмите OK.

Если вашему интернет-провайдеру требуется только DHCP для интерфейса VLAN10, подключите кабель Ethernet WAN от оптоволоконного преобразователя к ether1, и теперь вы должны быть подключены к Интернету.

*** Обратите внимание, что перед использованием Интернета необходимо обновить прошивку RouterOS и маршрутизатора. См. Ниже инструкции и варианты обновления ***

Вариант 2 - клиент DHCP и PPPoE

Если вашему интернет-провайдеру требуется VLAN10 и клиент PPPoE, вы можете скопировать и вставить следующие команды в окно терминала. Итак, «вместо» добавления VLAN10, настройки DHCP-клиента для VLAN10 и создания правила NAT, как показано в Варианте 1, перейдите в «Новый терминал/New Terminal», «вставьте обе команды вместе» в окно терминала и нажмите Enter. Перед тем, как скопировать обе команды в окно терминала, вам нужно будет изменить пароль и имя пользователя в команде на те, которые предоставлены вашим интернет-провайдером.

/interface vlan

add interface=ether1 name=ether1.10 vlan-id=10

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1.10 name=pppoe-out1 password=Passw0rd user=user@isp.co.nz

После того, как вы отредактировали имя пользователя и пароль, необходимые для вашего интернет-провайдера, вставьте обе команды вместе в окно нового терминала. Здесь вы можете увидеть обе команды, вставленные в окно Терминала, и интерфейс VLAN10 и клиент PPPoE создаются автоматически.

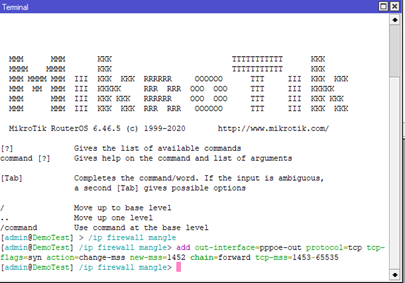

Поскольку используется клиент PPPoE, маршрутизатору необходимо настроить размер пакетов данных, проходящих через него. Чтобы выполнить эту настройку, мы запустим другую команду, и она сделает всю работу за нас. Закройте все окна, откройте новое окно терминала и вставьте в него следующую команду, затем нажмите ввод.

/ip firewall mangle

add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1452 chain=forward tcp-mss=1453-65535

Последней настройкой является создание правила NAT srcnat для вновь созданного клиента PPPoE с действием маскировки в списке адресов LAN Src.

Создайте новое правило NAT, перейдя в IP, Брандмауэр и щелкнув значок плюса (+), чтобы добавить новое правило.

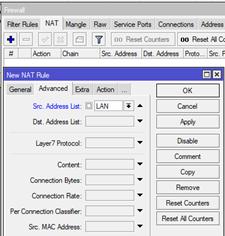

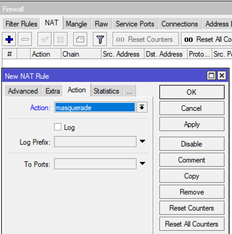

Убедитесь, что srcnat находится в поле Chain, а pppoe-out1 выбран в раскрывающемся меню Out Interface.

Перейдите на вкладку Advanced и выберите созданный ранее список LAN в раскрывающемся меню Src Address List.

Наконец, перейдите на вкладку «Действие/Action», выберите в раскрывающемся списке «Action» masquerade и нажмите «ОК».

Если вашему интернет-провайдеру требуется интерфейс VLAN10 и клиент PPPoE, вы должны быть подключены к Интернету.

Обновление ПО и прошивки

Теперь, когда вы подключены к Интернету, мы позаботимся о том, чтобы вы были защищены последней версией RouterOS MikroTik, а плата маршрутизатора была обновлена до последней версии прошивки.

*** Вы действительно не должны использовать Интернет, пока не будут выполнены следующие обновления ***

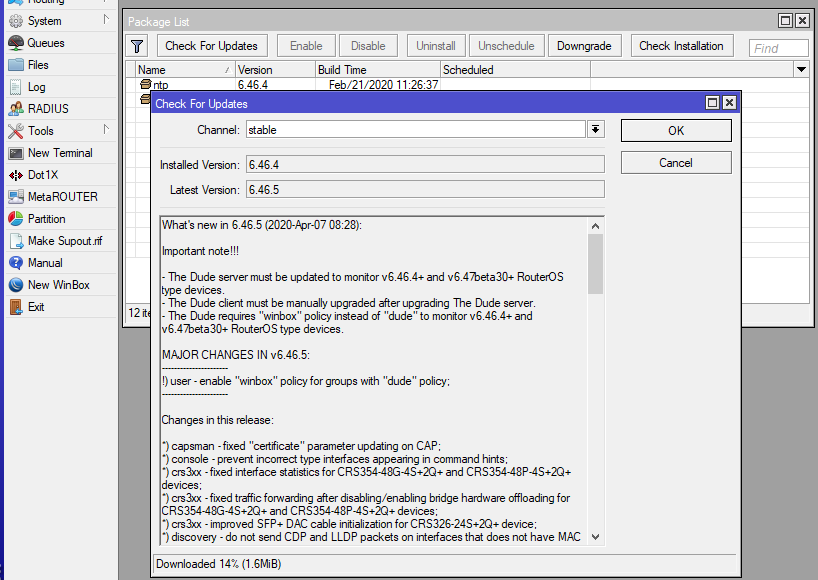

Чтобы выполнить автоматическое обновление RouterOS, перейдите в раздел «Система/System», «Список пакетов/Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Если доступна новая версия, она будет указана в поле «Последняя версия/Latest Version» и в нижней части окна. В поле «Последняя версия/Latest Version» будет указан более высокий номер версии, чем для установленной версии.

Нажмите кнопку «Загрузить и установить/Download&Install», и вы увидите прогресс в нижней части окна.

Как только новая версия будет загружена, маршрутизатор перезагрузится для ее установки.

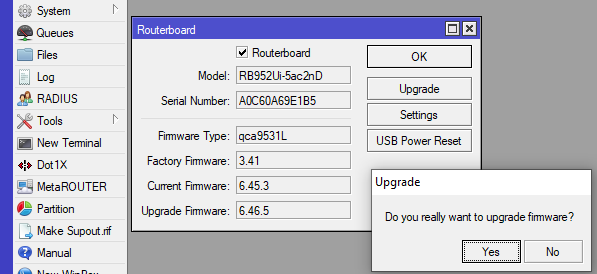

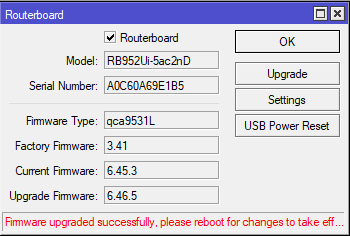

Повторно подключитесь к маршрутизатору, перейдите в раздел «System», «Routerboard » и нажмите кнопку «Upgrade ». Если доступна новая версия, она будет указана в поле «Upgrade Firmware» и будет иметь более высокий номер версии, чем текущий номер версии микропрограммы. Если доступна новая версия, нажмите Да, чтобы обновить прошивку.

Никакая новая прошивка не будет установлена, пока маршрутизатор не будет перезагружен, поэтому перейдите в раздел «System», «Reboot» и нажмите «Да», чтобы перезагрузить маршрутизатор.

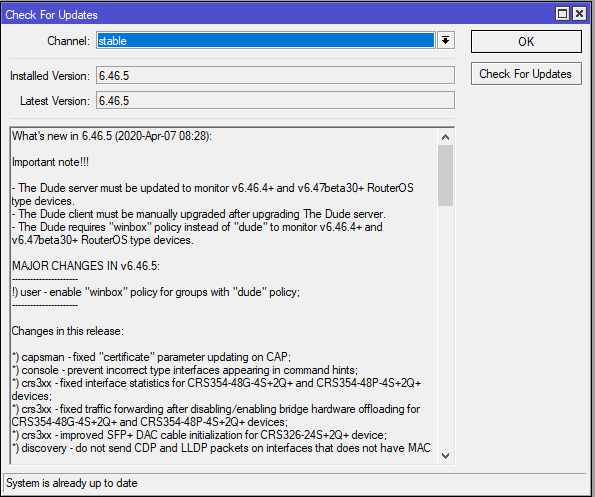

Чтобы убедиться, что обновление RouterOS прошло успешно, перейдите в раздел «System», «Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Вы должны увидеть тот же номер версии в полях «Установленная версия/Installed Version» и «Последняя версия/Latest Version», а также «Система уже обновлена/System is already up to date» в нижней части окна.

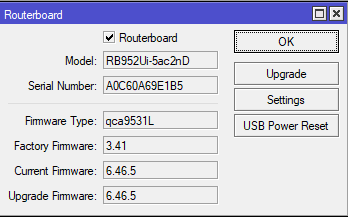

Чтобы убедиться, что обновление прошивки прошло успешно, перейдите в раздел «System», «Routerboard », и вы должны увидеть тот же номер версии в полях «Текущая прошивка/Current Firmware» и «Обновить прошивку/Upgrade Firmware».

Эти механизмы обновления следует использовать регулярно, чтобы убедиться, что ваш маршрутизатор работает на оптимальном уровне.

Теперь вы настроили свой маршрутизатор MikroTik с некоторыми наиболее часто используемыми настройками, и вы обновили как RouterOS, так и прошивку маршрутизатора.

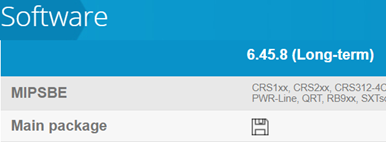

*** Следует отметить, что при автоматическом обновлении, как показано выше, будет выбрана последняя версия программного обеспечения без вмешательства пользователя. Некоторые люди предпочитают ручной процесс загрузки основного пакета, совместимого с платформой ЦП, прямо с https://mikrotik.com/download.

Это руководство основано на модели hAP AC lite, которая использует платформу mipsbe, как можно увидеть в верхней части окна WinBox.

*** Обратите внимание, что при выполнении обновления вручную рекомендуется выбрать долгосрочную версию, которая соответствует платформе вашего процессора, поскольку она была опробована и протестирована ***

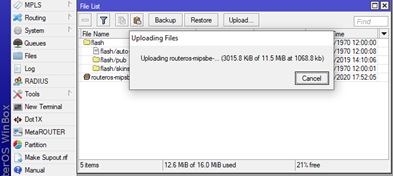

Если вы решили выполнить обновление вручную, загрузите обновление для своей платформы ЦП с https://mikrotik.com/download и просто перетащите файл обновления в окно списка файлов, чтобы не вставить файл в одну из папок.

Когда файл обновления завершит загрузку в систему маршрутизатора, перезагрузитесь, и маршрутизатор обновится во время перезапуска.

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy

Авторизуйтесь, чтобы добавить отзыв