Довольно распространенной задачей, является случай, когда нужно предоставить доступ к корпоративной или любой другой локальной сети из вне. Например для удаленного работника, или для того, чтобы получить доступ к рабочим ресурсам из дома, или наоборот - для того, чтобы иметь доступ к своим домашним гаджетам, подключенным к локальной сети, из офиса или другого места вне дома. В таком случае, оптимальным решением, будет создание туннельного соединения VPN, которое и позволит почти в полной мере, решить эту задачу.

В данной статье, мы рассмотрим создание такого соединения на оборудовании, под управлением Mikrotik RouterOS, по протоколу PPTP. Для этого, нам необходимо создать PPTP сервер на нашем маршрутизаторе, задать данные авторизации для пользователя или пользователей (если их несколько) и сделать определенные настройки для Firewall, чтобы этот трафик беспрепятственно проходил через межсетевой экран.

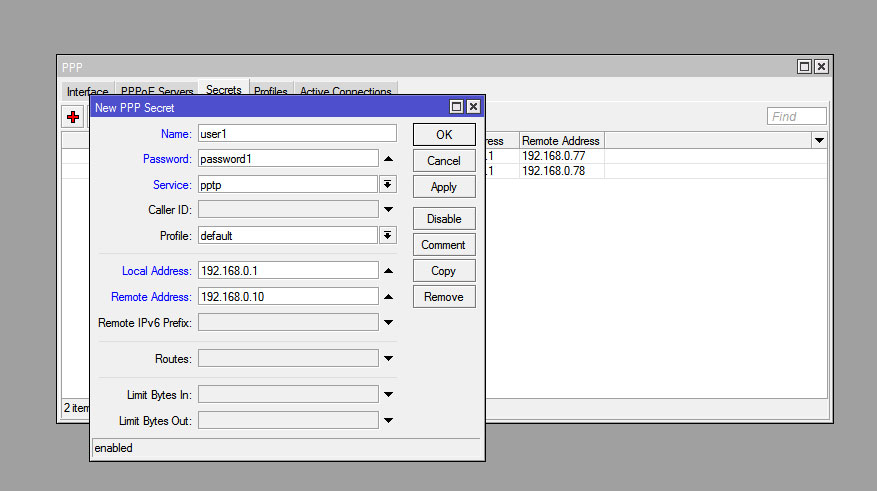

Подключаемся к нашему маршрутизатору при помощи фирменной утилиты Winbox и первое, что нам нужно сделать, это создать нового пользователя с индивидуальным логином и паролем, для авторизации на нашем PPTP сервере. Для этого переходим в раздел PPP и в открывшемся окне, открываем вкладку Secrets, где при помощи кнопки “+”, добавляем нового пользователя. В поле Neme вписываем логин (имя) пользователя, и задаем пароль для него в поле Password. В качестве параметра Service, выбипаем pptp. В поле Local Address указываем IP адрес нашего маршрутизатора, а в поле Remote Address указываем IP адрес, который будет присвоен этому пользователю при его подключении, эта процедура значительно облегчит дальнейший контроль над подключаемыми пользователями.

Сохраняем нового пользователя кнопкой OK. И если вам необходимо создать больше одного пользователя, то повторяем эту процедуру, необходимое количество раз. Только во избежании конфликтов, Remote Address у каждого из них должен быть индивидуальным.

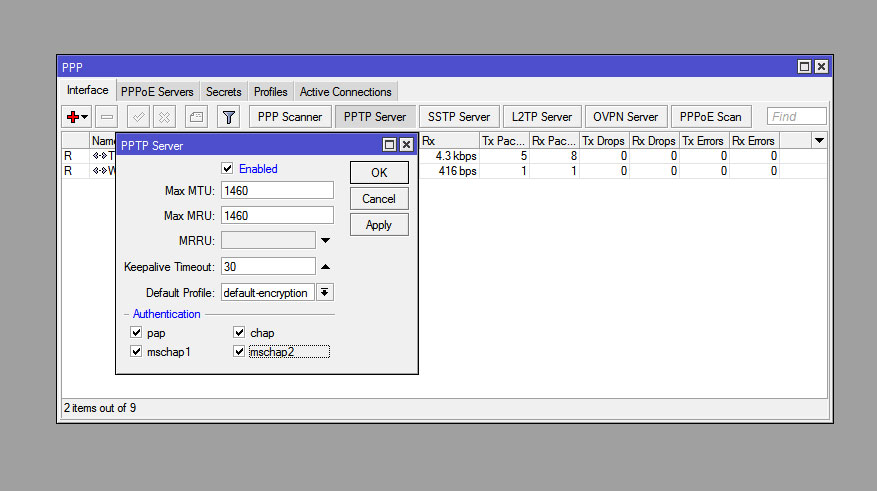

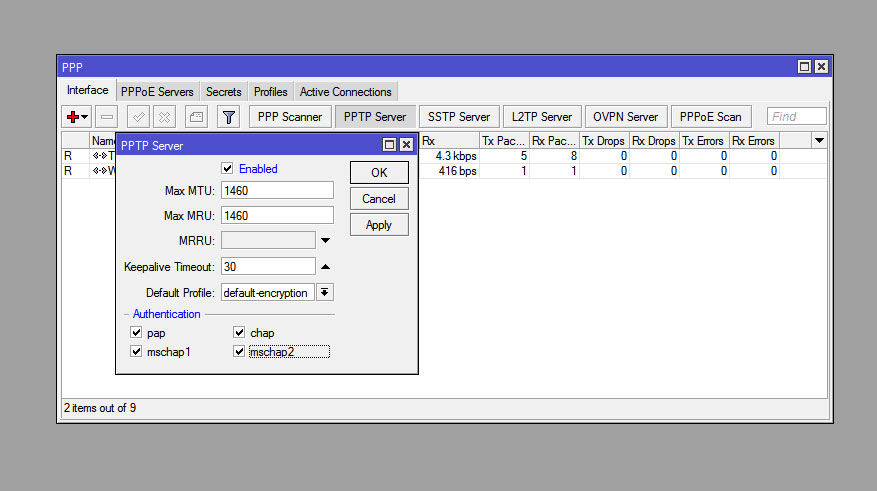

Далее, нам необходимо активировать PPTP сервер в Mikrotik RouterOS. Для этого, в этом же разделе PPP, переходим на вкладку Interface, где в самом верху вкладки, находим и нажимаем кнопку PPTP Server. В открывшемся окне, ставим галочку Enabled, и все галочки в разделе Authentication.

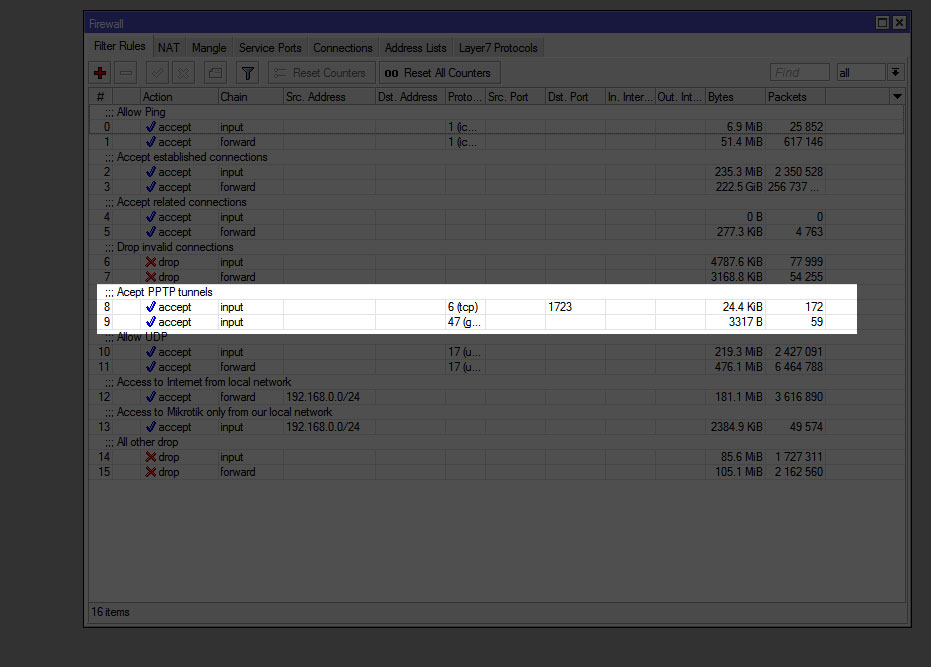

Сохраняем настройки сервера кнопкой OK. И переходим в раздел IP - Firewall, где необходимо разрешить прохождение трафика по протоколу TCP и порту 1723, это порт туннельного соединения PPTP и разрешить протокол GRE.

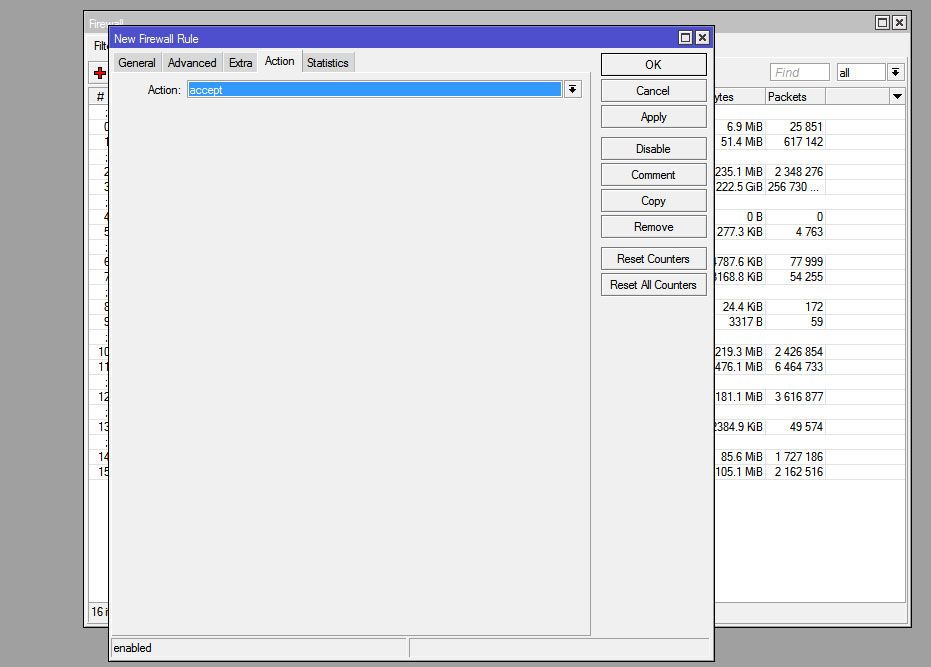

На вкладке Filter Rules, кнопкой “+” добавляем новое правило, где на вкладке General, в качестве chain выбираем input, protocol выбираем tcp а в поле Dst.Port вписываем значение 1723.

Переходим на вкладку Action и выбираем acept в качестве параметра для поля action.

И сохраняем это правило кнопкой OK.

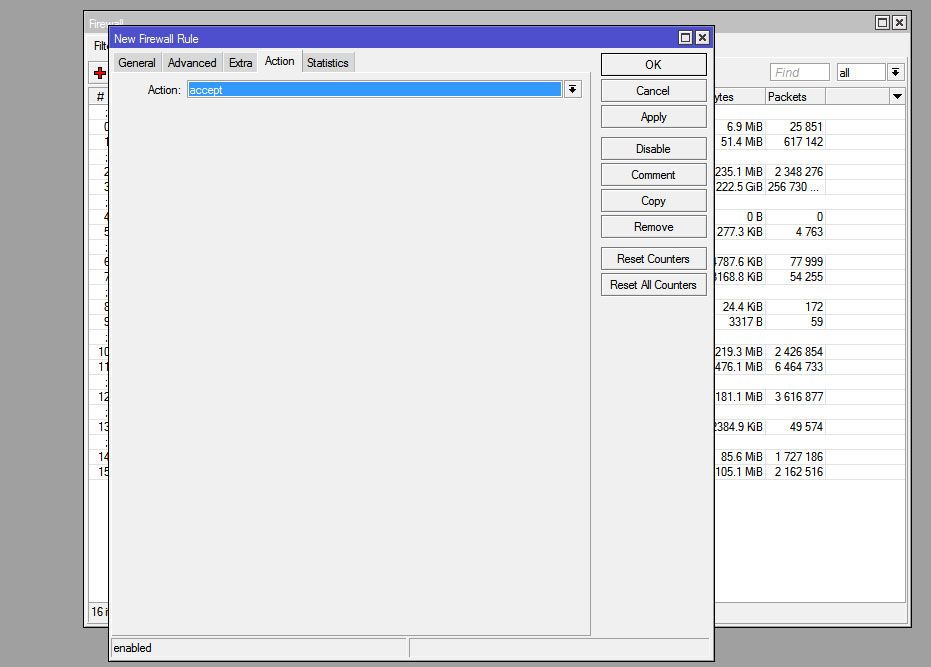

И создаем второе правило. На вкладке General, в качестве chain выбираем input, protocol выбираем gre и переходим на вкладку Action.

На вкладке Action и выбираем acept в качестве параметра для поля action.

Как и всегда, сохраняем это правило кнопкой OK.

Теперь, чтобы эти правила работали, их необходимо поднять высше всех запрещающих правил в списке. Это можно сделать простым перетаскиванием этих двух правил в верх.

На этом, настройку можно считать законченной. Все что осталось сделать, это на стороне клиента настроить VPN соединение и указать IP адрес нашего сервера, логин и пароль, конкретного пользователя.

Алексей С., специально для LanMarket

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy  Cisco

Cisco

Авторизуйтесь, чтобы добавить отзыв