В рамках предыдущей публикации мы рассматривал пример ручной настройки беспроводной сети. Под ручной настройкой подразумевалась индивидуальная настройка каждой точки доступа. Такой метод имеет как свои преимущества, так и свои недостатки.

Один из главных недостатков предыдущего метода состоит в том, что при необходимости изменить пароль или создать дополнительный SSID (Virtual AP) вам потребуется выполнить правку настроек каждого устройства. К тому же, в случае «ручной» настройки вы будете лишены возможности просматривать список всех подключенных клиентов из единого меню.

В данной публикации мы рассмотрим процесс настройки беспроводной сети при помощи контроллера CAPsMAN.

Помните, CAPsMAN может работать на устройствах, у которых беспроводного интерфейса нет вообще. Это означает, что CAPsMAN можно использовать на любых маршрутизаторах Mikrotik.

Процесс настройки мы опишем на примере все того же hEX PoE, а также точек доступа wAP и wAP ac. Ранее мы уже обновили RouterOS в наших устройствах до версии 6.38.1, поэтому дальнейшая настройка будет выполняться на актуальной, на момент написания, версии.

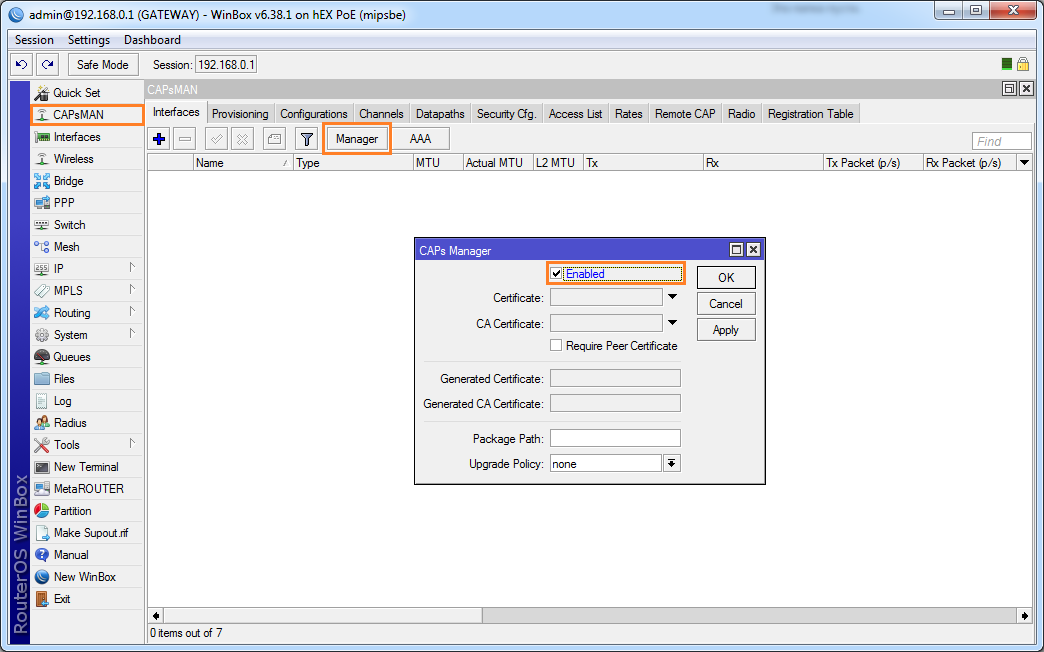

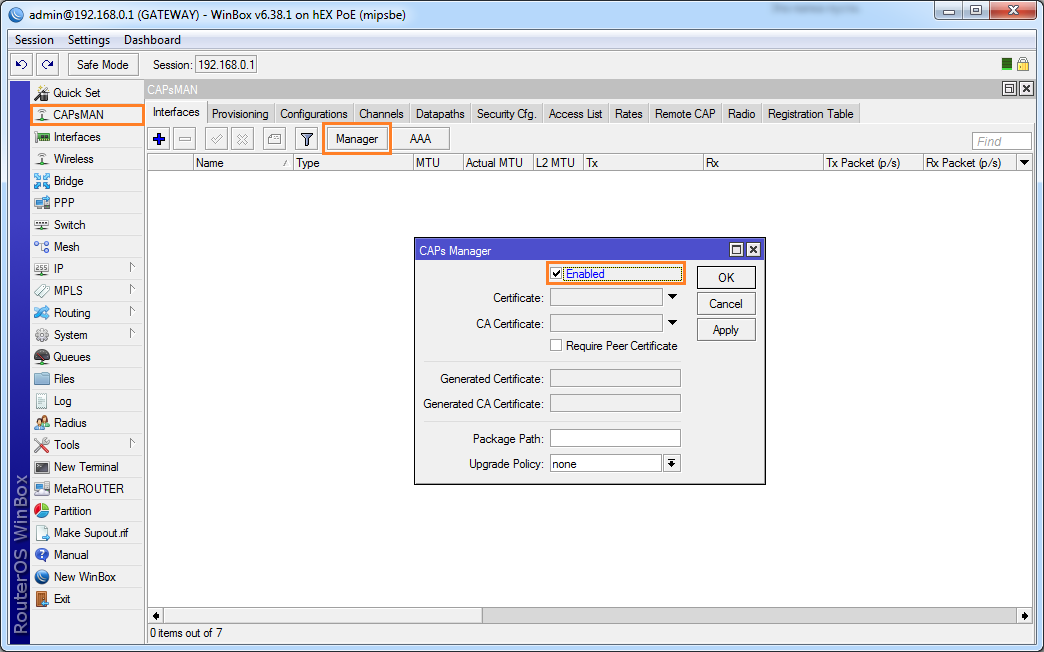

Активация менеджера точек доступа

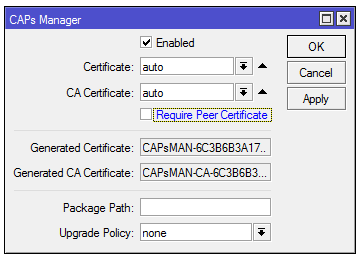

Первым делом включаем CAPsMAN. Переходим в одноименный раздел меню слева и нажимаем кнопку «Manager», здесь нам необходимо установить опцию «Enabled» (включен).

Остальные параметры для домашней сети не используются. При необходимости, для корпоративных сетей можно использовать сертификаты, причем Mikrotik может сгенерировать сертификат самостоятельно.

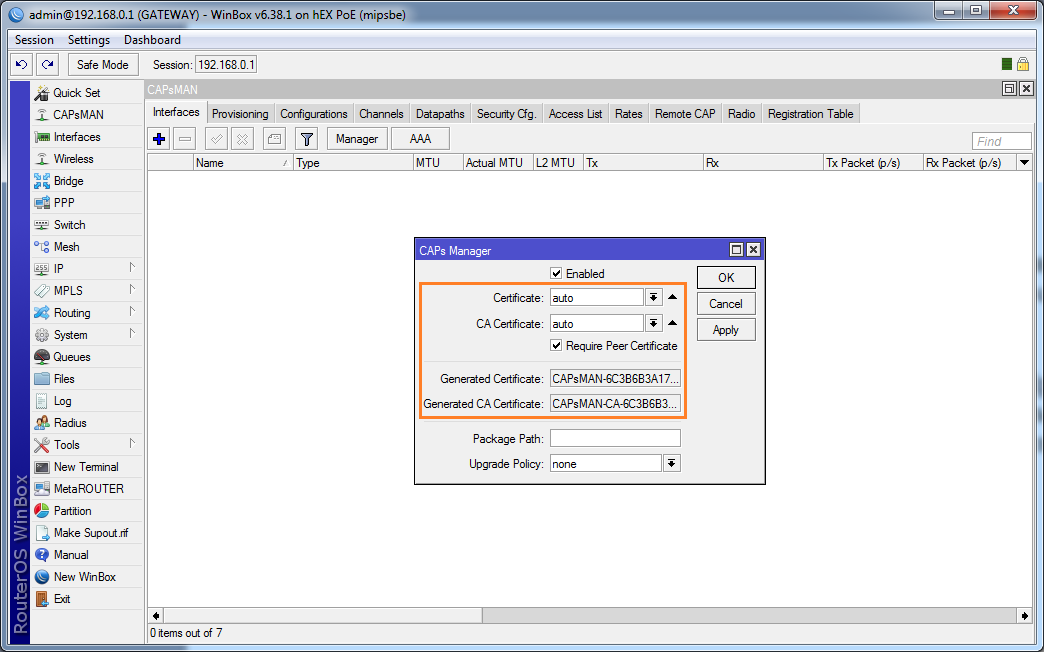

В случае использования сертификатов, выбираем «auto», и устанавливаем опцию запроса сертификата у подключающегося устройства (Require Peer Sertificate).

После принятия изменений, через несколько секунд вы увидите названия сгенерированных сертификатов чуть ниже.

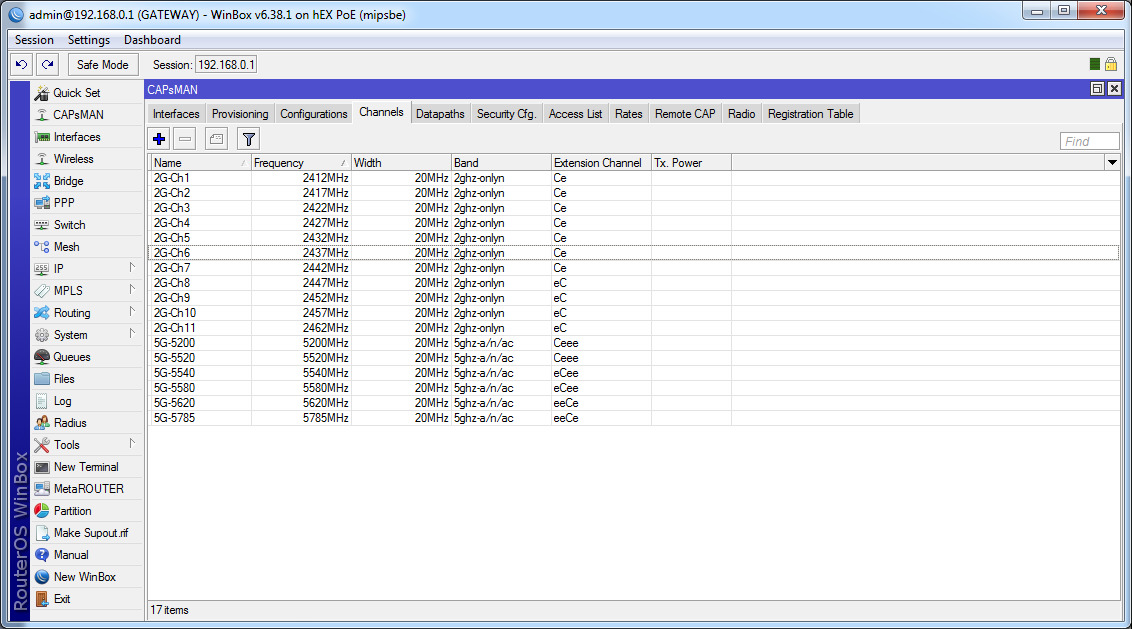

Создание каналов в CAPsMAN

Приступаем к созданию каналов. Рекомендую заранее создать все каналы, чтобы позднее к этому не возвращаться, достаточно будет просто выбирать каналы из списка.

Для диапазона 2.4 ГГц мы создали 11 каналов:

1. 2412

2. 2417

3. 2422

4. 2427

5. 2432

6. 2437

7. 2442

8. 2447

9. 2452

10. 2457

11. 2462

Создание каналов осуществляется в одноименной вкладке Channels. В качестве имени мы использовании префикс 2G и суффикс ChX, таким образом, в списке выбора по имени мы будем знать диапазон и номер канала.

Ширину канала указываем 20 МГц, в поле Band можно указать стандарт, который будет использоваться. Т.к. у нас нет старых ноутбуков и адаптеров, смело ставим 2ghz-onlyn, т.е. использование только стандарта 802.11n. Если же у вас есть старые устройства - используйте смешанные режимы 2ghz-b/g, 2ghz-g/n или 2ghz-b/b/n.

Поле Extension Channel используется для стандарта 802.11n, который допускает использование широких каналов по 40 МГц. Для 802.11n следует использовать «Ec» либо «eC», т.е. расширение соответственно вниз либо вверх по отношению к основному каналу. Нижние каналы следует расширять вверх, верхние - вниз.

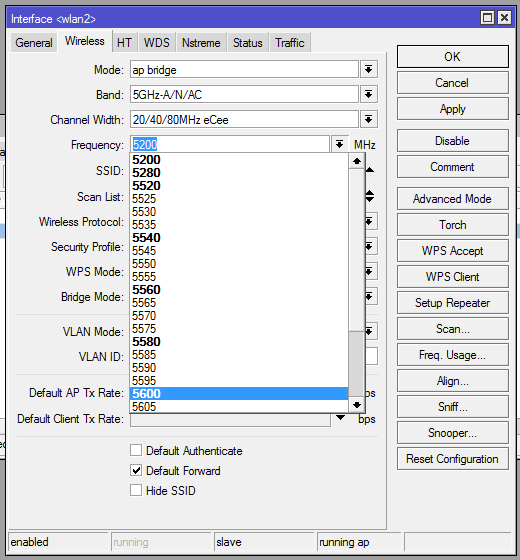

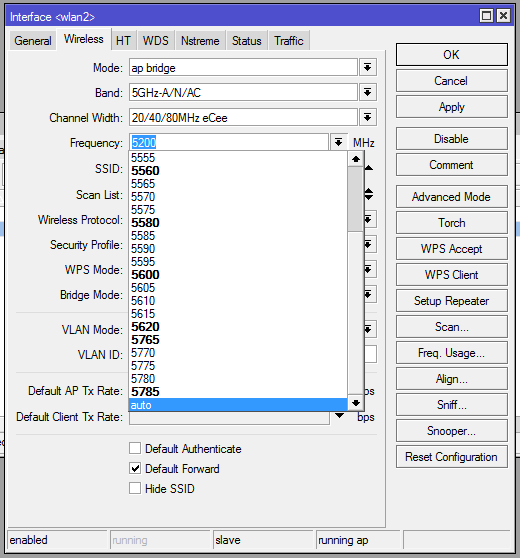

Относительно диапазона 5 ГГц не всё так просто. К примеру, точки доступа wAP ac поддерживают широкий диапазон от 5150 до 5875 МГц, чего не сказать про клиентские устройства - во многих смартфонах и адаптерах поддержка сильно урезана. Так что заранее уточните, какие частоты в диапазоне 5 ГГц поддерживаются вашими устройствами, после чего добавьте соответствующие каналы.

При использовании диапазона 5 ГГц можно задействовать старые стандарты 802.11 a/n либо новый стандарт 802.11ac. Старые стандарты позволяют использовать ширину канала 20/40 МГц, в то время как новый стандарт допускает ширину канала до 80 МГц.

Для 5 ГГц вполне разумным будет использование стандартов a/n/ac, а не только 802.11ac. При расширении каналов до 80 МГц следует указывать Ceee/eCee/eeCe/eeeC, но эта настройка будет применима исключительно для AC.

Обратите внимание, если вы захотите использовать ширину канала в 40 МГц - используйте расширители Ec/eC. В обоих случая базовая ширина канала указывается как 20 МГц, помните это!

Суть этих сокращений понять очень просто: С - главный канал, e = extension channel, т.е. дополнительный расширяющий канал. Комбинация этих символов указывает, куда и насколько расширять канал. Например, eCee добавит 20 МГц ниже и 40 МГц выше от основного канала.

Реальный пример: основная частота 5100 МГц и режим eCee, итого получаем 5080-5100-5120-5140 (шаг в 20 МГц). Поскольку указывается центральная несущая канала, сам канал будет в диапазоне 5070-5150 МГц (т.е. -/+ 10 МГц от несущих крайних каналов).

К чему всё это? Если точки доступа у вас пересекаются - настоятельно рекомендуется разнести их на непересекающиеся каналы. В случае с 2.4 ГГц это каналы 1, 6 и 11.

С целью упрощения, можно использовать единый канал на всех точках, но в случае пересечения и одновременной работы вы не получите максимум от возможной скорости канала.

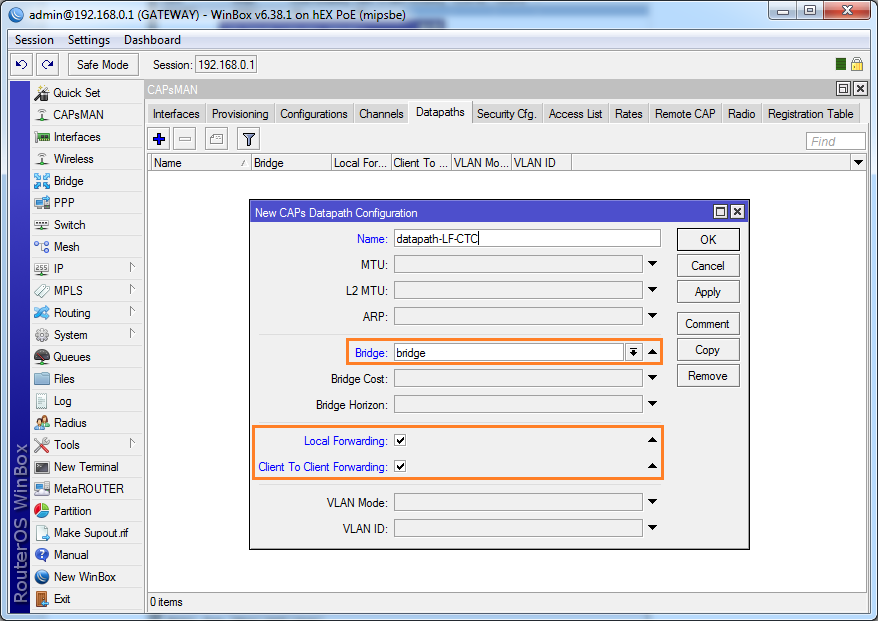

Настройка путей

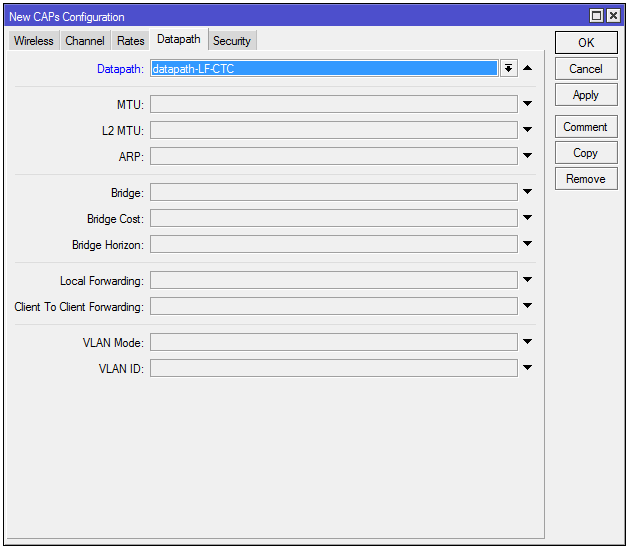

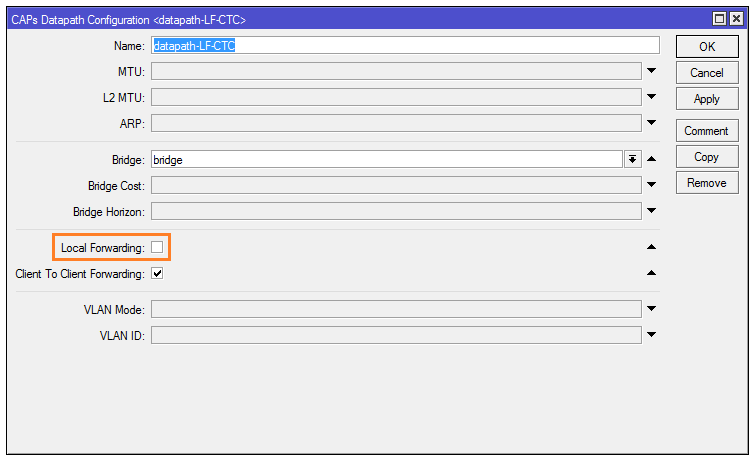

После настройки каналов необходимо создать «Datapath» (дословно «путь данных»). Делается это во вкладке Datapaths.

По сути, здесь настраивается, каким образом будет осуществляться обмен трафиком. Имя можно задать любое, далее в списке бриджей необходимо выбрать нужный бридж, куда требуется засунуть точки доступа.

В нашем случае бридж всего один, в нем будут пользователи, подключенные как по кабелю, так и по воздуху. Если вы используете несколько бриджей с разными подсетями, именно здесь и производится ассоциация САРов с бриджем. К примеру, в отдельном бридже может быть отдельный DHCP со своей подсетью, который изолирован от основной сети и предоставляет исключительно доступ к сети интернет.

Далее нас интересуют две дополнительные опции: Local Forwarding и Client To Client Forwarding.

Начнем с последней опции, если вкратце, она разрешает или запрещает обмен данными между клиентами. Для частной сети вполне логично разрешить беспроводным клиентам обмениваться данными. В случае с открытой сетью такой обмен следует запрещать, чтобы исключить сканирование сети злоумышленником на предмет наличия других клиентов.

Опция Local Forwarding позволяет разгрузить контроллер от необходимости управления всем трафиком, позволяя каждой отдельной точке доступа управлять трафиком своих клиентов. В случае, если опция отключена, точки доступа будут отправлять все данные на центральный контроллер, что повысит загрузку сети и самого контроллера.

При использовании VLAN, ассоциация проводится именно здесь в разделе Datapaths.

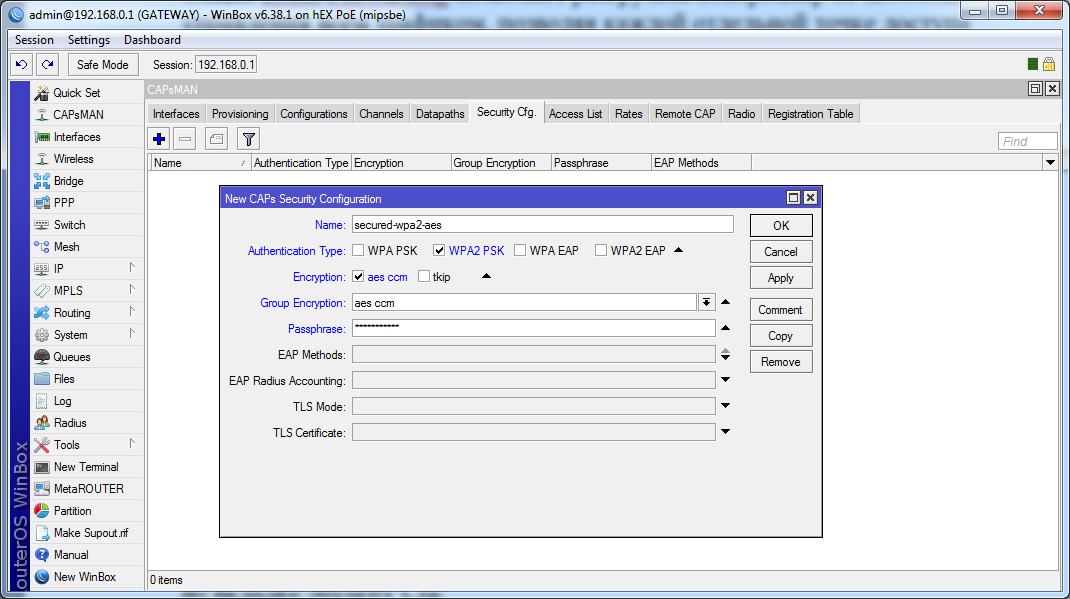

Настройка безопасности беспроводной сети

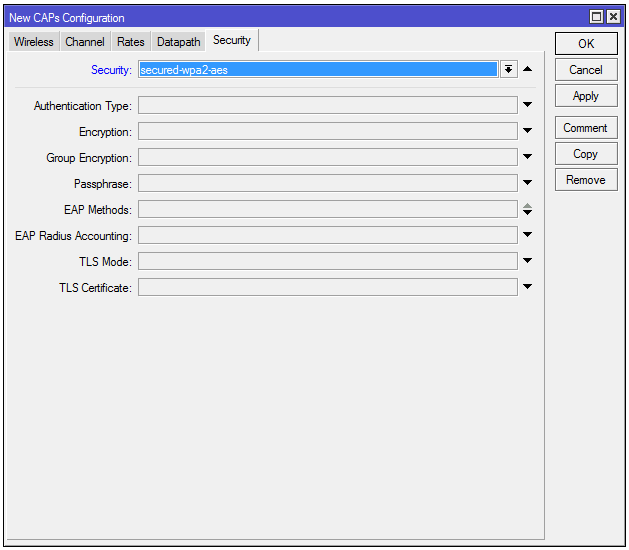

Как вы уже догадались, настройка параметров безопасности осуществляется во вкладке Security Cfg.

Настройку выполняем согласно скриншоту, тип безопасности - WPA2 + AES, это наиболее защищенный вариант из всех доступных.

Пароль следует указать в поле Passphrase, используйте сложный пароль из комбинации строчных и прописных букв, а также цифр.

На этом создание профилей завершено, можно приступать к созданию конфигурации.

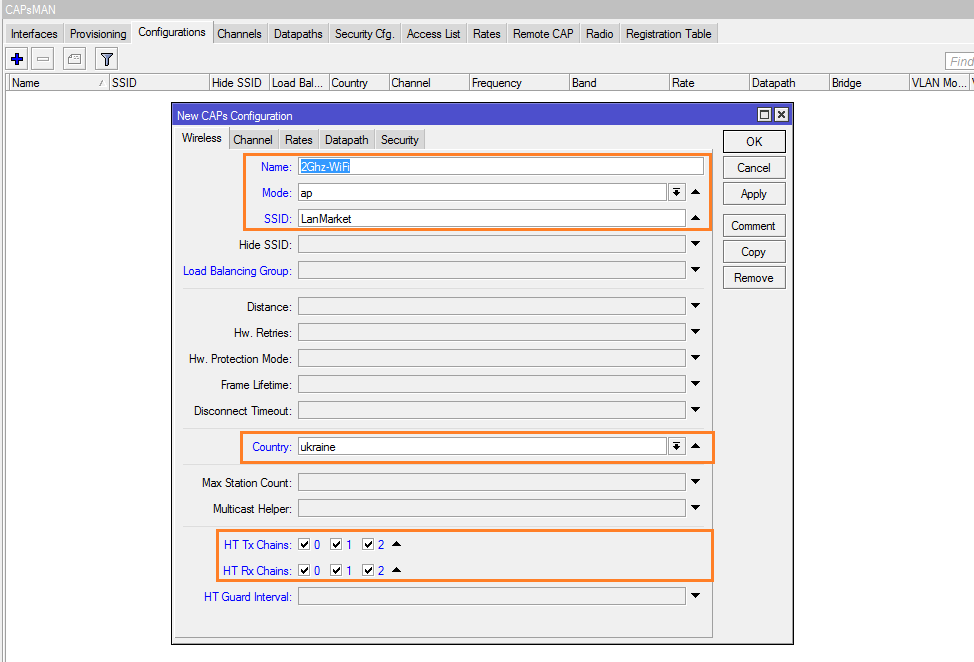

Создание конфигурации

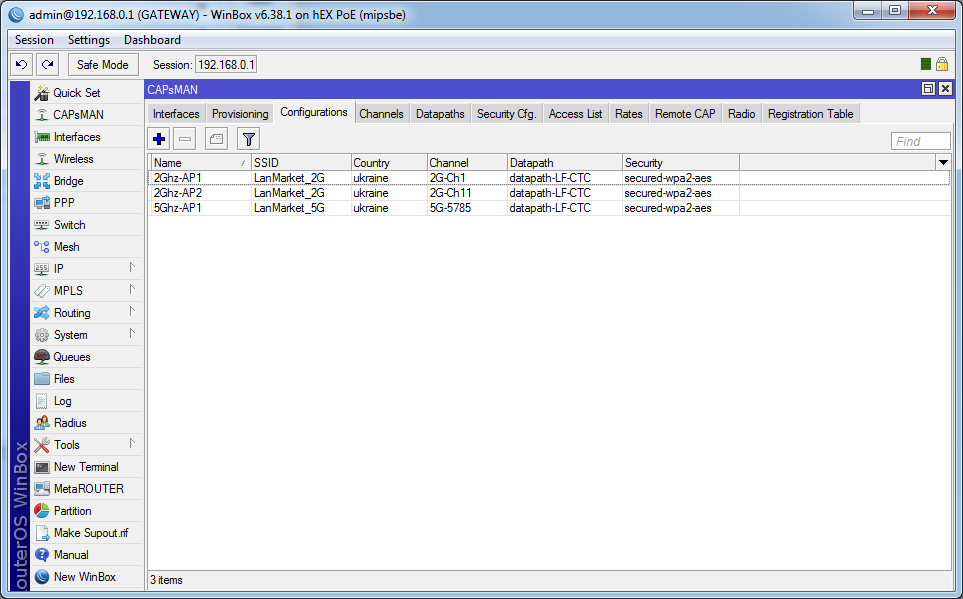

При создании беспроводной сети с двумя диапазонами, следует создать 2 отдельные конфигурации - первая для 2.4 ГГц, вторая для 5 ГГц.

Открываем вкладку Configurations и создаем новую запись.

- Name: название конфигурации по своему усмотрению;

- Mode: ap;

- SSID: название беспроводной сети

- Country: выбираем страну для того, что Mikrotik скорректировал мощность радиомодуля согласно региональных стандартов;

- HT Tx Chains: выбираем три все канала;

- HT Rx Chains: выбираем три все канала;

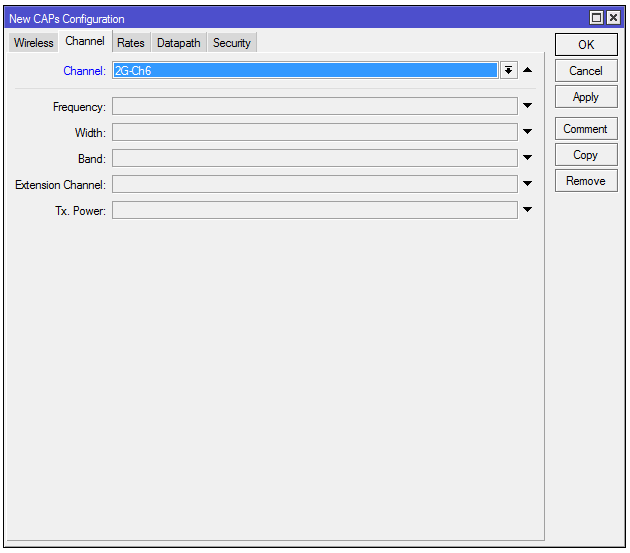

Во вкладке Channel выбираем заранее созданный канал для диапазона 2.4 ГГц. Как видите, можно было настроить все параметры прямо здесь. Наличие профиля упрощает конфигурирование при конфигурации большого количества точек доступа.

Обратите внимание! Если вы хотите разнести каналы на точках - необходимо создать несколько конфигураций с несколькими выбранными каналами.

Для Datapath и Security по аналогии выбираем заранее созданные профили.

Для диапазона 5 ГГц всё аналогично, только выбираем соответствующий канал из диапазона 5 ГГц.

В нашем случае для примера используются 2 точки доступа, одна из которых поддерживает два диапазона, поэтому конфигураций у нас 3: 2 конфигурации для двух точек на 2.4 ГГц, одна конфигурация для 5 ГГц.

Для большого количества точек достаточно создать по 2-3 конфигурации на диапазон. Далее выбирать их в «шахматном» порядке, таким образом, чтобы каналы не пересекались на соседних АР.

Управление точками доступа

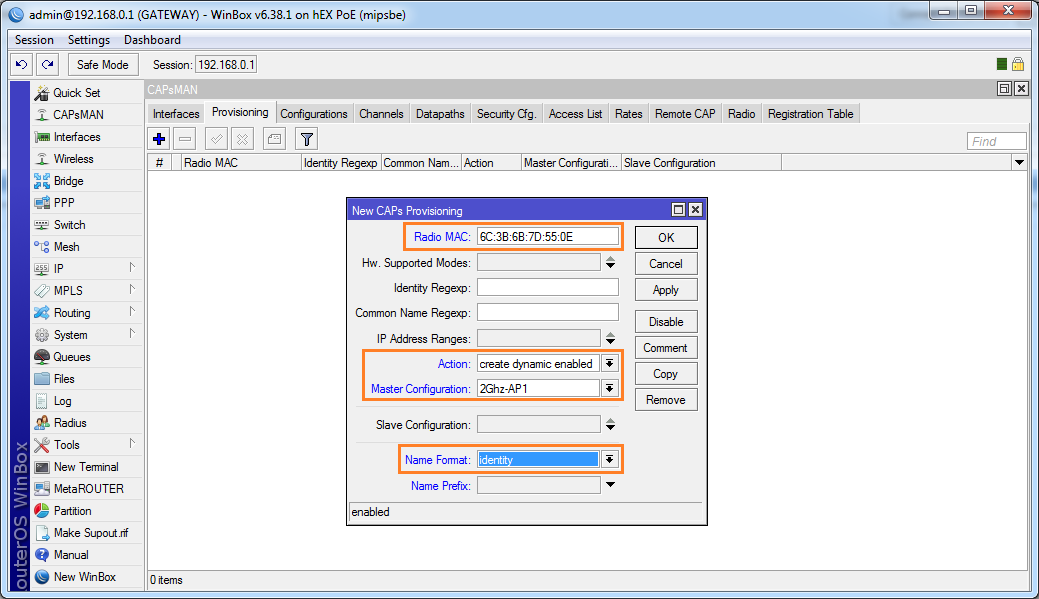

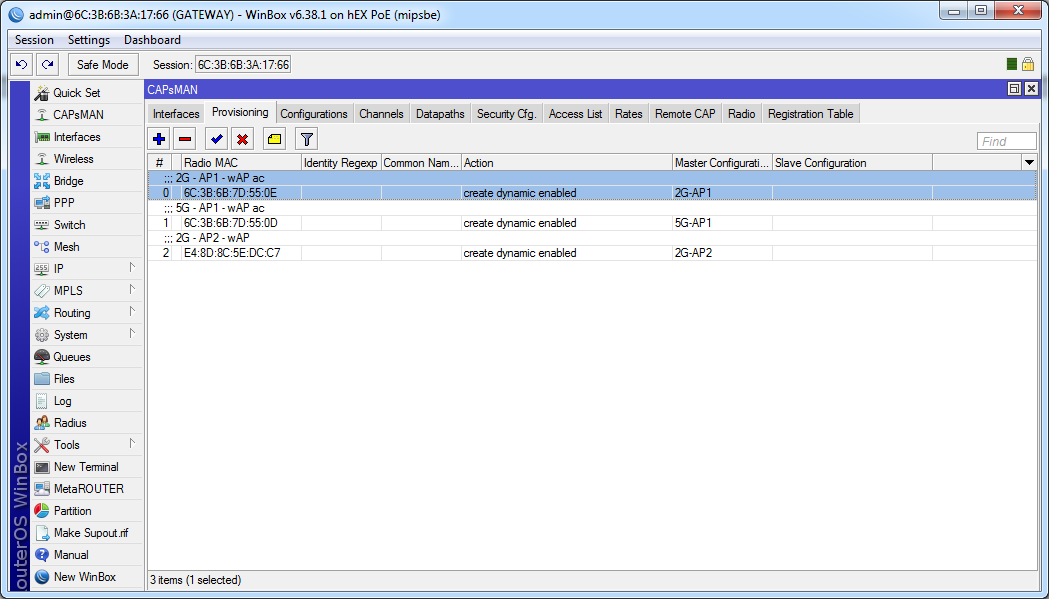

Для того чтобы настроить управление удаленными точками доступа и имеющимися на них беспроводными интерфейсами, необходимо создать соответствующие правила во вкладке Provisioning.

Если у вас всего одна конфигурация для всех точек доступа - в поле Radio МАС оставьте значение 00:00:00:00:00:00 и контроллер будет применять единую конфигурацию для всех МАС-адресов.

В нашем случае конфигураций несколько, поэтому мы привяжем к каждой точке свою настройку. Всё, что нам для этого требуется - указать МАС точки.

В поле Action (действие) следует выбрать «create dynamic enabled».

При необходимости, можно использовать Slave-конфигурации, что позволит создать несколько SSID на точку (Virtual AP).

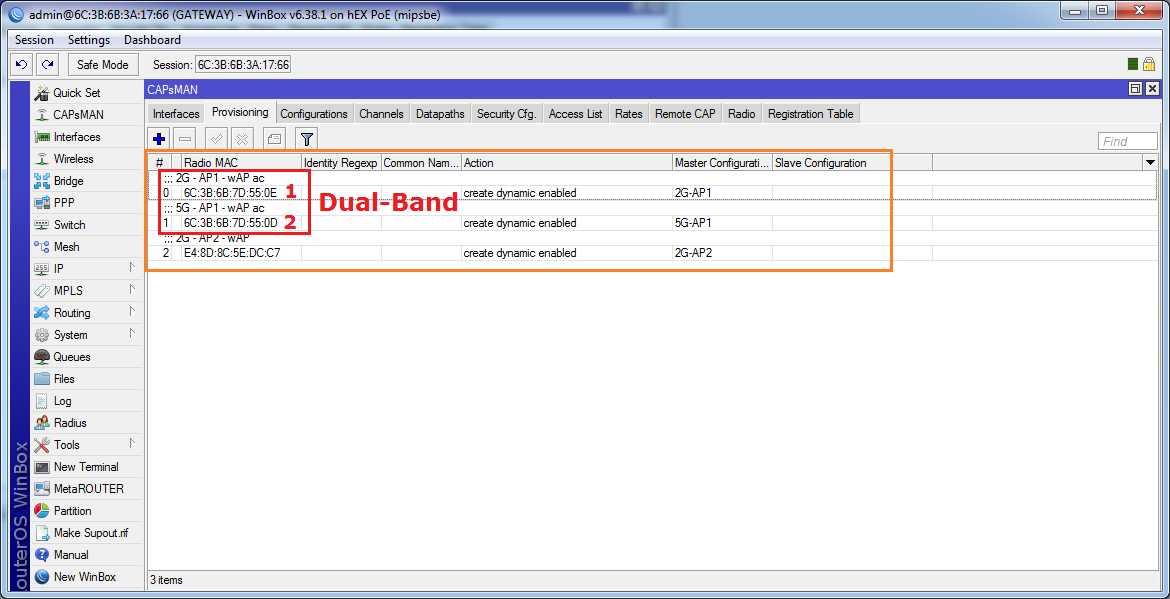

Обратите внимание. Для того, чтобы одному устройству с двумя радиомодулями (Dual-Band) передать конфигурацию для 2.4 и 5 ГГц, необходимо создать 2 раздельные провижина, каждый из которых привязать к МАС самого WLAN (wlan1 и wlan2 имеют разные МАС-адреса)

В итоге у нас получилось 3 правила. Советуем использовать комментарии, в последующем это существенно упростит администрирование.

На этом настройка контроллера завершена, можно приступать к настройке самих устройств.

Подключаем AP к CAPsMAN

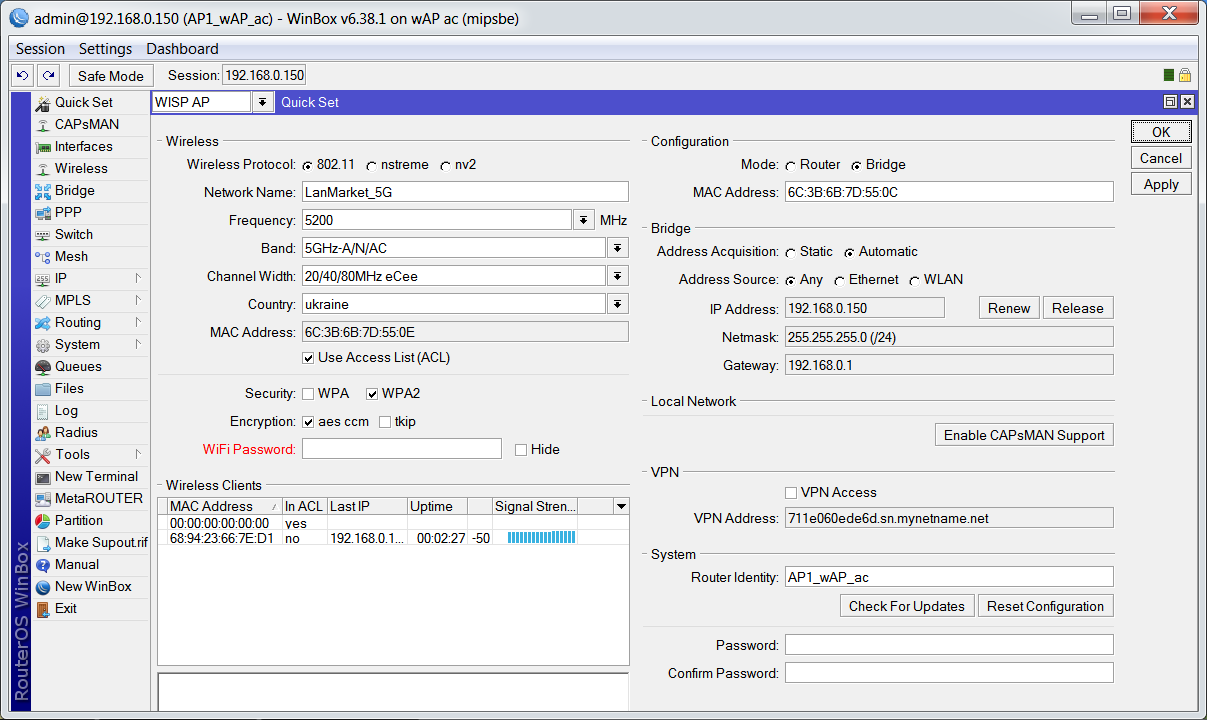

Подключаемся к первой точке доступа и выбираем режим CAP при помощи QuickSet, после чего режим изменится на Ethernet. По сути, это режим бриджа.

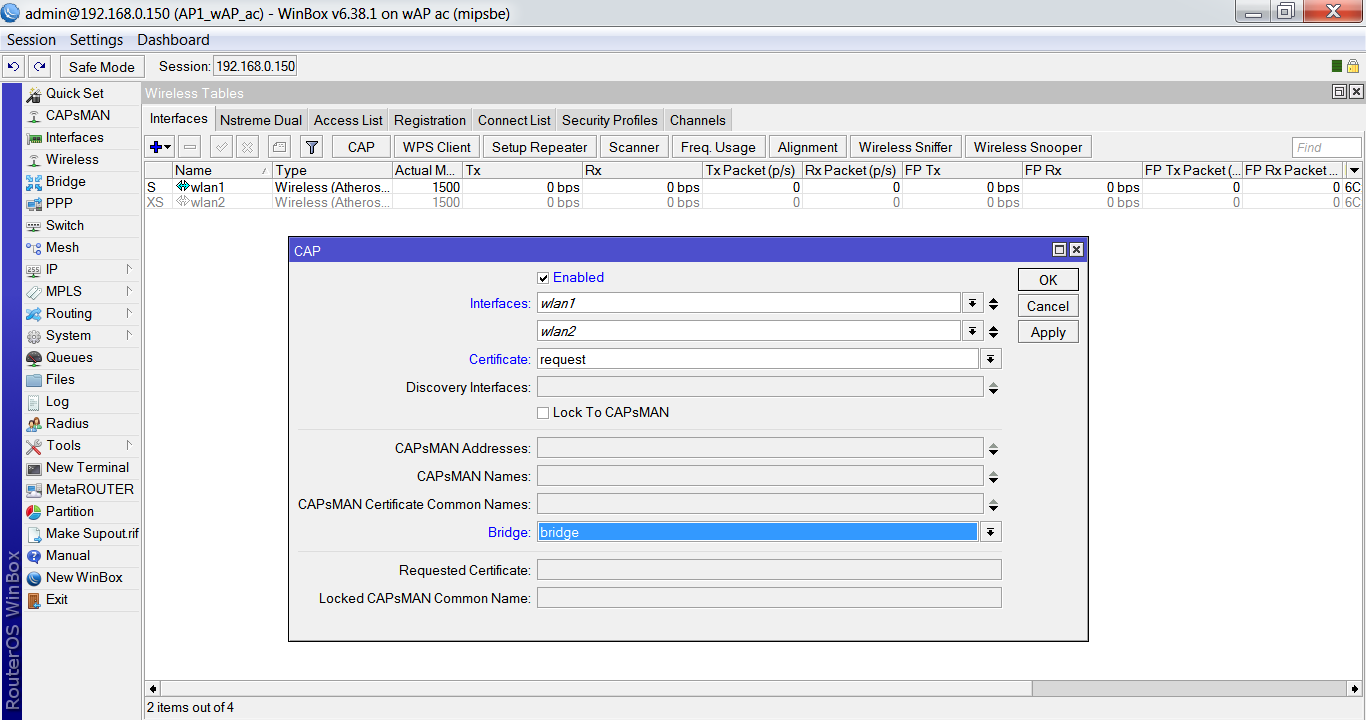

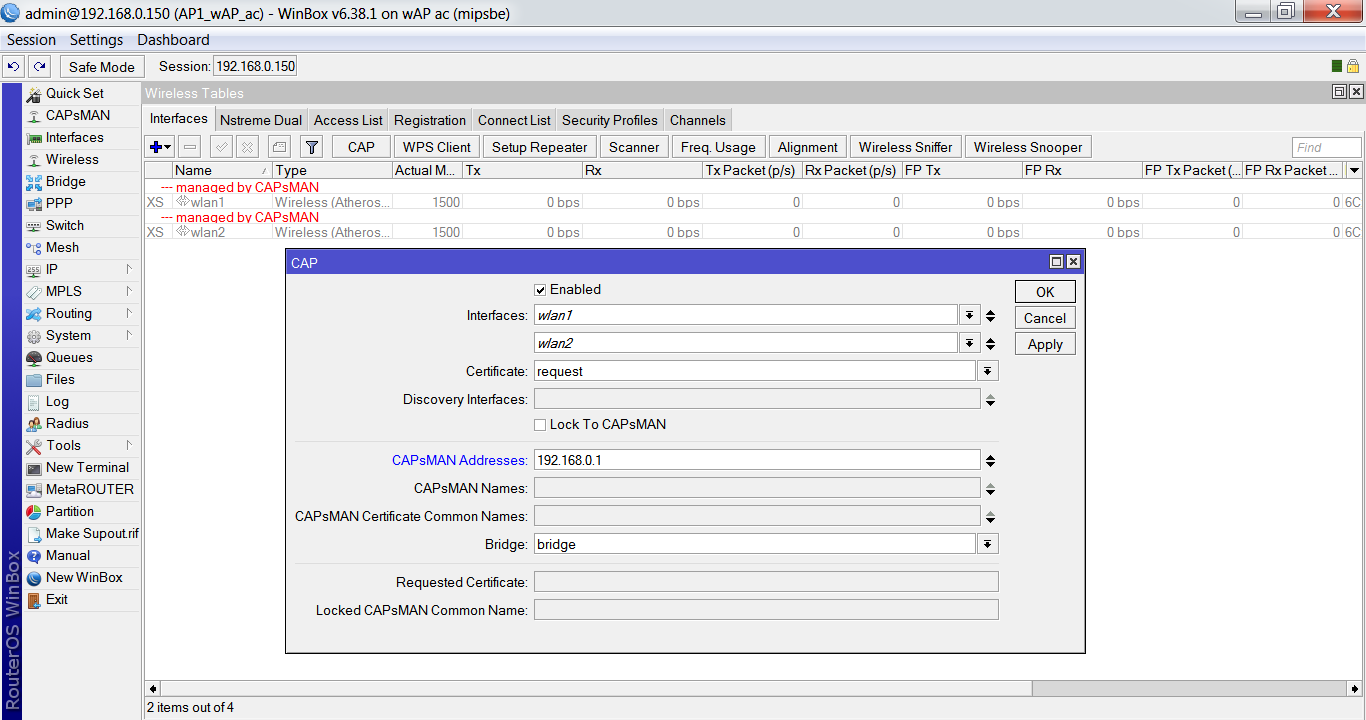

Далее переходим во вкладку Wireless и нажимаем на кнопку «CAP», опция Enabled активирует настройки ниже.

В поле Interfaces выбираем оба имеющиеся интерфейса, сразу же отмечаем запрос сертификата (Certificate: request) и выбираем существующий бридж.

При первом подключении у нас ничего не получится. Причина в том, что мы заранее указали запрос сертификата на контроллере. Точка доступа не смогла предоставить контроллеру действующий сертификат, поэтому контроллер отказал в подключении.

Необходимо вернуться в настройки CAPsMAN и отключить запрос сертификата. После того как все точки получат сертификаты, опцию можно будет повторно активировать. Для домашней беспроводной сети особой пользы от использования сертификатов нет. В случае с корпоративными сетями, наличие сертификата защищает от несанкционированного добавления АР.

При необходимости, вы можете явно задать IP капсмана (например, при работе через Layer 3), в противном случае точка доступа будет самостоятельно искать контроллер в сети Layer 2.

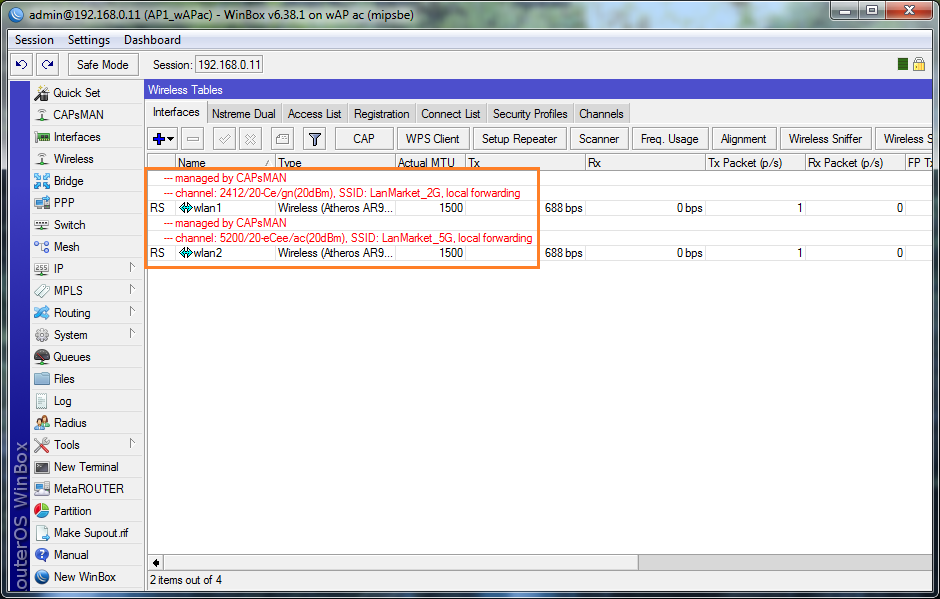

После отключения запроса сертификата на капсмане, видим, что точка получила сертификат. Всё работает.

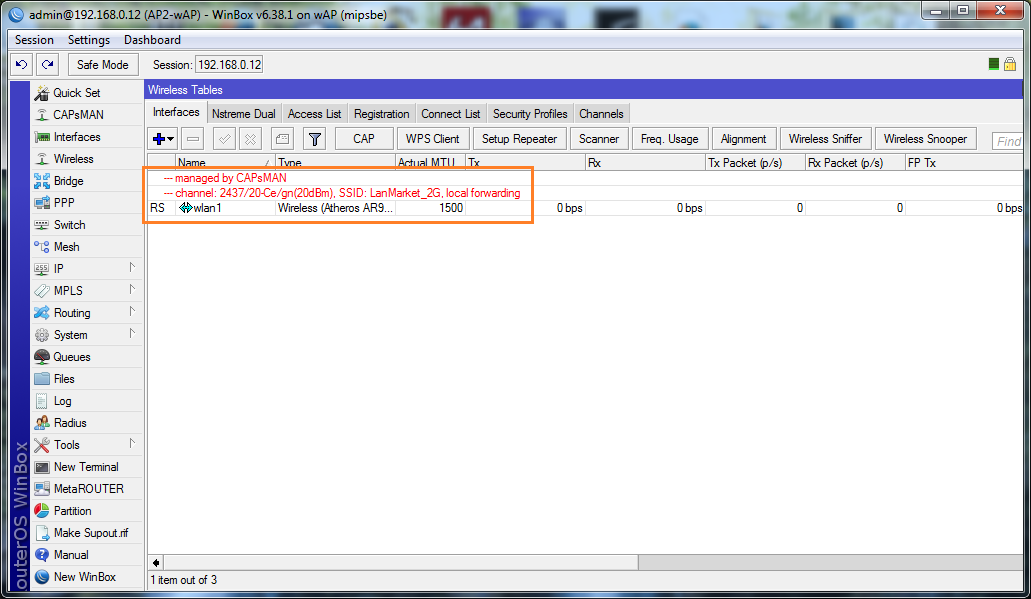

Повторяем процедуру для второй точки доступа. После того, как все точки будут подключены к контроллеру и получат свои сертификаты, в настройках контроллера повторно активируем запрос сертификата. Больше к контроллеру не сможет подключиться ни одно устройство, не имеющее соответствующего сертификата.

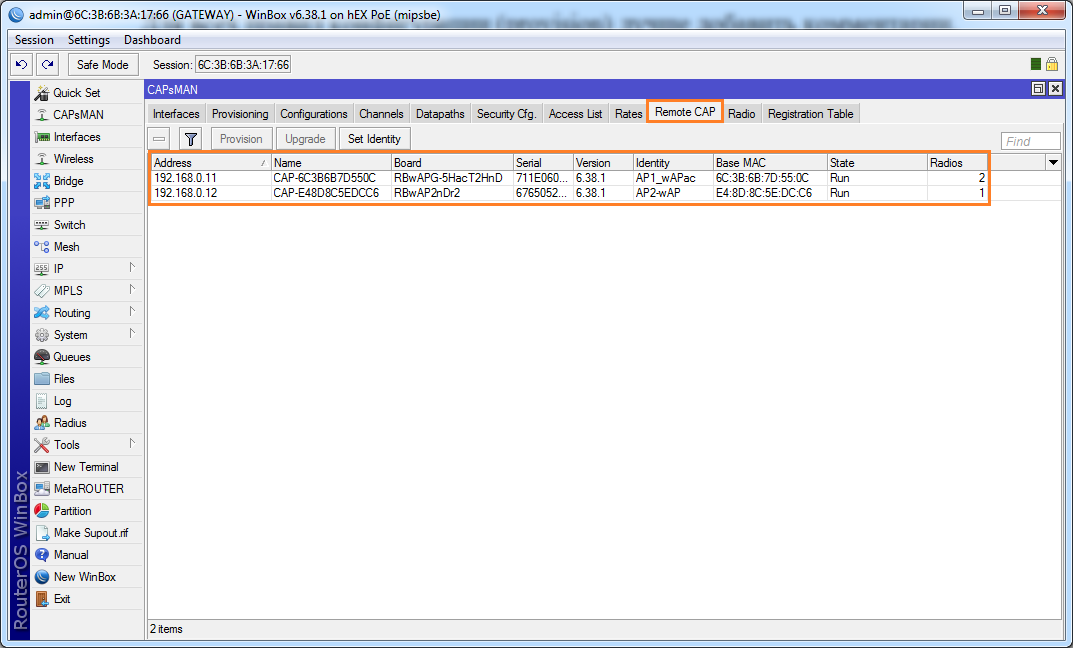

Если всё проделано верно, контроллер увидит точки доступа, а сами точки получат соответствующие параметры.

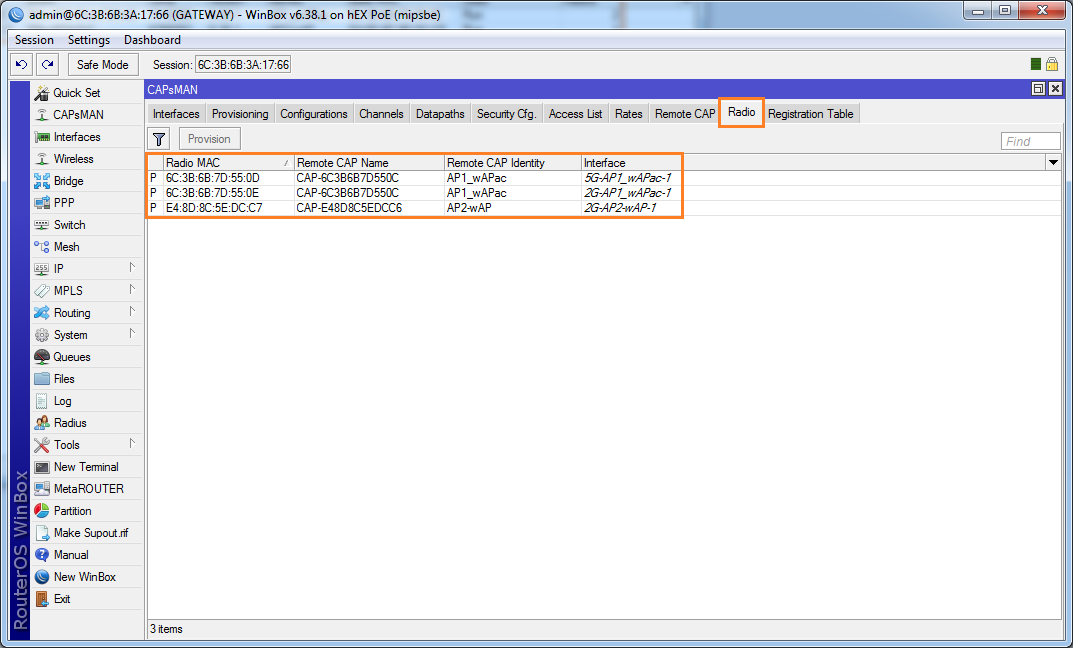

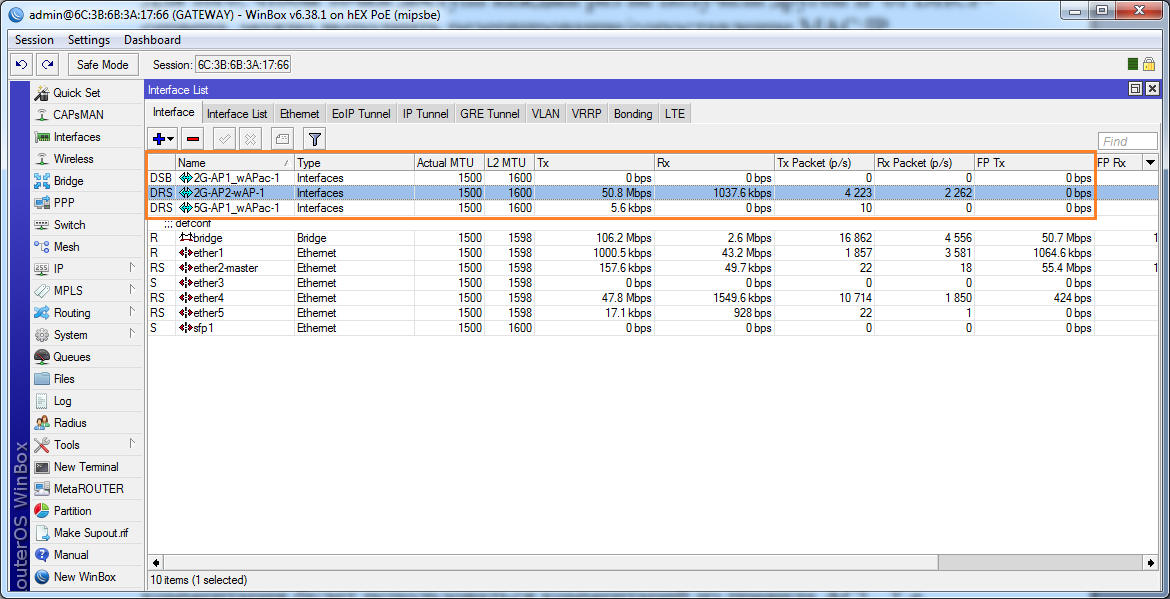

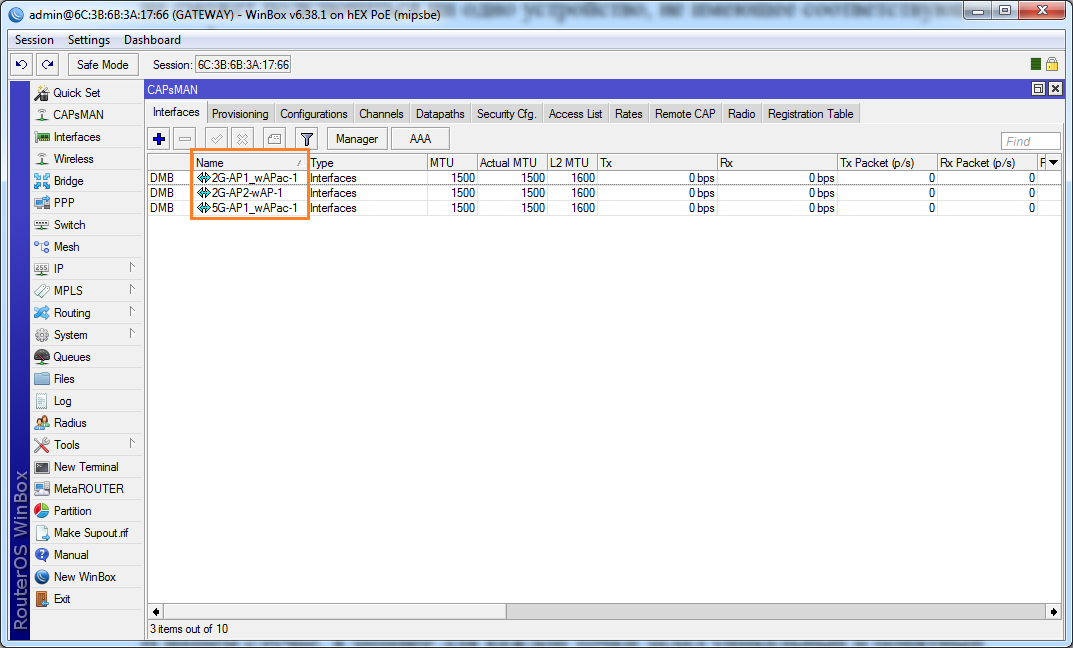

К слову, все подключенные радионтерфейсы будут отображаться в списке интерфейсов на самом контроллере.

Повышаем удобство администрирования

Для всех правил конфигурации (provision) лучше добавить комментарии, иначе вам придется подсматривать МАС-адреса точек при внесении изменений в конфиг.

Если вы используете правила в том виде, в каком советуют во многих инструкциях, в списке интерфейсов все ваши точки будут отображаться как capX - ориентироваться в таких интерфейсах будет сложно, согласитесь.

Используйте параметры «Name Format» и «Name Prefix». Первый параметр выставляем в «prefix identity», т.е. в названии интерфейса будет использоваться префикс + Identity устройства. В качестве префикса можно, к примеру, указывать APx (AP1, AP2, AP3...), либо 2G/5G - как вам удобнее.

В нашем случае, я заранее для каждой точки задал уникальные и понятные идентификаторы - AP1_wAPac и AP2_wAP. Такое название очень удобно, ведь вы сразу определите номер точки и модель устройства.

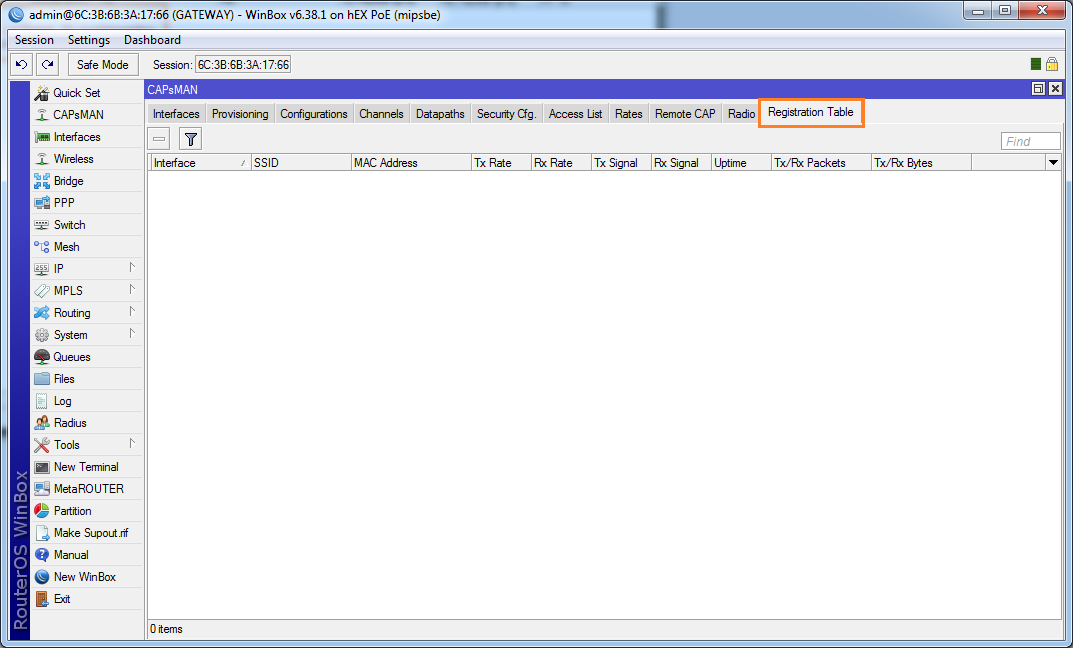

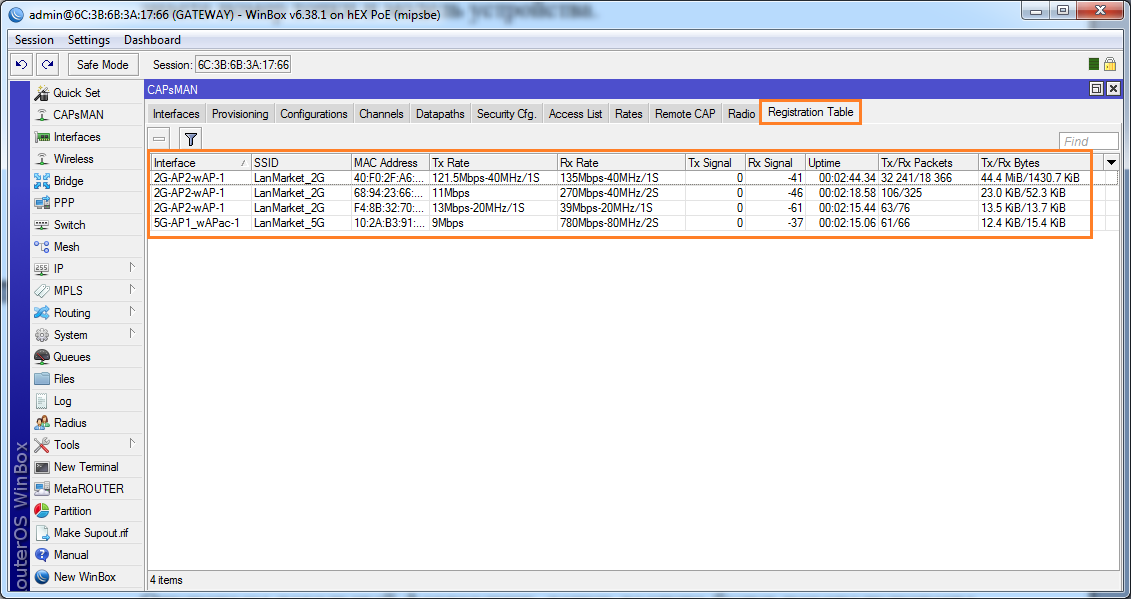

При использовании параметра «Local Forwarding» (в профиле Datapath), все клиенты будут видны только на отдельных точках, при этом список регистраций на контроллере будет пуст, что не удобно.

Отключаем локальный форвардинг, после чего точки доступа будут переинициализированы.

Теперь в таблице регистраций мы видим всех клиентов со всех точек.

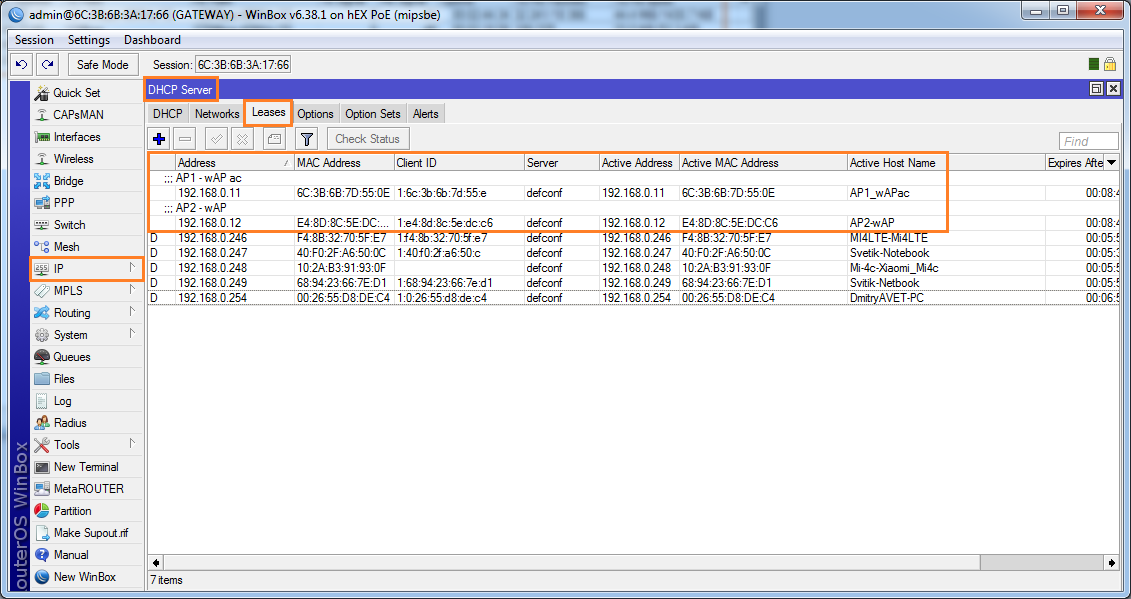

Для того, чтобы точки доступа каждый раз не получали другой IP от DHCP-сервера, можно выполнить резервирование/сопоставление MAC:IP.

Открываем IP - DHCP Server, вкладка Leases. Находим наши точки доступа по MAC/Identity и правой кнопкой мышки вызываем контекстное меню, в котором выполняем действие «Make Static». Далее можно указать любой желаемый IP для каждой точки доступа. В моем случае это 192.168.0.11 и 192.168.0.12.

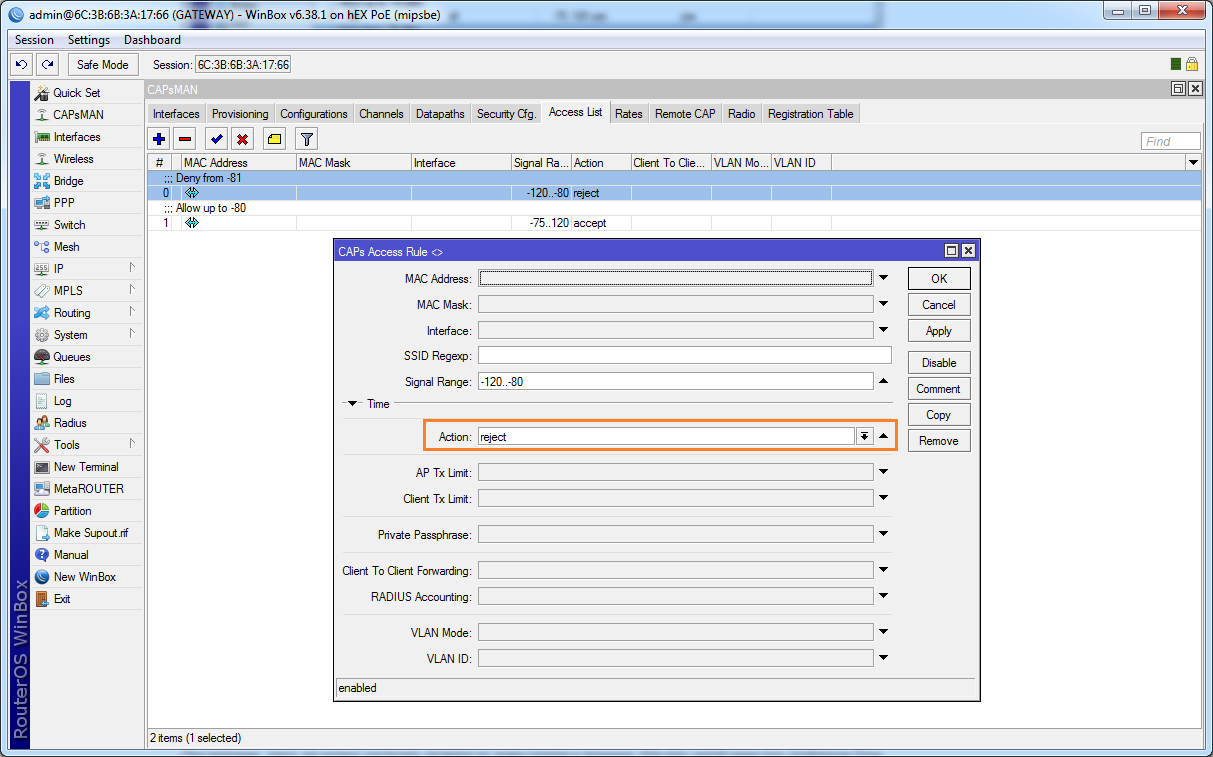

Работа с ACL не сильно отличается о того, как это делается при ручном конфигурировании беспроводной сети. Правда, в случае с CAPsMAN, RouterOS предоставляет куда больше возможностей.

Если используете ACL - создавайте 2 правила, первое правило с «action: reject» (отклонить), второе с «action: accept» (принять).

При этом, как и ранее, для каждого зарегистрированного клиента в качестве комментария будет использоваться комментарий из правила ACL. Т.е. система будет указывать, на основании чего выдано разрешение на подключение.

Не пренебрегайте вышеперечисленными возможностями, они здорово упростят вашу жизнь.

Централизированное обновление RouterOS на CAP

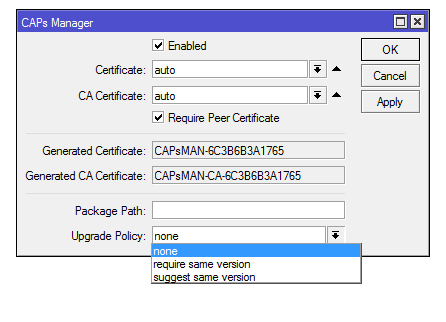

Одно из важных изменений, реализованных в CAPsMAN v2 - удаленное обновление точек доступа.

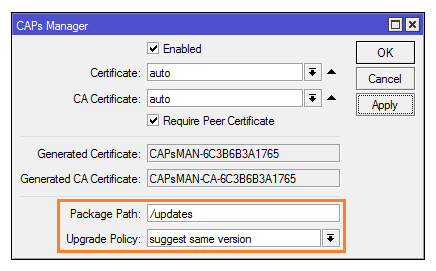

Настройка политики выполняется в том же меню, что и активация менеджера CAPsMAN. Отвечают за обновление 2 параметра: package-path и upgrade-policy, по-умолчанию оба они отключены/пустые.

В поле package-path необходимо указать путь к директории, в которой будут храниться файлы *.npk, в противном случае, если директория не задана, контроллер может попытаться предоставить удаленным точкам свои пакеты.

Обратите внимание. Если контроллер у вас на архитектуре ARM (например, RB3011), а точки доступа - mipsbe, обновление будет невозможно из файлов самого контроллера. Именно для таких случаев и нужен вышеназванный параметр, путь указывается в формате /updates.

Upgrade Policy может принимать следующие значения:

- none - действие не требуется;

- require-same-version - требовать ту же версию. CAPsMAN попытается обновить RouterOS на CAP и, если обновление не удастся, контроллер откажется выполнять настройку точки.

- suggest-same-version - CAPsMAN попытается обновить RouterOS на CAP. При этом, даже в случае неудачи, контроллер выполнит настройку устройства.

Бесшовный роуминг на Mikrotik

Пара слов о бесшовном роуминге на Mikrotik, если кратко - его нет и никогда не было, ни на Mikrotik ни на Ubiquiti UniFi. Причем Ubiquiti уже достаточно давно отказались от своего Zero-Handoff, т.к. он не дал желаемых результатов.

Роуминг от одной AP к другой AP, как и ранее - прерогатива самого клиента. Именно клиент решает, когда ему переходить на другую точку, а когда нет. Стандарты 802.11a/b/g/n/ac, к сожалению, не предусматривают возможности сообщить клиенту о ближайших AP и уровне их загрузки.

Использование ACL - скорее принуждение клиента «силой», поскольку выполняет агрессивное отключение клиента, после чего следует разрыв связи на 1-5 сек. И, опять же, в случае с ACL, нет никаких гарантий, что клиент переключится на ту же инфраструктуру, да и подключится ли вообще. На практике, клиент может подключиться на точку с большим уровнем сигнала, к которой он ранее уже подключался. К тому же, чувствительность клиентов сильно отличается, поэтому некоторые клиенты могут отваливаться раньше других.

По возможности, использование ACL стоит избегать, а если и используете - указывайте значения -85 дБм и ниже. В противном случае, при плотном размещении и низком пороге отключения, клиент будет метаться между точками. В зависимости от ПО, клиент может вообще прекратить попытки подключения к некоторым АР после нескольких неудач. Дело в том, что после нескольких неудач клиент будет игнорировать точку по МАС, еще позже - по SSID.

В случае с роумингом на базе 802.11r/802.11k (который в Mikrotik не поддерживается), точка сообщает клиенту о том, что достигнут предел RSSI, а также предоставляет список доступных точек. После этого клиент пытается найти другую точку и установить с ней связь, если этого не произошло, клиент остается на старой точке. При этом переключение между точками не превышает 50 мс (чаще 10-12мс), что не приводит к обрывам связи. Существует также метод PMK Caching (OKC) с переключением в пределах 100 мс. Независимо от метода, переключение совершается только после сканирования на предмет доступных АР.

Так что, если вам требуется именно бесшовный роуминг, советуем посмотреть в сторону решений от Cambium Networks. В большинстве случаев, для домашнего использования и использования в небольших офисах вполне достаточно возможностей решений от Mikrotik и Ubiquiti.

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy  Cisco

Cisco

Авторизуйтесь, чтобы добавить отзыв