З кількістю пристроїв у мережі, що наближається до ста, мережевий адміністратор починає відчувати проблеми з ідентифікацією потоків трафіку, адресацією пристроїв, безпекою мережі, кількістю широкомовного трафіку (особливо якщо мережа складається з Windows машин, що сьогодні є стандартом).

Перелічені проблеми вирішуються сегментацією мережі. Сегментація - розбиття однієї локальної мережі на сегменти, кожен сегмент має свою адресу мережі та свій шлюз за замовчуванням (фізично це може бути один пристрій). Практично сегментувавши мережу ми отримуємо кілька мереж з однієї, начебто використовували кілька комутаторів кожної групи пристроїв.

Для сегментації мережі використовується технологія VLAN, ми використовуватимемо її реалізацію 802.1Q, відому як port-based VLAN. 802.1Q дозволяє розподілити VLAN по портах комутатора. Є й інші реалізації VLAN, які ми торкатися не будемо. Зауважимо, що 802.1Q підтримується не всім обладнанням. Але, як правило, "розумні" комутатори це вміють.

Технологічно протокол 802.1Q вставляє в Ethernet-фрейм 4 байти, 12 біт з яких є ідентифікатором VLAN (VID). Відповідно, максимальна кількість VLAN у цій технології може бути 4096.

Інформації та посібників із сегментування мережі дуже багато. Але всі статті містять лише технологічну частину роботи, а планування та адресація залишається за кадром. У цій статті я хочу показати саме “паперову” частину роботи, а на технологічну відвести менше зусиль.

Що потрібно перед проведенням сегментації:

- Чітке розуміння адресації мережі, маски, network address, broadcast address. У цьому допоможе IP Калькулятор Онлайн.

- Принцип логічного поділу мережі: за відділами, поверхами, типом трафіку тощо. В одному сегменті рекомендується тримати трохи більше 126 пристроїв.

- Комутатори, що підтримують 802.1Q. Маршрутизатор із підтримкою 802.1Q.

Насамперед необхідно виробити принцип розподілу мережі. Як правило, спочатку виділяють control plane та data plane. У control plane виділяють management трафік (управління гіпервізорами, консолі серверів, управління мережевим обладнанням), data plane - бізнес дані (RDP, 1C, SMB). До control plane сегменту доступ повинен бути тільки з комп'ютерів системних адміністраторів, відповідно, ці машини також необхідно виділити в окремий сегмент. І так далі, залежно від рівнів доступу (інженерам не потрібний доступ до машин керівництва і т.д.). Залиште 20% запас для можливого розширення чи зміни структури сегментації.

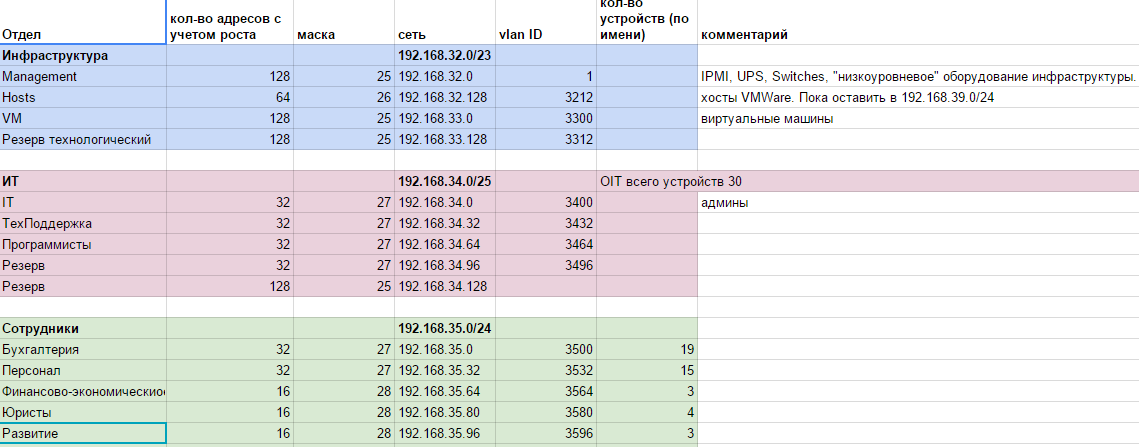

У мене вийшла така структура:

Після виділення сегментів необхідно спантеличитися адресацією цих сегментів. Ця робота найбільш трудомістка і вимагає розуміння рівнів доступу та можливого зростання мережі, а також логіки адресації.

На зображенні видно, які адреси я виділив для своїх сегментів. Поясню чому. Control plane у мене опинився у синій частині таблиці. Management сегмент - мережеве обладнання, консолі серверів, ДБЖ і т.д. зайняв мережу 192.18.32.0/25 (192.168.32.1 – 192.168.32.126). VLAN залишився дефолтним - так званий Native VLAN. Це зроблено спеціально. У разі некоректної роботи комутатора, поломки VLAN або повної відмови комутатора завжди можна буде поставити будь-який інший комутатор і побачити сервери.

У результаті весь control plane займає мережу 192.168.32.0/23. Саме віртуальні машини, наприклад, 192.168.33.0/25. Таким чином, тепер щоб дозволити доступ до control plane всьому відділу ІТ у фаєрволі потрібно прописати наступне: дозволити доступ до мережі 192.168.32.0/23 з мережі 192.168.34.0/25. А доступ до Management від основних адмінів: дозволити доступ до 192.168.32.0/25 від 192.168.34.0/27. Таким чином, близьким за призначенням сегментам потрібно давати адреси із сусідніх діапазонів, щоб у майбутньому можна було одним правилом задіяти кілька потоків трафіку.

У зв'язку з цим кілька порад із особистого досвіду:

- Залишайте резерв для адрес та сегментів. Злий жарт зіграє момент, коли з'ясується, що в мережі є ще один тип пристроїв, який необхідно засунути третім у таблицю сегментації. Прийде переробляти все, що нижче: всі сегменти, всі DHCP-сервера, фаєрволи, правила пріоритезації і т.д.

- Адресацію починайте з парного октету. Так зручніше виділятиме трафік за адресами. Наприклад, перший сегмент першої групи-192.168.112.0/24, другий - 192.168.113.0/24, третій - 192.168.114.0/24. Перший сегмент другої групи – 192.168.116.64/27, другий – 192.168.116.96/27. Таким чином, перша група повністю описуватиметься адресою 192.168.112.0/22 і для резерву залишиться підсіти 192.168.115.0/24. А друга група повністю – 192.168.116.64/26. Також можна гнучко відфільтрувати кожен сегмент кожної групи.

- Заощаджуйте адреси! Це зараз вам здається, що їх забагато. Не видавайте під сегмент із 12 пристроями всю 24 підсіти. Навіть із можливістю зростання у 500% буде достатньо 26 маски.

- Не забувайте про можливих партнерів зі схожою адресацією. Перед вибором адрес обов'язково дізнайтесь у адмінів із суміжних організацій про їх адресацію. Не вибирайте адреси із підмереж 192.168.0.0/24, 192.168.1.0/24, т.к. їх дуже люблять використовувати виробники обладнання, і у разі появи в мережі DIR-300, яким один із співробітників захоче роздати WiFi у своєму кабінеті, його DHCP сервер із 192.168.0.0/24 подарує вам масу емоцій.

Практична частина

Працюватимемо з обладнанням Mikrotik ( RB951G-2HnD , хоча всі аксесуари комплектуються одним ПЗ, тому все сказане буде справедливо і для інших моделей) і D-Link, дуже поширених в секторі SMB.

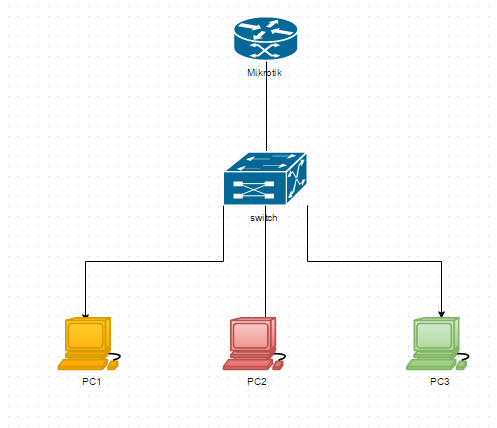

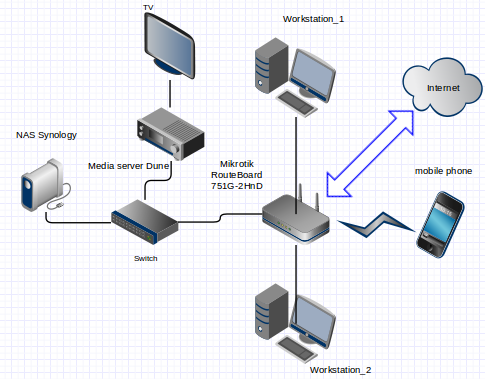

Схема мережі:

Отже, у нас є маршрутизатор Mirotik, комутатор D-Link DES-3200 та 3 робочі станції, які повинні належати різним сегментам.

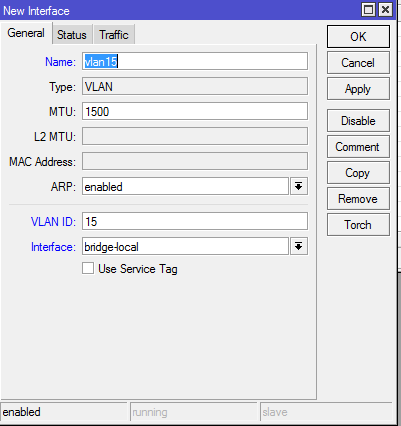

На маршрутизаторі необхідно створити три віртуальні інтерфейси VLAN. Ім'я: vlan15 vlan17, VID 15-17:

interface vlan add name=vlan15 vlan-id=15 interface=bridge-local

interface vlan add name=vlan16 vlan-id=16 interface=bridge-local

interface vlan add name=vlan17 vlan-id=17 interface=bridge-local

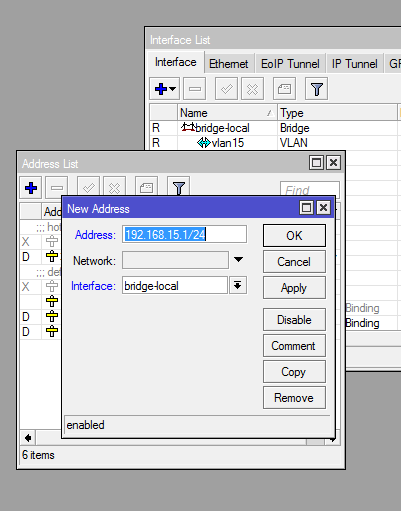

Потім необхідно кожному віртуальному інтерфейсу привласнити IP-адресу.

ip address add address=192.168.15.1/24 interface=vlan15

ip address add address=192.168.16.1/24 interface=vlan16

ip address add address=192.168.17.1/24 interface=vlan17

Потім необхідно налаштувати DHCP-сервер на кожному інтерфейсі, але це виходить за межі цієї статті.

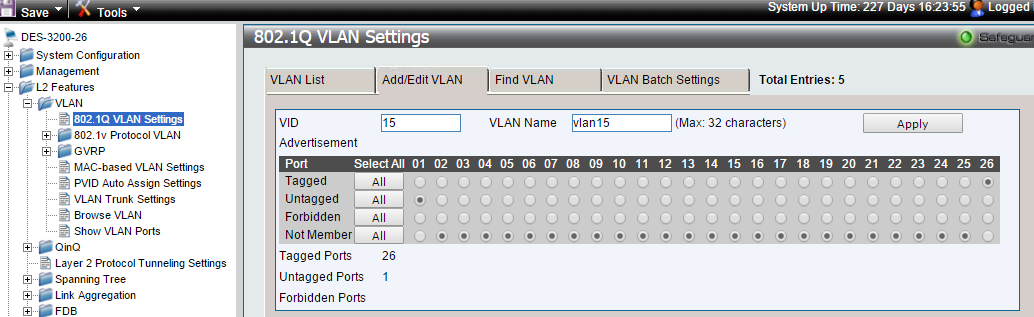

Налаштування комутатора.

Нехай маршрутизатор підключений до комутатора 26 портом, тому на цей порт повинні приходити всі VLAN транком (теговані в термінології D-Link'a). З маршрутизатора всі 3 VLAN ми віддали. Створюємо потрібний VLAN і робимо порт з потрібним акцесним комп'ютером (нетегований по-длінковськи).

Перед цим ОБОВ'ЯЗКОВО необхідно прибрати з цього порту native VLAN (1), поставивши порт у положення Not Member під час редагування VLAN 1. Деякі моделі комутатора просто не дадуть зробити порт нетегованим, доки на ньому нетеговано віддається будь-який інший влан.

На цьому налаштування одного з сегментів закінчено, інші налаштовуються так само. Ми отримали три мережі в межах одного комутатора (насправді 4, адже є ще Native VLAN). У межах однієї мережі трафік нічим не обмежений (тільки налаштуваннями кінцевих пристроїв), а між мережами трафік ходить через маршрутизатор, на якому можна налаштувати правила фільтрації трафіку, пріоритезацію, різні налаштування мережі для кожного сегмента в його DHCP-сервері і так далі.

Sofetec

Sofetec  Furukawa

Furukawa  Grandway

Grandway  FiFix

FiFix  Cor-X

Cor-X  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Interline

Interline  Jirous

Jirous  RF elements

RF elements  Ok-net

Ok-net  Hortex

Hortex  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  Inno Instrument

Inno Instrument  DVP

DVP  RCI

RCI  Jilong

Jilong  Южкабель

Южкабель  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST

Авторизуйтеся, щоб додати відгук