Виртуальная частная сеть (VPN) обеспечивает безопасный туннель через общедоступную и, следовательно, небезопасную сеть. Как известно, VPN чаще всего используется, предоставляя пользователям доступ к электронной почте, документам, принтерам и системам с их домашней сети. И безопасность таких данных критически важна.

IPSEC, сокращенный IP Security, представляет собой набор протоколов, стандартов и алгоритмов для защиты трафика по ненадежной сети, такой как Интернет. IPseс поддерживается практически всеми маршрутизаторами и позволяет обезопасить данные в сети.

IPsec предоставляет службы безопасности на уровне IP, позволяя системе выбирать необходимые протоколы безопасности, определять алгоритмы, используемые для служб, и вводить любые криптографические ключи, необходимые для предоставления запрошенных услуг. IPsec может использоваться для защиты одного или нескольких «путей» между двумя хостами, между двумя шлюзами безопасности или между шлюзом безопасности и хостом. (Термин «шлюз безопасности» используется во всех документах IPsec для ссылки на промежуточную систему, которая реализует протоколы IPsec. Например, маршрутизатор или брандмауэр, реализующий IPsec, является шлюзом безопасности.)

Набор служб безопасности, которые может предоставлять IPsec, включает в себя контроль доступа, целостность без установления соединения, аутентификацию источника данных, отказ от повторных пакетов (форма частичной целостности последовательности), конфиденциальность (шифрование) и ограниченность конфиденциальности трафика. Поскольку эти услуги предоставляются на уровне IP, они могут использоваться любым протоколом более высокого уровня, например TCP, UDP, ICMP, BGP и т. Д.

- Конфиденциальность: предотвращает кражу данных, используя шифрование.

- Целостность: гарантирует, что данные не будут изменены или заменены, используя алгоритм хэширования.

- Аутентификация: подтверждает личность отправки данных хоста, используя предварительно разделенные ключи или центр сертификации (CA).

- Anti-replay: предотвращает дублирование зашифрованных пакетов, подписывая уникальный порядковый номер.

IPsec DOI также поддерживает согласование IP-сжатия [SMPT98], мотивированное частично наблюдением, что, когда шифрование используется в IPsec, оно предотвращает эффективное сжатие по более низким уровням протокола.

Как работает IPsec?

IPsec использует два протокола для обеспечения безопасности трафика - Authentication Header (АН) и Encapsulating Security Payload (ESP)

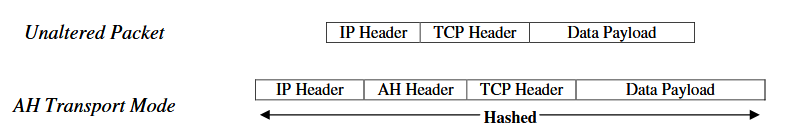

IP Authentication Header (AH) обеспечивает целостность без установления соединения, аутентификацию источника данных и дополнительную службу защиты от повтора.

AH использует хэш-алгоритм для вычисления значения хэша как для полезной нагрузки, так и для заголовка пакета, обеспечивая целостность пакета. Однако это вызывает очень специфическую проблему. AH не будет работать через NAT-устройство. NAT изменяет IP-заголовок пакета во время перевода, но значение хэша не изменяется. Таким образом, принимающее устройство будет полагать, что пакет был изменен при передаче и отклонил пакет.

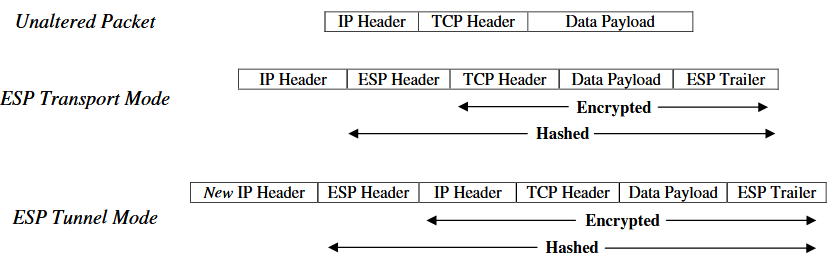

Протокол Encapsulating Security Payload (ESP) может обеспечивать конфиденциальность (шифрование) и ограниченную конфиденциальность трафика. Он также может обеспечивать подключение. Он также может обеспечить целостность без установления соединения, аутентификацию источника данных и службу защиты от повтора. (Один или другой набор этих служб безопасности должен применяться всякий раз, когда вызывается ESP.)

ESP выполняет функции конфиденциальности, аутентификации и целостности. Таким образом, ESP выполняет шифрование и по своей сути более безопасен, чем AH. ESP вводит в пакет как дополнительный заголовок, так и трейлер. ESP также использует алгоритм хеширования для целостности данных. Однако хэш не включает IP-заголовок пакета, и, таким образом, ESP будет (обычно) работать через NAT-устройство.

Оба AH и ESP являются транспортными средствами для контроля доступа на основе распределения криптографических ключей и управления потоками трафика по отношению к этим протоколам безопасности.

Эти протоколы могут применяться отдельно или в сочетании друг с другом для обеспечения требуемого набора служб безопасности в IPv4 и IPv6. Каждый протокол поддерживает два режима: транспортный и режим туннеля. В транспортном режиме протоколы обеспечивают защиту в основном для протоколов верхнего уровня; в туннельном режиме протоколы применяются к туннелированным IP-пакетам.

IPsec позволяет пользователю (или системному администратору) контролировать степень детализации, в которой предлагается служба безопасности. Например, можно создать один зашифрованный туннель для переноса всего трафика между двумя шлюзами безопасности или отдельный зашифрованный туннель, который может быть создан для каждого TCP-соединения между каждой парой хостов, взаимодействующих через эти шлюзы. Руководство IPsec должно включать средства для указания:

● какие службы безопасности использовать и в каких комбинациях

● гранулярность, при которой должна применяться данная защита

● алгоритмы, используемые для обеспечения криптографической безопасности

Поскольку эти службы безопасности используют общие секретные значения (криптографические ключи), IPsec опирается на отдельный набор механизмов для размещения этих ключей. (Эти ключи используются для служб аутентификации / целостности и шифрования.) Этот документ требует поддержки как ручного, так и автоматического распределения ключей. Он определяет конкретный подход на основе открытого ключа для автоматического управления ключами, но могут использоваться другие автоматизированные методы распространения ключей. Например, можно использовать системы на основе KDC, такие как Kerberos и другие системы с открытым ключом, такие как SKIP.

Каждый протокол IPSEC (AH или ESP) может работать в одном из двух режимов:

• Режим транспорта. Исходные IP-заголовки остаются нетронутыми. Используется при обеспечении связи с одного устройства на другое одно устройство.

• Режим туннеля - весь исходный пакет хэшируется и / или шифруется, включая как полезную нагрузку, так и любые исходные заголовки. Во время транзита к пакету применяется временный IP-заголовок.

Ниже показано, как AH изменяет IP-пакет:

Ниже показано, как ESP изменяет IP-пакет:

ESP в режиме туннеля испытывает трудности NAT, подобные AH. Это может быть облегчено путем реализации NAT Traversal (NAT-T).

Где IPsec может быть реализован

Существует несколько способов реализации IPsec на хосте или в сочетании с маршрутизатором или брандмауэром (для создания шлюза безопасности). Ниже приведены несколько общих примеров:

а. Интеграция IPsec в собственную реализацию IP. Для этого требуется доступ к исходному коду IP и применим как к хостам, так и к шлюзам безопасности.

b. Реализации «Bump-in-the-stack» (BITS), где IPsec реализуется «под» существующей реализацией стека протоколов IP, между собственным IP-адресом и драйверами локальной сети. Доступ к исходному коду для IP-стека не требуется в этом контексте, делая этот подход внедрения подходящим для использования с устаревшими системами. Такой подход, когда он принят, обычно используется на хостах.

с. Использование внешнего криптопроцессора является общей конструктивной особенностью систем сетевой безопасности, используемых военными, и некоторых коммерческих систем. Его иногда называют реализацией «Bump-in-the-wire» (BITW). Такие реализации могут быть предназначены для обслуживания хоста или шлюза (или обоих). Обычно устройство BITW является IP-адресом. При поддержке одного хоста он может быть аналогичен реализации BITS, но при поддержке маршрутизатора или брандмауэра он должен работать как шлюз безопасности.

Конфиденциальность и шифрование

Данные, отправленные в текстовом виде через Интернет, могут быть легко перехвачены и украдены. Из-за этого конфиденциальные данные должны быть зашифрованы при отправке через ненадежную сеть или домен.

Клавиши генерируют значения, используемые для шифрования и дешифрования данных. Чем дольше ключ, тем он безопаснее. Длина ключа измеряется в битах. Существуют два типа ключей:

Симметричные ключи могут использоваться как для шифрования, так и для дешифрования данных. Более конкретно, тот же ключ используется как для шифрования пакета (на отправляющем устройстве), так и для дешифрования этого пакета (на принимающем устройстве). Симметричное шифрование ключей является эффективным, но не очень хорошо масштабируется в больших средах.

Для асимметричных ключей требуется отдельный ключ для шифрования (открытый ключ) и дешифрование (закрытый ключ). Открытые ключи открыто обмениваются между устройствами для шифрования данных во время передачи. Частные ключи никогда не обмениваются.

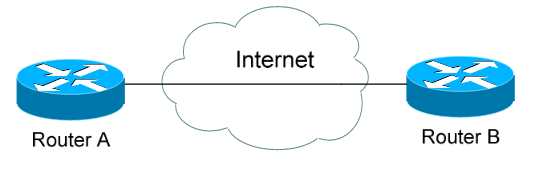

Рассмотрим приведенную выше диаграмму. Предположим, что мы используем инфраструктуру открытого / закрытого ключа:

• Оба маршрутизатора A и Router B имеют свой собственный закрытый ключ.

• Оба маршрутизатора A и Router B обмениваются уникальными открытыми ключами.

• Когда Router B шифрует данные, предназначенные для маршрутизатора A, он использует открытый ключ Router A. (и наоборот)

• Маршрутизатор A расшифровывает данные, используя свой закрытый ключ.

Только частные ключи могут расшифровать данные. Таким образом, даже если данные и открытый ключ были перехвачены, обеспечивается конфиденциальность.

Ассоциации IKE и IPSEC

Сторонники IPSEC VPN устанавливают Security Association (SA), «соединение» или «политику» между двумя конечными точками туннеля VPN. SA является односторонним туннелем между одноранговыми сетями VPN.

Таким образом, для обеспечения полной связи необходимо установить два SA, по одному для каждого направления. Прежде чем SA может быть установлена, необходимо согласовать несколько параметров между одноранговыми узлами VPN, и ключи должны быть созданы и обмениваться. Протокол обмена ключами Интернета (IKE) управляет этим процессом переговоров, на порте 500UUDP.

Наборы политик IKE создаются для согласования нескольких параметров, в том числе:

• Алгоритм шифрования (например, DES, 3DES или AES)

• Хеширующий алгоритм (такой как MD5 или SHA-1)

• Метод аутентификации (например, общие ключи или подписи RSA)

• Группа Diffie-Hellman (D-H) для создания и обмена ключами

• Срок службы SA, измеренный в секундах или в килобайтах

Политики IKE часто называются политиками интернет-безопасности и политикой управления ключами (ISAKMP). Несколько политик IKE могут быть созданы на одноранговой сети VPN. Во время процесса согласования VPN-узлы разделяют список настроенных политик IKE. SA будет создана только в том случае, если между сверстниками существует точная политика соответствия.

Пять шагов IPSEC

Функцию IPSEC можно описать в пять этапов:

1. Любой трафик, который должен быть защищен и отправлен через туннель, идентифицируется как интересный трафик, обычно используя список доступа.

2.IKE (обмен ключами через Интернет) Этап 1 инициирован. Аутентификация между пэрами проверяется, ключи обмениваются, и наборы политик IKE разрешены. В случае успеха создается IKE SA.

3.IKE (обмен ключами через Интернет) Этап 2 инициирован. IPSEC TransformSets согласовываются, и в случае успеха создается IPSEC SA.

4. Фактически данные передаются с использованием согласованной политики небезопасности.

5. Сеанс срывается после истечения срока жизни SA.

Sofetec

Sofetec  Furukawa

Furukawa  Grandway

Grandway  FiFix

FiFix  Cor-X

Cor-X  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Interline

Interline  Jirous

Jirous  RF elements

RF elements  Ok-net

Ok-net  Hortex

Hortex  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  Inno Instrument

Inno Instrument  DVP

DVP  RCI

RCI  Jilong

Jilong  Южкабель

Южкабель  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST

Авторизуйтесь, чтобы добавить отзыв