С количеством устройств в сети приближающемся к ста, сетевой администратор начинает испытывать проблемы с идентификацией потоков трафика, адресацией устройств, безопасностью сети, количеством широковещательного трафика (особенно если сеть состоит из Windows машин, что сегодня является стандартом).

Перечисленные проблемы решаются сегментацией сети. Сегментация - разбиение одной локальной сети на сегменты, каждый сегмент имеет свой адрес сети и свой шлюз по умолчанию (физически это может быть одно устройство). Практически сегментировав сеть мы получаем несколько сетей из одной, как если бы использовали несколько коммутаторов для каждой группы устройств.

Для сегментации сети используется технология VLAN, мы будем использовать её реализацию 802.1Q, известную как port-based VLAN. 802.1Q позволяет распределить VLAN по портам коммутатора. Имеются и другие реализации VLAN, которые мы затрагивать не будем. Заметим, что 802.1Q поддерживается не всем оборудованием. Но, как правило, “умные” коммутаторы это умеют.

Технологически протокол 802.1Q вставляет в Ethernet-фрейм 4 байта, 12 бит из которых являются идентификатором VLAN (VID). Соответственно, максимальное количество VLAN в этой технологии может быть 4096.

Информации и руководств по сегментированию сети очень много. Но все статьи содержат только технологическую часть работы, а планирование и адресация остаётся за кадром. В этой статье я хочу показать именно “бумажную” часть работы, а на технологическую отвести меньше усилий.

Что нужно перед проведением сегментации:

- Четкое понимание адресации сети, маски, network address, broadcast address.В этом поможет IP Калькулятор Онлайн.

- Принцип логического разделения сети: по отделам, этажам, типу трафика и т.д. В одном сегменте рекомендуется держать не более 126 устройств.

- Коммутаторы, поддерживающие 802.1Q. Маршрутизатор с поддержкой 802.1Q.

Первым делом необходимо выработать принцип деления сети. Как правило, сначала выделяют control plane и data plane. В control plane выделяют management трафик (управление гипервизорами, консоли серверов, управление сетевым оборудованием), data plane - бизнес данные (RDP, 1C, SMB). К control plane сегменту доступ должен быть только с компьютеров системных администраторов, соответственно, эти машины тоже необходимо выделить в отдельный сегмент. И так далее, в зависимости от уровней доступа (инженерам не нужен доступ к машинам руководства и т.д.). Оставьте 20% запас для возможного расширения или изменения структуры сегментации.

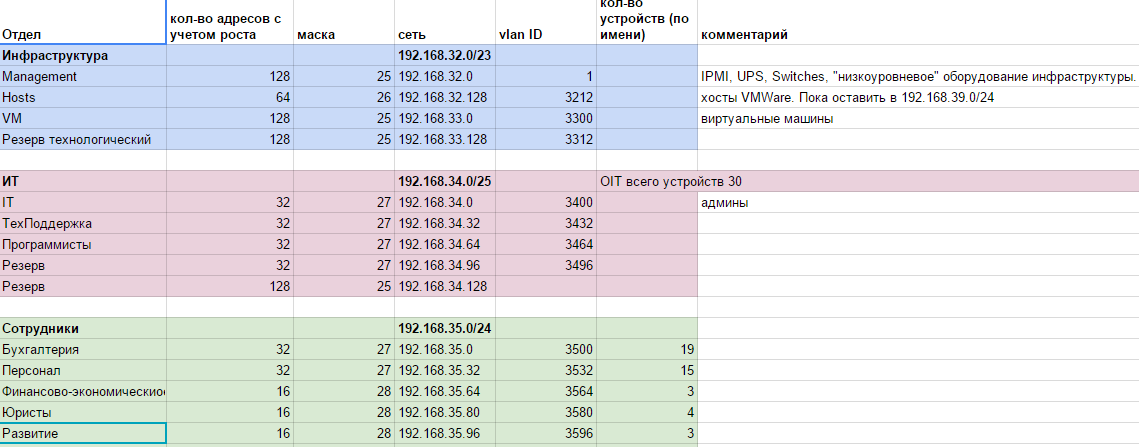

У меня получилась такая структура:

После выделения сегментов необходимо озадачиться адресацией этих сегмент. Эта работа наиболее трудоемка и требует понимания уровней доступа и возможного роста сети, а так же логики адресации.

На картинке видно, какие адреса я выделил для своих сегментов. Объясню почему. Control plane у меня оказался в синей части таблицы. Management сегмент - сетевое оборудование, консоли серверов, ИБП и т.д. занял сеть 192.18.32.0/25 (192.168.32.1 - 192.168.32.126). VLAN остался дефолтный - так называемый Native VLAN. Это сделано специально. В случае некорректной работы коммутатора, поломки VLAN’ов или полного отказа коммутатора всегда можно будет поставить любой другой коммутатор и увидеть сервера.

В итоге весь control plane занимает сеть 192.168.32.0/23. А конкретно виртуальные машины, например, 192.168.33.0/25. Таким образом, теперь чтобы разрешить доступ к control plane всему отделу ИТ в фаерволе нужно прописать следующее: разрешить доступ к сети 192.168.32.0/23 из сети 192.168.34.0/25. А доступ к Management от главных админов: разрешить доступ к 192.168.32.0/25 от 192.168.34.0/27. Таким образом, близким по назначению сегментам нужно давать адреса из соседних диапазонов, чтобы в будущем можно было одним правилом задействовать несколько потоков трафика.

В связи с этим несколько советов из личного опыта:

- Оставляйте резерв для адресов и сегментов. Злую шутку сыграет момент, когда выяснится, что в сети есть ещё один тип устройств, который необходимо засунуть третьим в вашу таблицу сегментации. Придется переделывать всё, что ниже: все сегменты, все DHCP-сервера, фаерволы, правила приоритезации и т.д.

- Адресацию начинайте с четного октета. Так будет удобнее выделять трафик по адресам. Например, первый сегмент первой группы- 192.168.112.0/24, второй - 192.168.113.0/24, третий - 192.168.114.0/24. Первый сегмент второй группы - 192.168.116.64/27, второй - 192.168.116.96/27. Таким образом, первая группа полностью будет описываться адресом 192.168.112.0/22 и для резерва останется подсеть 192.168.115.0/24. А вторая группа полностью - 192.168.116.64/26. Так же можно гибко отфильтровать каждый сегмент каждой группы.

- Экономьте адреса! Это сейчас вам кажется, что их слишком много. Не выдавайте под сегмент с 12 устройствами всю 24 подсеть. Даже с возможностью роста в 500% будет достаточно 26 маски.

- Не забывайте о возможных партнерах со схожей адресацией. Перед выбором адресов обязательно узнайте у админов из смежных организаций о их адресации. Не выбирайте адреса из подсетей 192.168.0.0/24, 192.168.1.0/24, т.к. их очень любят использовать производители оборудования, и в случае появления в сети DIR-300, которым один из сотрудников захочет раздать WiFi в своем кабинете, его DHCP сервер с 192.168.0.0/24 подарит вам массу эмоций.

Практическая часть

Работать будем с оборудованием Mikrotik (RB951G-2HnD, хотя все девайсы комплектуются одним ПО, поэтому все сказанное будет справедливо и для других моделей) и D-Link, очень распространненных в секторе SMB.

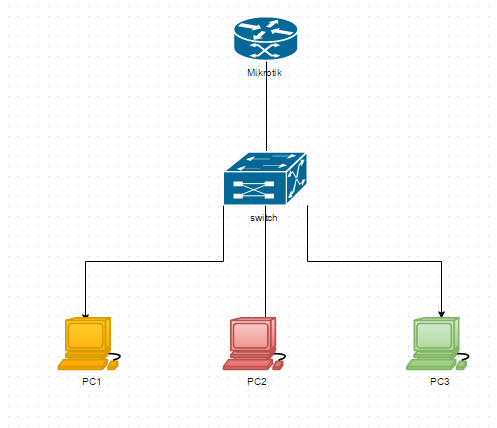

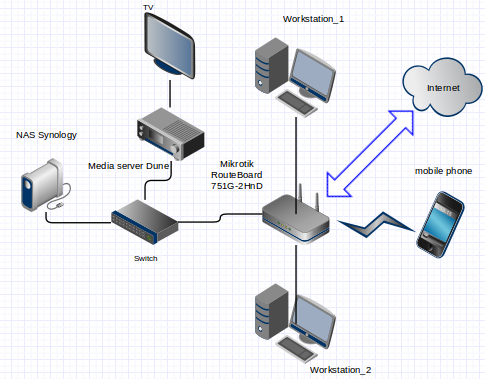

Схема сети:

Итак, у нас есть маршрутизатор Mirotik, коммутатор D-Link DES-3200 и 3 рабочих станции, которые должны принадлежать разным сегментам.

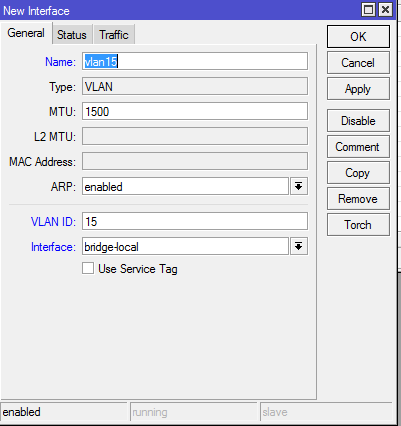

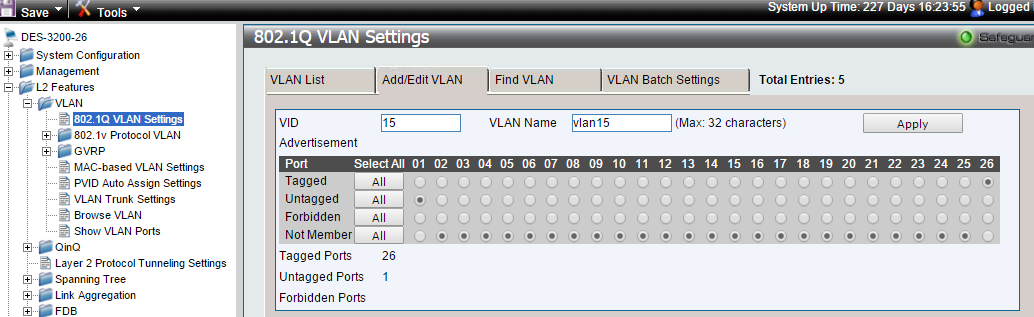

На маршрутизаторе необходимо создать три виртуальных интерфейса VLAN. Имя: vlan15 vlan17, VID 15-17:

interface vlan add name=vlan15 vlan-id=15 interface=bridge-local

interface vlan add name=vlan16 vlan-id=16 interface=bridge-local

interface vlan add name=vlan17 vlan-id=17 interface=bridge-local

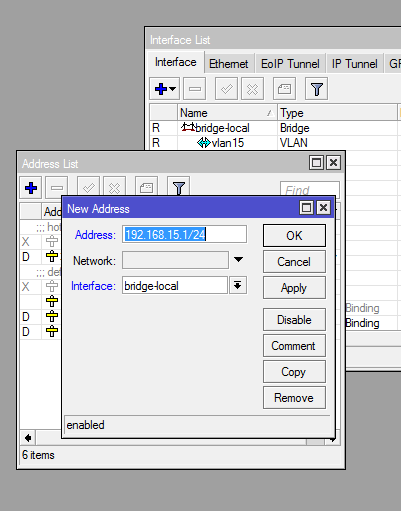

Затем, необходимо каждому виртуальному интерфейсу присвоить IP-адрес.

ip address add address=192.168.15.1/24 interface=vlan15

ip address add address=192.168.16.1/24 interface=vlan16

ip address add address=192.168.17.1/24 interface=vlan17

Затем необходимо настроить DHCP-сервер на каждом интерфейсе, но это выходит за рамки этой статьи.

Настройка коммутатора.

Пусть маршрутизатор подключен к коммутатору 26 портом, поэтому на этот порт должны приходить все VLAN’ы транком (тэгированные в терминологии D-Link’a). С маршрутизатора все 3 VLAN’a мы отдали. Создаем нужный VLAN и делаем порт с нужным компьютером акцесным (нетегированный по-длинковски).

Перед этим ОБЯЗАТЕЛЬНО необходимо убарть с этого порта native VLAN (1), поставив порт в положение Not Member при редактировании VLAN 1. Некоторые модели коммутатора просто не дадут сделать порт нетегированным, пока на нем нетегированно отдается какой-либо другой влан.

На этом настройка одного из сегментов закончена, остальные настраиваются точно так же. Мы получили 3 сети в пределах одного коммутатора (на самом деле 4, ведь есть ещё Native VLAN). В пределах одной сети трафик ничем не ограничен (только настройками конечных устройств), а между сетями трафик ходит через маршрутизатор, на котором можно настроить правила фильтрации трафика, приоритезацию, различные сетевые настройки для каждого сегмента в его DHCP-сервере и так далее.

Sofetec

Sofetec  Furukawa

Furukawa  Grandway

Grandway  FiFix

FiFix  Cor-X

Cor-X  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Interline

Interline  Jirous

Jirous  RF elements

RF elements  Ok-net

Ok-net  Hortex

Hortex  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  Inno Instrument

Inno Instrument  DVP

DVP  RCI

RCI  Jilong

Jilong  Южкабель

Южкабель  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST

Авторизуйтесь, чтобы добавить отзыв